近期有相當多起殭屍網路攻擊的事故,值得關注,其中又以傳出近期多次創下史上最大規模記錄DDoS的攻擊的Aisuru最受到矚目,資安新聞網站Krebs On Security指出,這些駭客在9月先後發動11.5 Tbps、22.2 Tbps規模的攻擊行動後,本月上旬進一步展示、測試更大規模的DDoS攻擊。而RondoDox的攻擊行動也相當值得留意,原因是駭客從本來針對兩個廠牌的網路設備下手,現在已將範圍延伸到超過30個廠牌的設備。

另一個受到全球關注的消息,是F5公布兩個月前發現國家級駭客長期入侵開發環境的事故,由於駭客取得了部分BIG-IP原始碼及未公開的漏洞資訊,這起事故實際造成的影響,有待進一步的調查及追蹤。

【攻擊與威脅】

去年8月因鎖定大型電玩遊戲《黑神話:悟空》攻擊知名遊戲平臺Steam的殭屍網路Aisuru,後續出現綁架cnPilot路由器的變種Airashi,今年5月又攻擊知名資安新聞網站Krebs On Security而再度浮上檯面,現在傳出本月上旬駭客展現火力,再度創下新的規模。

根據Krebs On Security的報導,10月6日Aisuru背後的駭客向目標主機發送29.6 Tbps的垃圾資料封包,攻擊威力較9月下旬的22.2 Tbps(編按:可能指的是Cloudflare緩解的DDoS攻擊事故)再度大幅增加。值得留意的是,這波攻擊注意到的人並不多,原因是大規模流量只有維持數秒,再加上駭客的攻擊目標是專門測量DDoS規模的伺服器,因此該新聞網站推測,駭客並非發動實際攻擊,很可能是為了展示武力,或是進行測試工作。

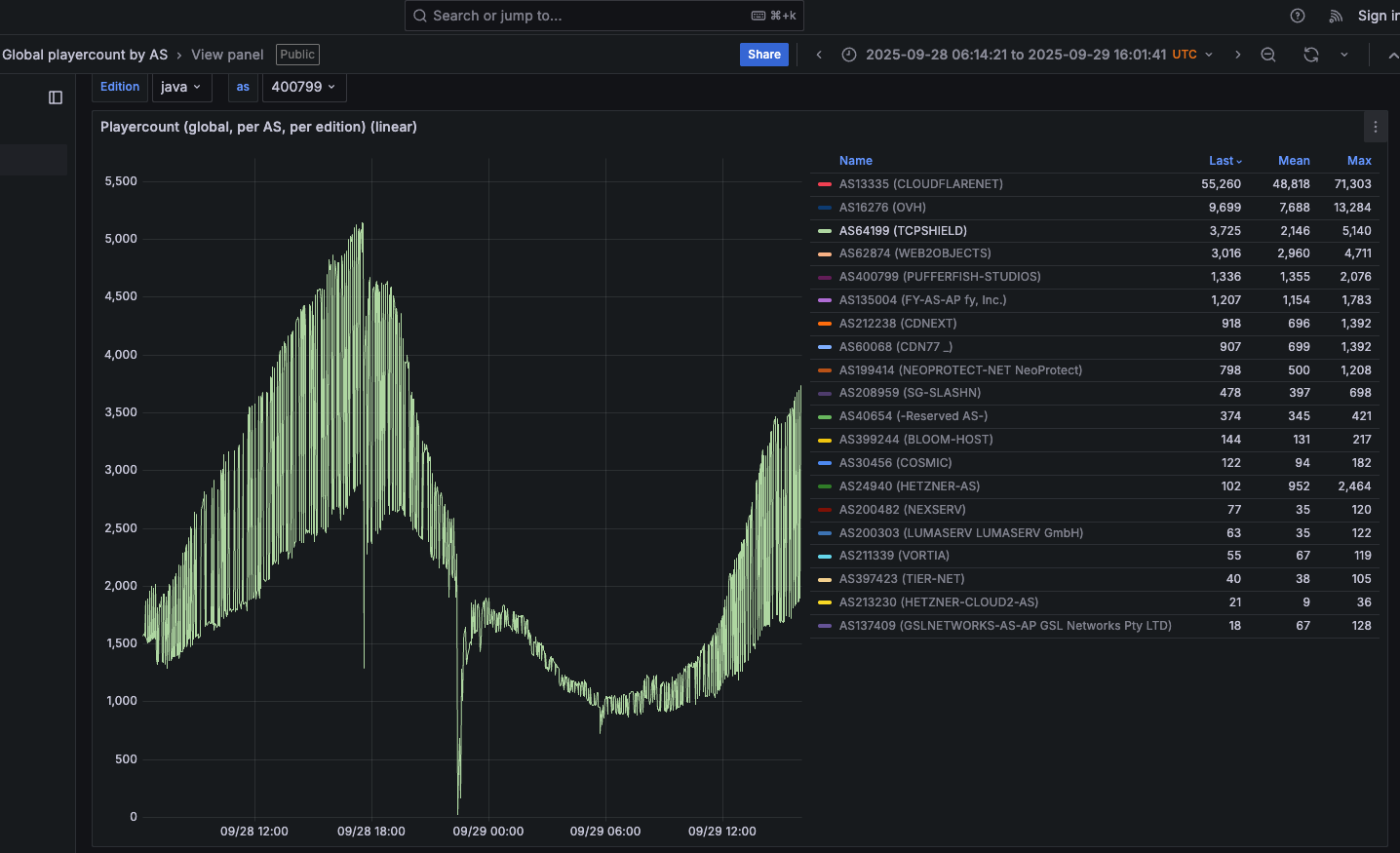

此外,Krebs On Security也提及Aisuru近期發起了一系列的大規模破壞性攻擊,他們的主要目標,是為網路遊戲社群提供服務的網際網路服務供應商(ISP),而且由於規模已經超過大部分企業組織的DDoS緩解能力,往往會造成廣泛的網路服務中斷。

殭屍網路RondoDox擴大感染規模,鎖定56種資安漏洞,攻擊逾30個廠牌的連網裝置

趨勢科技與旗下的漏洞懸賞專案Zero Day Initiative(ZDI)聯手,調查殭屍網路RondoDox最新一波攻擊行動,駭客廣泛針對曝露在網際網路的基礎設施而來,鎖定超過56個網路設備的資安漏洞,設備類型涵蓋路由器、DVR、NVR、閉路電視、網頁伺服器,其中光是未修補的路由器漏洞,就橫跨超過30個廠牌。

RondoDox最早是資安業者Fortinet揭露,當時駭客鎖定TBK DVR與四信科技(Four-Faith)工控路由器,並利用資安漏洞CVE-2024-3721、CVE-2024-12856來綁架連網設備。特別的是,這些駭客還會透過專屬的程式庫,偽裝遊戲平臺或VPN伺服器的流量,企圖迴避偵測。

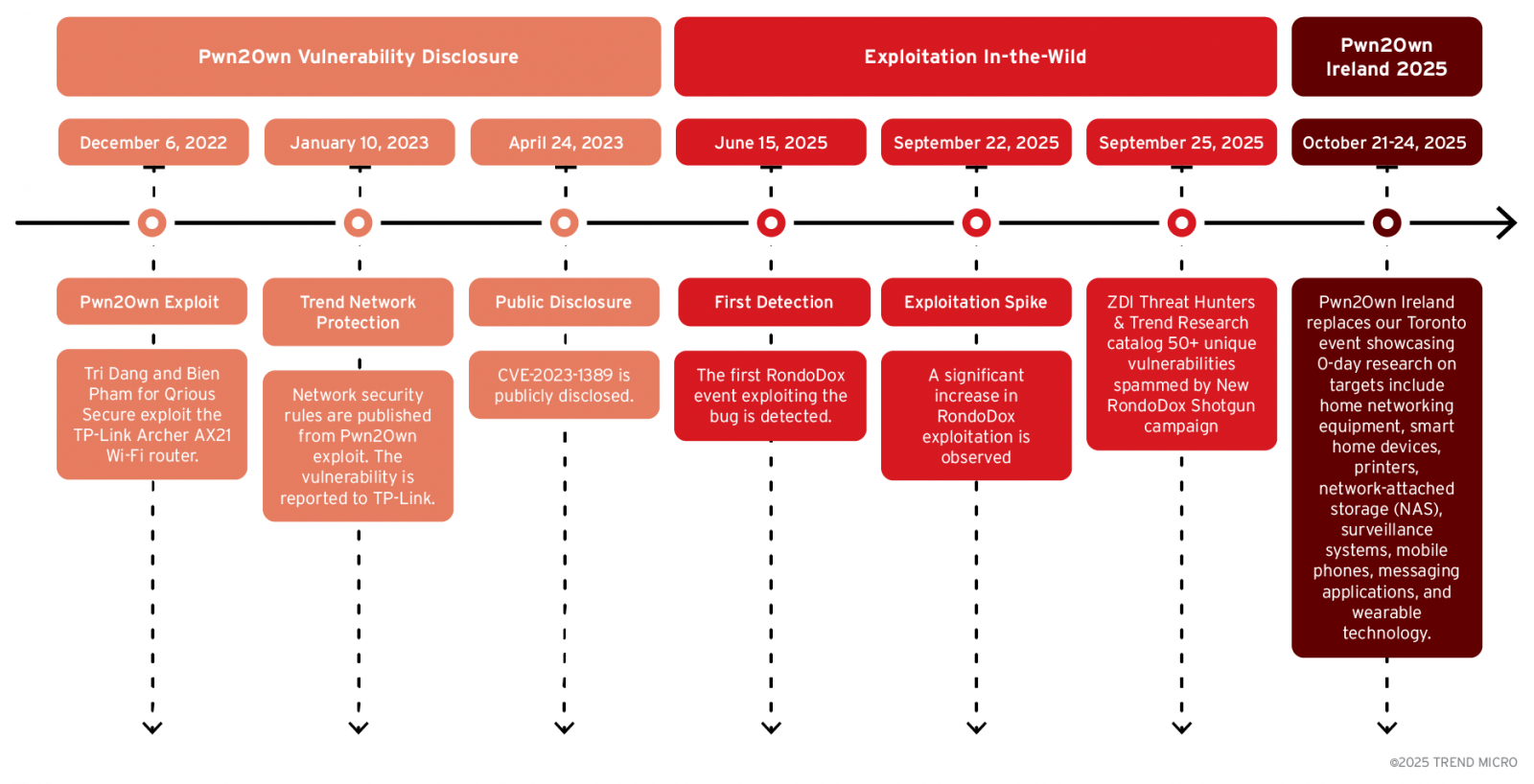

然而,這次趨勢科技發現的攻擊行動不同,該公司在今年6月偵測到駭客利用CVE-2023-1389的跡象,此為TP-Link路由器AX1800的資安漏洞,最早是參與漏洞挖掘競賽Pwn2Own Toronto 2022的資安研究員找到。值得留意的是,他們後續發現駭客採取漏洞霰彈槍(Exploit Shotgun)攻擊手法,同時散布多個漏洞利用程式,試圖擴大感染範圍。

跨國大型殭屍網路綁架十萬裝置,鎖定美國RDP服務而來,不到一週攻擊規模翻倍

駭客綁架大量連網設備,通常用來發動DDoS攻擊,現在駭客從多個國家發動駭入這些設備的攻擊,引起資安業者的注意。

資安業者GreyNoise揭露從10月8日出現的殭屍網路攻擊行動,駭客的目標是位於美國的遠端桌面連線(RDP)服務,他們利用超過10萬個IP位址發動攻擊,這些來源網址來自巴西、阿根廷、伊朗、中國、墨西哥等超過100個國家及地區。攻擊型態主要有兩種,一種是透過遠端桌面的網頁存取服務當中,存在匿名身分驗證計時的弱點來進行;另一種為RDP網頁用戶端的登入列舉攻擊手法。

值得留意的是,14日GreyNoise更新文章內容指出,此殭屍網路在不到一個星期的時間,成長至有近30萬個來源IP位址的規模,他們強調攻擊者迅速加入新的殭屍網路節點從事攻擊,光是透過靜態防禦措施無法因應這類威脅。

F5遭到國家級駭客攻擊,部分BIG-IP弱點資料、原始碼外流

知名科技公司成為國家級駭客鎖定的目標,過往就有事故傳出,最近有企業公布兩個月前發現遭到入侵的情況,引起全球高度關注。

本週三(15日)F5發布公告指出,他們在今年8月發現高度複雜的國家級駭客,長時間且持續存取BIG-IP的產品開發環境與工程知識管理平臺,而且下載了部分BIG-IP原始碼與尚未公開的漏洞資訊。對此,F5呼籲BIG-IP、F5OS、BIG-IP Next for Kubernetes、BIG-IQ,以及APM用戶端的使用者,應儘速根據同日發布的每季例行更新(Quarterly Security Notification)公告,套用相關修補程式因應。

根據F5呈報美國證券交易委員會(SEC)的8-K表單,該公司於8月9日發現遭到入侵,並啟動事件回應流程,採取廣泛的行動來遏止駭客的活動。F5強調,他們在採取行動之後,並未再度發現新的未經授權活動。該公司積極與執法部門及政府單位合作,並進一步強化環境安全及保護客戶。不過,對於駭客的身分,以及遭入侵的時間有多長,F5並未說明。

西班牙服飾品牌Mango本周公告行銷系統遭駭,致使部份消費客戶電子郵件等個資外洩。

Mango近日偵測到其使用的外部行銷服務之一遭非授權存取客戶個人資訊,本周稍早以電子郵件通知受到影響的消費者。這家服飾業者說,外洩的客戶個資僅限於行銷用途的資訊,包含名字(不包含姓氏)、國籍、郵遞區號、電子郵件信件及電話號碼,強調沒有其他敏感資訊被存取,包括銀行帳號、信用卡、身分證件、密碼或登入密碼等。Mango並說公司系統和技術基礎架構,以及平臺作業、實體店面及線上服務也如常運作,未受此次事件影響。

至於何種未授權存取活動,例如是勒索軟體或駭客入侵、外部系統名稱,以及受影響人數,Mango皆未說明。

10月15日晚間汽車零件製造商東陽發布資安重訊,指出他們得知資訊系統遭到勒索軟體攻擊,對此該公司立即檢視內部相關資安記錄,並強化相關防護機制,而對於這起事故帶來的影響,東陽表示所有資訊系統正常運作,對公司營運沒有影響。

這則資安重訊,很可能與勒索軟體Qilin近期公布新的受害企業組織有關。根據威脅情報平臺FalconFeeds.io、Ransom-DB指出,近日這些駭客在暗網的資料外洩網站列入新的受害組織,其中包含Tong Yang Industry Co Ltd(Tong Yang Group)。對此,我們向東陽進行確認,該公司當天下午回覆,並無發生勒索軟體攻擊事故。

其他攻擊與威脅

◆組態配置不當的Elasticsearch存放1.12 TB資料,洩露逾60億筆記錄

◆Rust惡意軟體ChaosBot運用Discord頻道控制受害電腦

◆微軟端點防護平臺誤將SQL Server 2017、2019標示為不再受到支援

其他漏洞與修補

◆Veeam備份系統存在近滿分漏洞,攻擊者可用於發動RCE攻擊

近期資安日報

熱門新聞

2025-12-24

2025-12-29

2025-12-29

2025-12-26

2025-12-26

2025-12-30