隨著國際局勢日益緊張,這幾年中國駭客隨著政府外交政策從事網路間諜活動的事故不時傳出,例如:被稱為Mustang Panda中國駭客組織,隨著政府的外交政策,將目標轉向了臺灣和蒙古;去年8月駭客組織MirrorFace開始對歐洲外交單位發動攻擊,目標是想要參加今年4月舉辦的世界博覽會與會人士,如今又有駭客組織UNC6384專門針對外交官而來,動機疑似配合中國的戰略利益。

發生在另一個臨近國家的資安事故,也值得關注。我們才報導國內上櫃公司統振傳出遭到勒索軟體駭客組織Qilin攻擊,但上週這些駭客也聲稱對日本汽車大廠日產(Nissan)旗下的設計公司下手,日產亦證實有設計資料外流的情況。

近期應用程式系統遭到多組駭客鎖定、挖掘零時差漏洞的現象,今年上半SAP NetWeaver算是最大的苦主,但現在駭客似乎將焦點逐漸轉向Citrix NetScaler:本週該公司揭露遭到利用的新漏洞,後續發展有待研究人員進一步揭露。

【攻擊與威脅】

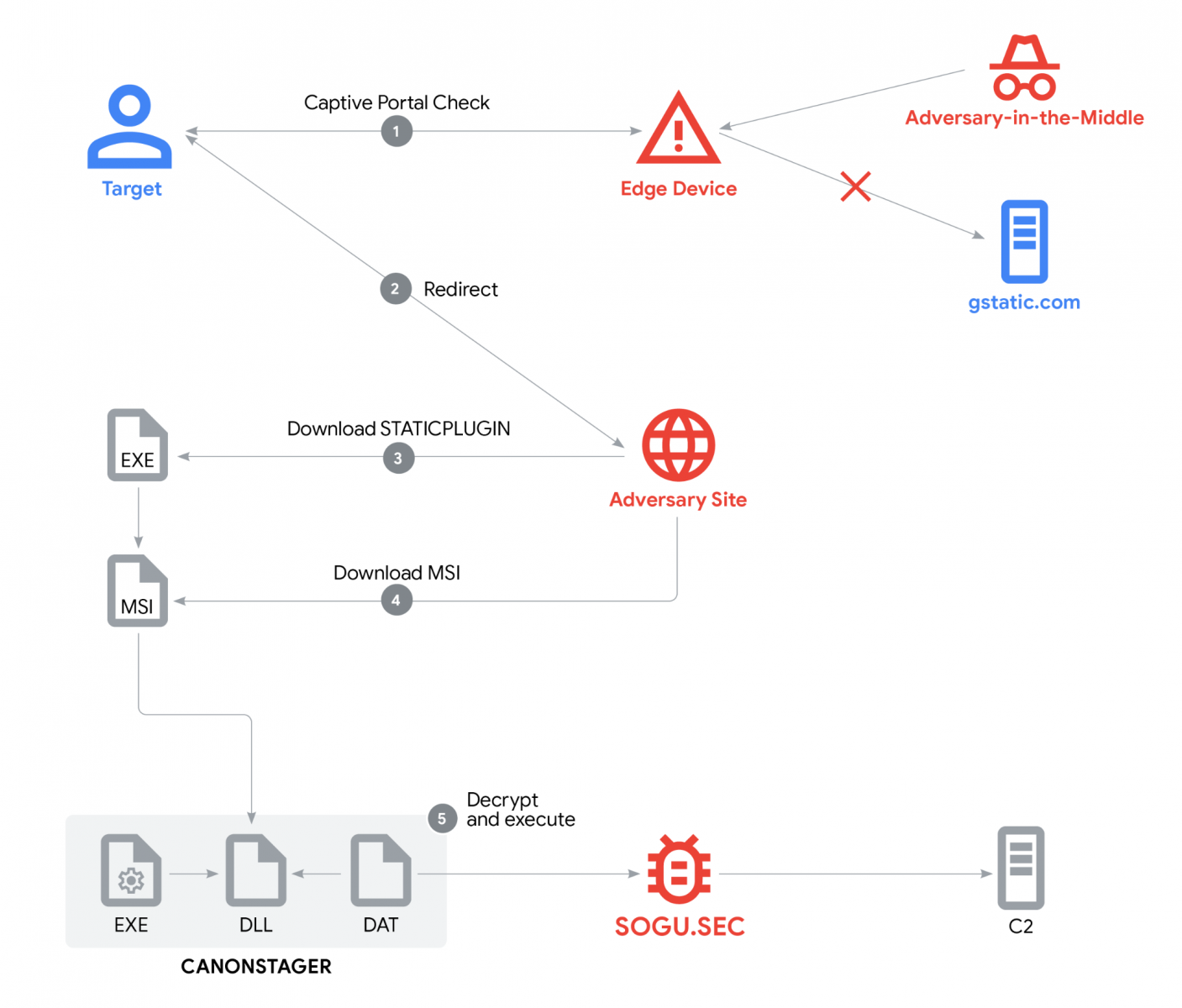

中國駭客UNC6384鎖定東南亞外交官,企圖散布惡意軟體PlugX

Google威脅情報小組(GTIG)揭露發生在今年3月的網路間諜活動,名為UNC6384的中國駭客組織,針對東南亞的外交官而來,但全球也有其他企業組織受害。這些駭客挾持攻擊目標的網路流量,利用瀏覽器強制入口網站(Captive Portal)機制,藉此散布具有數位簽章的惡意程式下載工具StaticPlugin,最終在受害電腦的記憶體內植入後門程式PlugX(Google稱做Sogu.Sec)。

在這波多階段的攻擊流程裡,駭客不僅利用社交工程手法,並搭配有效的程式碼簽章,過程裡發動了對手中間人攻擊(AiTM),並以間接執行的手段來迴避偵測。

而對於UNC6384的來歷,Google指出很可能與惡名昭彰的Mustang Panda有關,因為兩組人馬使用的工具、攻擊目標相當類似,而且C2基礎設施有所交集。

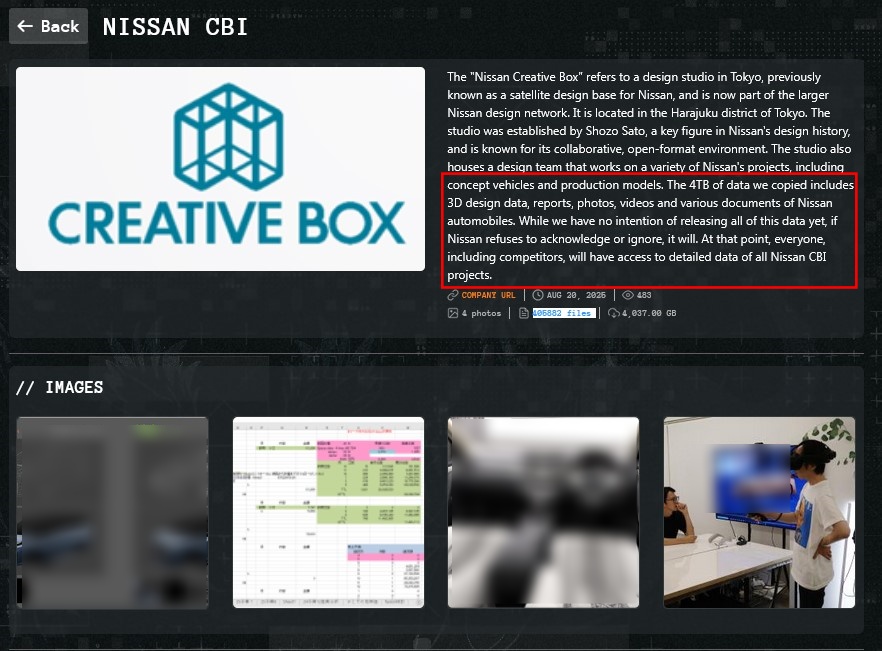

勒索軟體Qilin聲稱入侵日產汽車旗下設計公司CBI,竊取4 TB規模的資料

從去年橫行的勒索軟體駭客組織Qilin,上週聲稱對經營外籍移工仲介、匯款、電信預付卡的臺灣上櫃公司統振下手,竊得部分移工個資的情況,但這段期間,恰巧也有國際汽車大廠的子公司傳出受害消息。

根據資安新聞網站HackRead的報導,日產(Nissan)汽車旗下的設計公司Creative Box Inc.(CBI),8月20日Qilin將其列入受害者名單,聲稱從該公司竊得超過4 TB資料,總共有405,882個檔案,涵蓋日產汽車的3D設計資料、報告、照片、影片,以及文件,並要脅日產汽車若不出面處理,他們將讓包含競爭對手在內的任何人,都能存取CBI的專案資料。

另一家資安新聞網站Bleeping Computer本週也跟進報導此事,並取得日產的說法。日產發言人證實,有部分設計資料外流的情況。該發言人指出,CBI於8月16偵測到異常存取,隨即封鎖所有能存取該伺服器的管道來降低風險,並向警方報案。

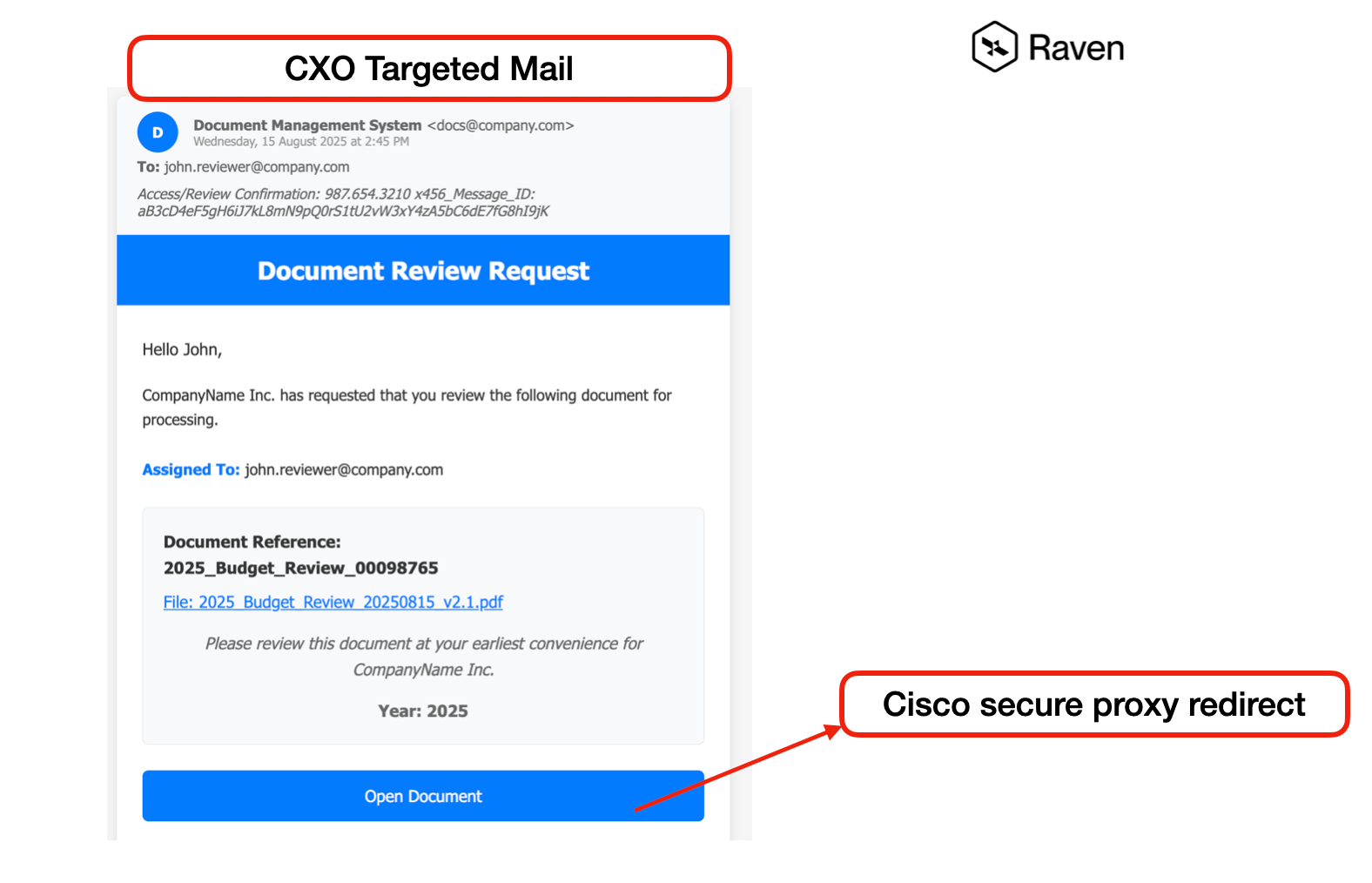

思科網址防護服務Safe Links被濫用,駭客試圖迴避掃描並躲過過濾機制

電子郵件是駭客最常用來接觸攻擊目標的手段之一,他們往往引誘收信人點選信件裡面的連結,將他們帶往釣魚網站,為了減少使用者上當的情況,有些企業會導入資安業者提供的連結防護服務來因應,這些服務會重新包裝郵件連結的網址,在用戶點選連結的過程當中,進行掃描及封鎖威脅,不過,近期有資安業者發現,駭客也濫用這類機制,降低用戶的警覺。

在7月底資安業者Cloudflare揭露有人濫用Proofpoint、Intermedia兩家公司提供的服務之後,資安業者Raven發現了另一波類似的攻擊行動,這次駭客濫用的標的,是思科郵件安全閘道及上網安全套件提供的連結防護服務Safe Links。

在其中一起鎖定企業首長竊取帳密資料的釣魚郵件裡,Raven發現駭客濫用Safe Links提供的安全網址,意圖藉此迴避掃描機制及網路過濾器。

開源的Linux發行版Arch Linux最近經歷了超過一周的分散式服務阻斷攻擊(DDoS),從8月16日開始,一直到上周末才逐步趨緩。

自8月中旬起它便面臨DDoS攻擊,一直到8月21日,Arch Linux核心開發人員Christian Heusel還說該專案依然持續遭受DDoS攻擊,波及了主網站、AUR與論壇,正與託管供應商合作來緩解攻擊,亦評估是否導入DDoS防護供應商;同時,他也提供了在服務中斷期間使用鏡像站、GitHub AUR備份與Wiki快照等替代方案。

大多數的DDoS攻擊通常僅維持數小時到幾天,而且服務供應商或CDN一般都能快速緩解,但這次鎖定Arch Linux的攻擊行動持續了一周以上,在開源專案中並不常見。

其他攻擊與威脅

◆惡意軟體UpCrypter假借語音留言訊息散布,意圖在受害電腦植入RAT木馬

◆惡意軟體MixShell鎖定美國供應鏈製造商而來,透過聯繫表單散布

◆惡意軟體Agent Tesla、AsyncRAT、Snake Keylogger透過QuirkyLoader散布

◆鎖定遠端桌面連線授權伺服器的掃描行為出現大幅增加的現象,疑與美國學校即將開學有關

【漏洞與修補】

Citrix修補NetScaler重大層級的RCE漏洞,並警告已有實際利用的情況

自6月底Ctirix修補NetScaler已遭利用的重大層級記憶體溢位漏洞CVE-2025-6543,後續不斷有相關事故傳出,先是另一個資安漏洞CitrixBleed 2(CVE-2025-5777)也被用於攻擊行動,本月荷蘭政府提出警告,駭客從今年5月就開始利用CVE-2025-6543,如今Citrix發布資安公告,指出有新的零時差漏洞被用於攻擊行動。

8月26日Citrix為NetScaler ADC及NetScaler Gateway發布14.1-47.48、13.1-59.22更新,總共修補3項漏洞CVE-2025-7775、CVE-2025-7776、CVE-2025-8424,並指出其中被評為重大層級的CVE-2025-7775,已出現遭到利用的跡象。由於沒有其他的緩解措施,該公司呼籲IT人員應儘速套用相關更新。

上述3項漏洞當中,最危險的就是有人已試圖利用的CVE-2025-7775,此為記憶體溢位弱點,攻擊者有可能用於遠端執行任意程式碼(RCE),或是造成服務中斷(DoS),4.0版CVSS風險評為9.2(滿分10分)。

【執法行動】

Scattered Spider駭客因SIM卡置換攻擊竊幣遭重判10年

美國佛州中區聯邦地院宣判,20歲的Noah Michael Urban因電信詐欺、共謀電信詐欺與加重身分盜竊,處聯邦徒刑10年。法院並命其沒收含加密貨幣等約480萬美元資產,另須支付1,300萬美元賠償。Noah Urban已於2025年4月4日認罪,檢方指出,受害者總損失超過1,300萬美元。

外媒Bleeping Computer報導指出,Noah Urban為Scattered Spider駭客組織的重要成員。Noah Urban所採取的犯罪手法,包括社交工程、SIM卡置換攻擊及多因素驗證轟炸(MFA Bombing),均與Scattered Spider一貫的攻擊模式高度吻合。

根據法院釋出的資訊,Noah Urban於2022年8月至2023年3月間至少鎖定59名受害者,透過SIM卡置換攻擊(SIM swapping)將受害者門號在電信端改指派至其控制的SIM或eSIM。這種手法使受害者手機失去服務,攻擊者即可攔截簡訊一次性驗證碼,再非法登入加密貨幣交易所或錢包盜取資產。

【資安產業動態】

Google周一(8月25日)宣布,自明年9月起,所有要安裝於經Google認證的Android裝置上的應用程式,都必須是由經過身分驗證的開發者所註冊的,不管這些程式是透過Google Play、第三方應用程式市集,或是APK檔案散布。

新政策意謂著要在眾多Android裝置上安裝應用程式時,只要開發者未通過身分驗證,便無法安裝。

根據Google的規畫,此一新的驗證機制將從今年10月開始邀請開發者展開體驗,2026年3月開放給所有開發者進行驗證,2026年9月就會在巴西、印尼、新加坡及泰國正式實驗,2027年逐步拓展至全球市場。

近期資安日報

【8月26日】散布Linux後門出現透過檔案名稱搭Bash指令碼的新手法

熱門新聞

2025-12-12

2025-12-15

2025-12-12

2025-12-12

2025-12-12

2025-12-12