FBI與CISA警告Androxgh0st惡意軟體正在暗中蠢動,這個以Python編寫的惡意程式,能夠在目標網路建立殭屍網路,掃描存在弱點的系統,最終導致攻擊者入侵並進行遠端程式碼執行攻擊。針對Laravel框架的CVE-2017-9841漏洞,以及特定版本的Apache HTTP伺服器CVE-2021-41773漏洞,Androxgh0st藉由綜合濫用這些漏洞達到攻擊目的。

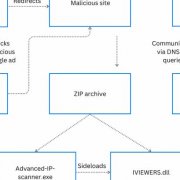

Androxgh0st惡意軟體主要針對在Laravel網頁應用程式框架中的.env檔案,之中所儲存的敏感資料,特別像是AWS、Microsoft Office 365、SendGrid與Twilio等知名應用的憑證。除此之外,Androxgh0st還擁有多功能性,能夠藉由濫用SMTP,執行像是掃描和利用暴露的憑證和API,以及部署Web Shell惡意程式等操作。

攻擊者主要運用腳本對存在特定漏洞的網站,進行掃瞄和搜尋,尤其是利用CVE-2017-9841漏洞,在使用PHPUnit的網站上遠端執行PHP程式碼,這包括對使用PHPUnit並在網路上暴露/vendor目錄的網站,發送惡意HTTP POST請求,進而從遠端執行提交的PHP程式碼。

此外,攻擊者還會透過Androxgh0st下載惡意檔案到託管網站的系統中,設置一個假冒頁面,透過URI打開網站的存取後門,使攻擊者可以下載更多惡意程式到網站中進行操作,並且存取網站的資料庫。

Androxgh0st惡意軟體針對使用Laravel框架的網站,進行一系列精密的攻擊,首先Androxgh0st透過建立殭屍網路來掃描使用Laravel框架的網站,並且篩選暴露在根目錄的.env檔案,官方提到,該檔案通常會儲存敏感的憑證資料和令牌。攻擊者一旦發現這些洩漏的檔案,便會透過GET或POST請求存取.env檔案,以及擷取其中敏感資訊。

Androxgh0st還能夠存取網站上Laravel網站的應用金鑰,成功辨識出應用金鑰之後,攻擊者可以利用金鑰加密PHP程式碼,並將加密程式碼作為跨站請求偽造(XSRF)令牌Cookie傳遞,進行遠端程式碼執行攻擊。這種方法讓攻擊者可以透過遠端存取,將檔案上傳到網站。

這個攻擊手法只對2.4.49與2.4.50兩版本的Apache HTTP伺服器有效,其主要利用CVE-2021-41773漏洞進行攻擊,攻擊者只要掃描到可以攻擊的目標,便會啟動CGI腳本,進行後續遠端程式碼執行攻擊。

當攻擊者也能夠取得服務的憑證,便可以執行進一步惡意操作,像是取得AWS憑證之後,就能夠用於創建新的用戶和用戶政策,不只如此,Androxgh0st攻擊者還被發現創建新的AWS執行個體,來進行其他掃描活動。

FBI與CISA提出幾點建議,協助企業緩解Androxgh0st攻擊威脅,除了更新作業系統、軟體和韌體之外,也要確保所有URI預設配置為拒絕所有請求,並且所有Laravel應用不應處於除錯或是測試模式。同時還要定期檢查.env檔案中的平臺和服務憑證,並且檢查發往檔案託管網站的請求,特別是當請求存取.php檔案時,另外,也要掃描伺服器檔案系統,尋找陌生不認識的PHP檔案。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26