去年11月,竊資軟體Lumma、Rhadamanthys的開發者聲稱加入罕見的新功能,能讓攻擊者藉由收集電腦的特定檔案挾持受害者Google帳號,而且,使用者更換密碼也無法擺脫駭客糾纏。如此特殊、神奇的攻擊手法,引起研究人員高度關注,後續有其他資安業者參與相關調查,並揭露成果。

值得留意的是,駭客竟是濫用Google未公開的服務元件達到目的,前不久也出現這種運用未公開元件攻擊的手法,那就是卡巴斯基之前揭露的間諜軟體攻擊Operation Triangulation,駭客滲透的管道是晶片韌體未使用的暫存器。

【攻擊與威脅】

竊資軟體濫用Google跨服務同步機制,透過OAuth挾持Google帳號

研究人員11月揭露名為Lumma的竊資軟體,駭客提供新的功能服務,標榜可從受害電腦竊取與Google服務有關的cookie,從而劫持使用者的Google帳號,但究竟駭客如何達成目的?當時研究人員表明仍不得而知,並希望其他資安業者也能投入相關調查,如今有新的發現。

研究人員11月揭露名為Lumma的竊資軟體,駭客提供新的功能服務,標榜可從受害電腦竊取與Google服務有關的cookie,從而劫持使用者的Google帳號,但究竟駭客如何達成目的?當時研究人員表明仍不得而知,並希望其他資安業者也能投入相關調查,如今有新的發現。

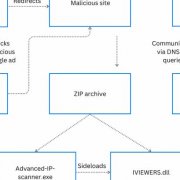

資安業者CloudSEK指出,他們在去年10月看到名為Prisma的駭客組織,在Telegram頻道宣稱掌握一項零時差漏洞,能長時間存取受害者的Google帳號,就算使用者變更密碼也無濟於事,他們還是能藉由cookie,重新建立連線階段(session),持續掌控受害者的帳號,他們尋求與其他惡意軟體開發者進行合作。隨後在11、12月,就有數款竊資軟體陸續導入相關功能,最早的是Lumma、Rhadamanthys,後續則是Stealc、Meduza、Risepro、WhiteSnake,它們也標榜具備這類挾持Google帳號的機制。其中開發Eternity Stealer的駭客組織,也著手打造具有這類功能的新版程式。

研究人員透過逆向工程,發現這些竊資軟體會鎖定Chrome名為token_service的表單,取得特定的Token和GAIA ID資料,接著濫用Google未曾在技術文件提及的MultiLogin端點跨服務同步機制而能透過OAuth機制,挾持受害者的Google帳號。

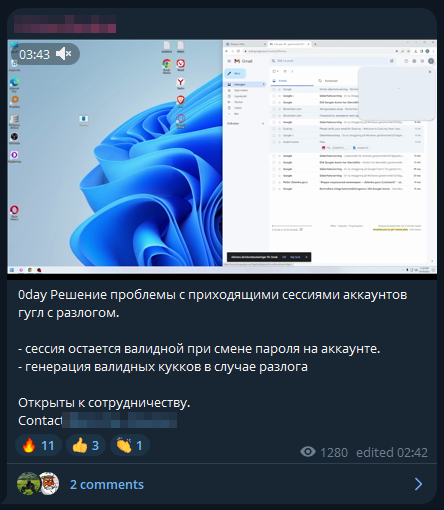

12月28日微軟指出,自11月中旬,他們發現Storm-0569、Storm-1113、FIN7(亦稱Sangria Tempest)、Storm-1674等多個駭客組織,濫用ms-appinstaller的URI,藉由MSIX安裝程式來散布惡意程式,對此他們決定暫時停用相關通訊協定。這些駭客假借提供Zoom、Tableau、TeamViewer、AnyDesk等常見的應用程式,在Bing、Google刊登惡意廣告引誘使用者上當,研究人員也看到利用協作平臺Teams來進行網路釣魚攻擊的情況。

12月28日微軟指出,自11月中旬,他們發現Storm-0569、Storm-1113、FIN7(亦稱Sangria Tempest)、Storm-1674等多個駭客組織,濫用ms-appinstaller的URI,藉由MSIX安裝程式來散布惡意程式,對此他們決定暫時停用相關通訊協定。這些駭客假借提供Zoom、Tableau、TeamViewer、AnyDesk等常見的應用程式,在Bing、Google刊登惡意廣告引誘使用者上當,研究人員也看到利用協作平臺Teams來進行網路釣魚攻擊的情況。

針對這些駭客使用的惡意軟體,Storm-0569會使用PowerShell指令碼,下載並執行Batloader、IcedID、Cobalt Strike等作案工具,再交由Storm-0846、Storm-0506部署勒索軟體;Storm-1113則是對受害電腦植入木馬程式Gozi、IcedID、NetSupport RAT,竊資軟體Redline、Lumma Stealer,以及殭屍網路軟體Smoke Loader;FIN7利用Storm-1113製作的惡意程式載入工具,部署後門程式Carbanak、惡意程式Gracewire或NetSupport RAT。

值得一提的是,Storm-1674與上述駭客組織的手法有所不同,他們利用Teams訊息傳送冒牌OneDrive、SharePoint登入網頁,最終散布SectopRAT或DarkGate。

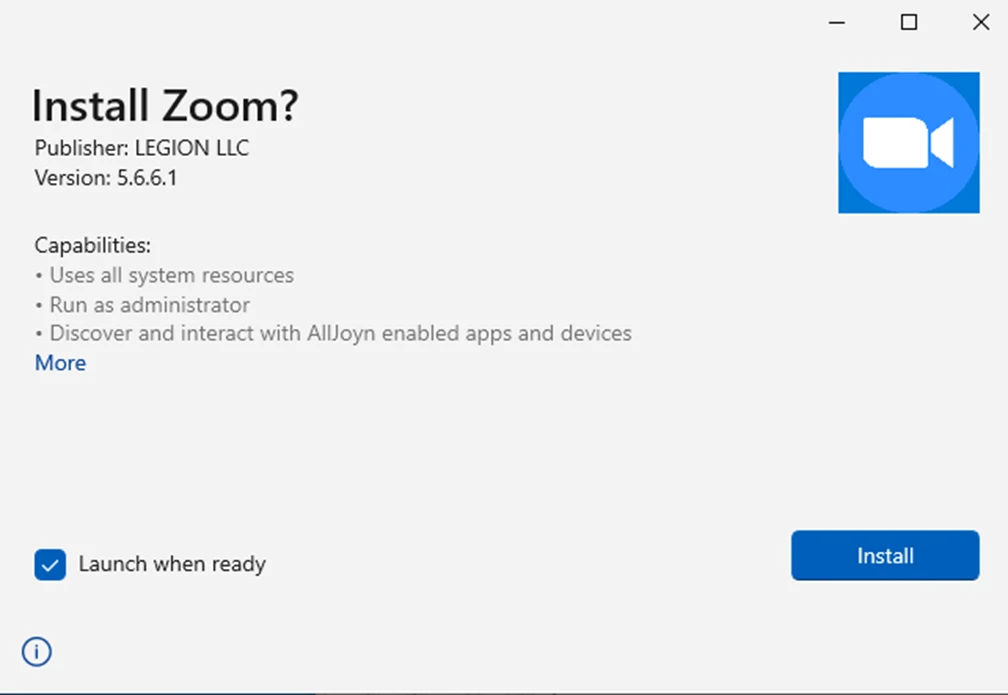

烏克蘭政府機關遭俄羅斯駭客APT28鎖定,散布惡意程式Masepie

烏克蘭電腦緊急應變小組(CERT-UA)針對俄斯駭客組織APT28的攻擊行動提出警告,駭客約從12月15日至25日,鎖定烏克蘭政府機關的釣魚郵件攻擊,假借提供重要文件的名義,要求收信人點選信裡的URL,一旦依照對方的指示操作,電腦就有可能藉由JavaScript與Windows搜尋的URI(ms-search)通訊協定,下載LNK捷徑檔案,從而透過PowerShell命令觸發以Python打造的惡意軟體Masepie。

烏克蘭電腦緊急應變小組(CERT-UA)針對俄斯駭客組織APT28的攻擊行動提出警告,駭客約從12月15日至25日,鎖定烏克蘭政府機關的釣魚郵件攻擊,假借提供重要文件的名義,要求收信人點選信裡的URL,一旦依照對方的指示操作,電腦就有可能藉由JavaScript與Windows搜尋的URI(ms-search)通訊協定,下載LNK捷徑檔案,從而透過PowerShell命令觸發以Python打造的惡意軟體Masepie。

CERT-UA指出,在攻擊行動裡駭客還利用了OpenSSH、PowerShell指令碼Steelhook、後門程式Oceanmap,於受害電腦建立隧道通訊、竊取Chrome及Edge瀏覽器資料,並透過IMAP協定對受害電腦下達攻擊命令。

北韓駭客Kimsuky部署AppleSeed、Meterpreter、TinyNuke控制受害電腦

資安業者AhnLab揭露北韓駭客Kimsuky最新一波的網路釣魚攻擊行動,指出駭客最近偏好使用Windows捷徑(LNK)檔案,但也有利用JavaScript或其他類型的惡意檔案。

研究人員指出,雖然駭客的攻擊模式沒有重大變化,仍舊使用2022年出現的竊資軟體,以及名為RDP Patch的惡意程式,但這次駭客使用後門程式AppleSeed的變種AlphaSeed,在執行的過程會檢查特定參數來阻礙研究人員分析,而過往駭客會使用遠端桌面連線(RDP)控制受害電腦,但在這波攻擊行動裡,對方則是濫用Chrome選端連線的功能。

在部分攻擊行動裡,研究人員也看到對方利用惡意程式Meterpreter及VNC惡意程式TinyNuke(或TightVNC)搭配的情況。

集運業者美買的前合夥人串通委外工程師攻擊網站、竊取客戶資料,提供競爭對手運用

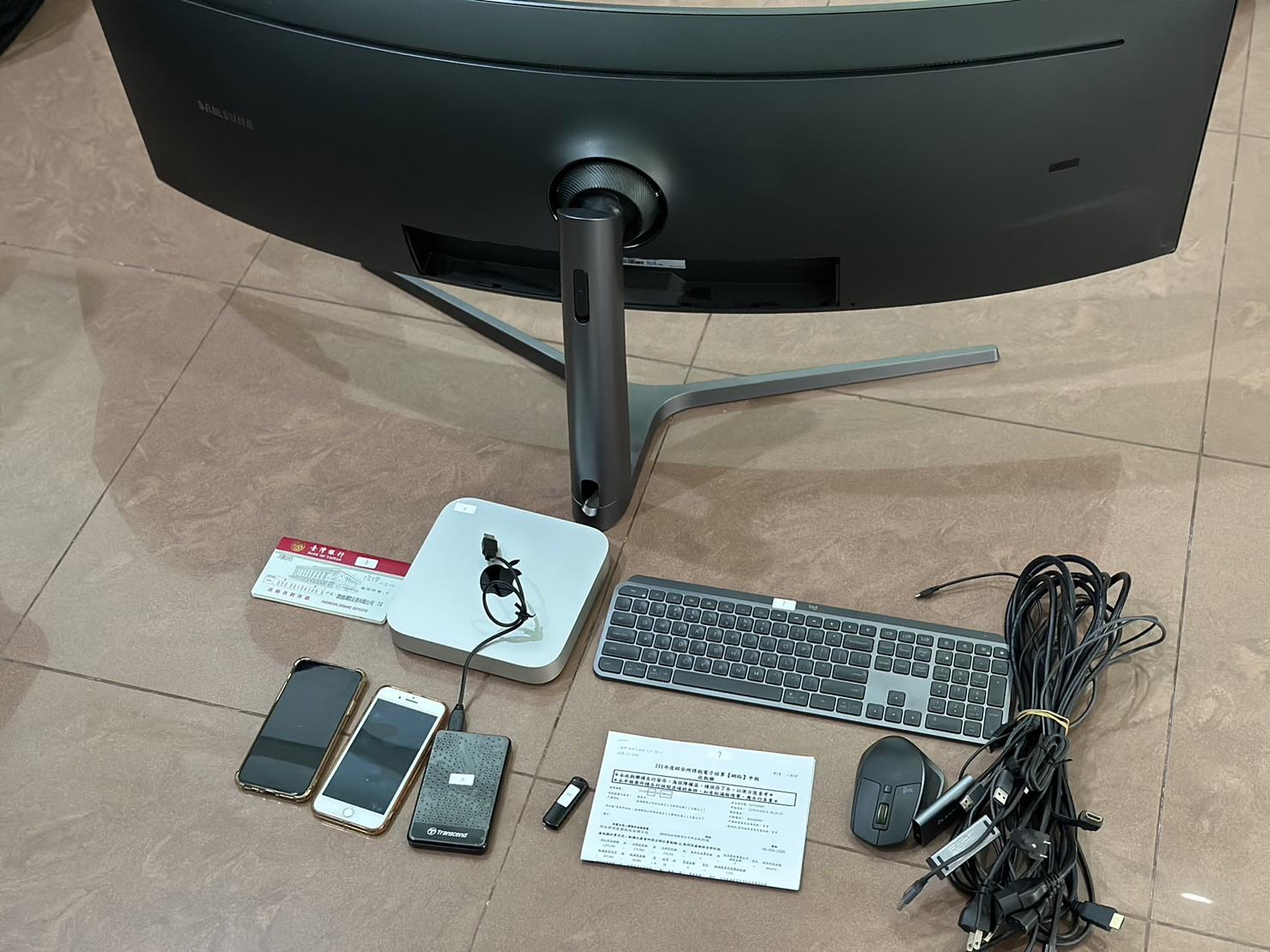

12月29日內政部警政署刑事警察局宣布查獲破壞公司網站多名嫌犯,涉案人員為游姓主嫌、陳姓工程師及林姓共犯,他們對美國集運物流公司美買國際進行資料盜竊、關閉網站,然後將到手的近19萬筆客戶資料,交由另一家集運業者運用。刑事警察局偵查第九大隊第二隊、科技犯罪防制中心科技偵查隊、臺中市政府警察局豐原分局於2023年7月13日、12月14日執行搜索及拘提,查獲游姓主嫌、陳姓工程師及林姓共犯,查扣作案手機、電腦、會員訂單資料庫近19萬筆個人資料等電磁紀錄,全案將依違反個人資料保護法、背信、妨害電腦使用等罪嫌,移請臺灣臺中地方檢察署偵辦。

12月29日內政部警政署刑事警察局宣布查獲破壞公司網站多名嫌犯,涉案人員為游姓主嫌、陳姓工程師及林姓共犯,他們對美國集運物流公司美買國際進行資料盜竊、關閉網站,然後將到手的近19萬筆客戶資料,交由另一家集運業者運用。刑事警察局偵查第九大隊第二隊、科技犯罪防制中心科技偵查隊、臺中市政府警察局豐原分局於2023年7月13日、12月14日執行搜索及拘提,查獲游姓主嫌、陳姓工程師及林姓共犯,查扣作案手機、電腦、會員訂單資料庫近19萬筆個人資料等電磁紀錄,全案將依違反個人資料保護法、背信、妨害電腦使用等罪嫌,移請臺灣臺中地方檢察署偵辦。

這起事故發生在2022年11月,美買網站無預警關閉,當時網站及系統無法運作,會員亦收到另一家新成立的集運業者的廣告電子郵件,直到12日後網站才恢復正常,美買估計損失1,200萬元。

資料來源

1. https://www.cib.npa.gov.tw/ch/app/news/view?module=news&id=1885&serno=97c224ad-c1f2-4bf9-beea-85ab9c0a0cd9

2. https://www.facebook.com/MaybuyInt/posts/pfbid032kxJJpVNJ1E2oRqsNMYoyHEXFn2sDyszw1r1YUjkunZPdgBT8C6CfC6wvZX5ZRVbl

【其他新聞】

瑞典食品零售供應商Coop傳出遭勒索軟體駭客組織Cactus攻擊

澳洲、紐西蘭大型汽車經銷商Eagers Automotive遭遇網路攻擊,股市暫停交易

多組駭客在平安夜發起Free Leaksmas攻擊行動,洩露全球各地逾5千萬筆個資

近期資安日報

【12月29日】 Booking.com合作旅館、房客面臨網釣攻擊且外洩個資出現轉交其他團體兜售現象

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-26

2024-04-26