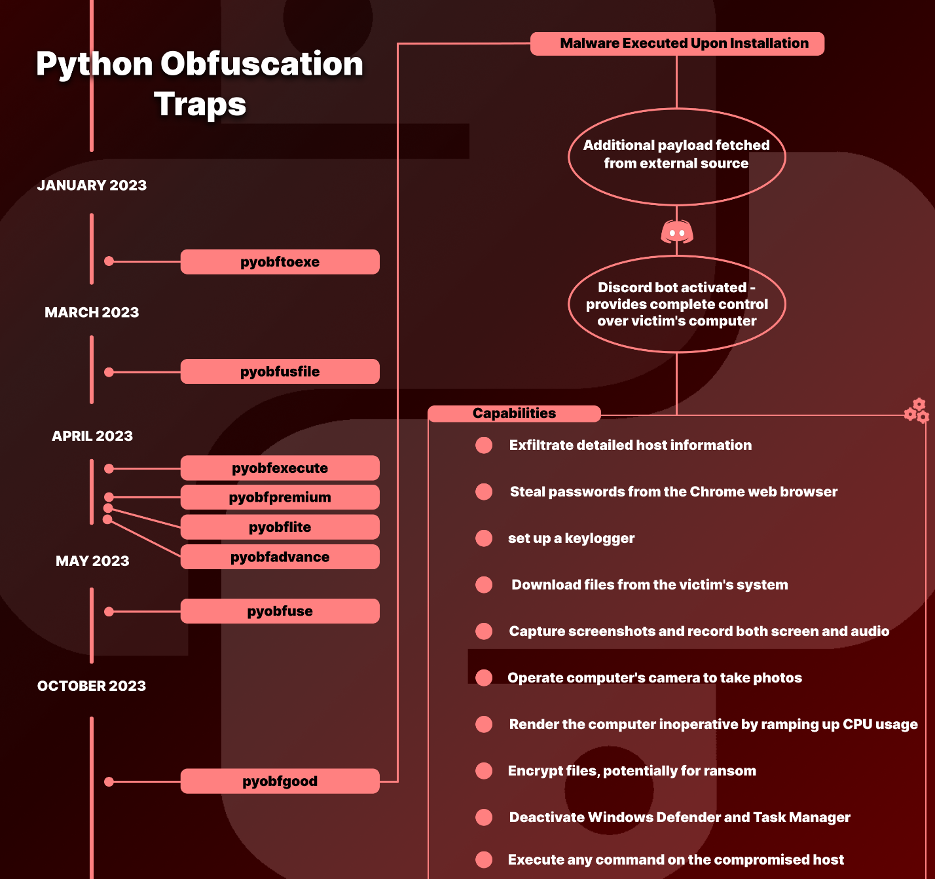

利用惡意開源套件鎖定開發人員的攻擊行動,近期可說是越來越頻繁,但大部分往往出現不到1個月就被研究人員發現、向套件儲存庫經營團隊通報。而最近發生的一起攻擊行動中,駭客從今年初陸續發布惡意PyPI套件,當中潛藏竊資軟體BlazeStealer,直到最近才被揭露。

特別的是,這起攻擊行動當中,駭客相當節制、低調,在10個月內,僅上架了8個惡意套件,而不像大部分同類型的事故,往往在短短的一、兩個星期當中,上架數十個、甚至是數百個套件。

【攻擊與威脅】

惡意軟體BlazeStealer透過PyPI套件散布,讓駭客對開發人員的電腦進行各式攻擊行動

資安業者Checkmarx揭露竊資軟體BlazeStealer的攻擊行動,駭客從今年1月至10月,前後發布8個PyPI套件,用來散布上述惡意程式。受害者遍及全球,近7成(69.2%)位於美國,其次是中國、俄羅斯的人士,分別占12.4%、5.5%。

資安業者Checkmarx揭露竊資軟體BlazeStealer的攻擊行動,駭客從今年1月至10月,前後發布8個PyPI套件,用來散布上述惡意程式。受害者遍及全球,近7成(69.2%)位於美國,其次是中國、俄羅斯的人士,分別占12.4%、5.5%。

這些套件內含setup.py和init.py檔案,用來尋找駭客存放於Transfer[.]sh的Python指令碼並執行,一旦開發人員不慎安裝上述的PyPI套件,電腦就有可能被植入BlazeStealer。此竊資軟體會執行Discord機器人,從瀏覽器挖堀帳密資料、執行命令、加密檔案、停用防毒軟體Microsoft Defender,此外,該機器人也有可能透過螢幕截圖、試圖透過影像辨識方式找出使用者輸入的密碼,或是下載額外的模組,利用網路攝影機拍攝照片。

值得留意的是,攻擊者不只竊取資料及控制電腦,還可能會讓電腦無法正常運作,這些方法包含控制處理器的使用率、在開機啟動組態加入批次檔執行關機、透過Python指令碼導致電腦出現藍白當機畫面(BSOD),這時電腦還會出現駭客嘲笑的訊息,像是「電腦將要燒焦了,祝好運」、「你的電腦即將當機,祝早日復原」,並在訊息結尾加上笑臉的表情符號,表達故意向受害者挑釁的意圖。

北韓駭客BlueNorOff鎖定Mac電腦,散布惡意軟體ObjCShellz

資安業者Jamf揭露北韓駭客BlueNorOff的攻擊行動,他們會聲稱是自己是投資人或是獵人頭公司,表明有興趣和攻擊目標合作,或是他們有利益的東西,一旦使用者依照指示操作,就有可能導致Mac電腦感染惡意軟體ObjCShellz。

研究人員指出,此惡意程式與過往該組織所使用的攻擊工具有很大的不同,駭客使用Objective-C開發,為功能相對單純的遠端Shell,專門執行攻擊者從伺服器發送的Shell命令,研判很有可能被用於後期攻擊階段,讓攻擊者在破壞目標電腦後手動執行各式命令,且無論是x86架構或Arm架構的電腦,都可能受害。截至研究人員公布調查結果為止,惡意軟體分析平臺VirusTotal所有的防毒引擎仍將其視為無害。

一旦執行,ObjCShellz會呼叫名為sendRequest的功能,發送POST訊息到駭客架設的惡意網站swissborg[.]blog,然後利用Objective-C的NSProcessInfo功能,取得該惡意程式自身處理程序的資訊,並得知作業系統的版本。究竟駭客如何於受害電腦植入此惡意程式?目前仍不明朗,但研究人員認為,此惡意軟體攻擊很可能是他們4月追蹤的RustBucket攻擊行動一部分。

竊資軟體Jupyter Infostealer使用帶有數位簽章的私鑰,企圖迴避資安系統的偵測

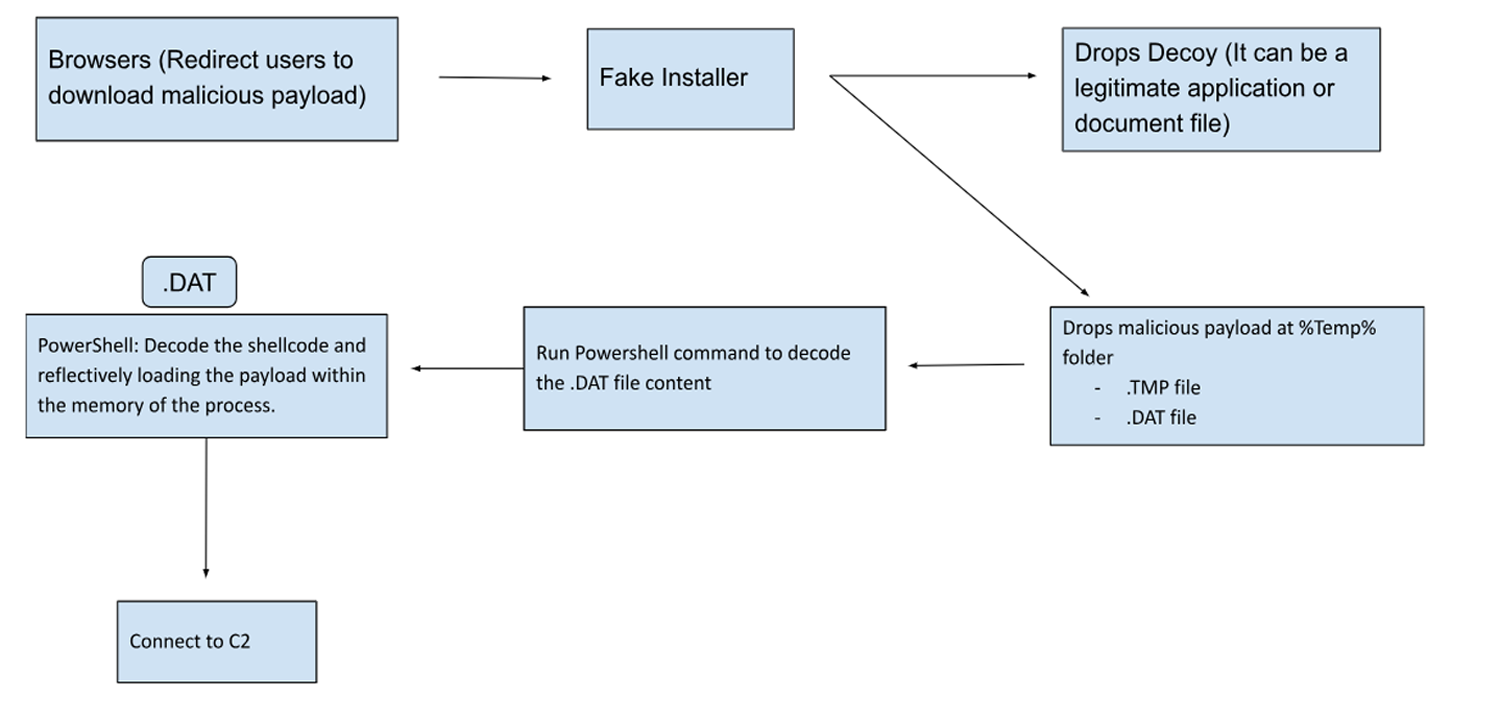

VMware旗下的威脅情報團隊揭露竊資軟體Jupyter Infostealer(亦稱Yellow Cockatoo、Solarmarker、Polazert)的攻擊行動,駭客藉由操縱搜尋引擎最佳化(SEO)及投放惡意廣告的手法,來誘騙想要尋找Autodesk等知名應用程式的使用者上當,一旦此竊資軟體植入受害電腦,就會收集各式帳密並建立C2通訊,然後將竊得資料傳送到C2伺服器。

VMware旗下的威脅情報團隊揭露竊資軟體Jupyter Infostealer(亦稱Yellow Cockatoo、Solarmarker、Polazert)的攻擊行動,駭客藉由操縱搜尋引擎最佳化(SEO)及投放惡意廣告的手法,來誘騙想要尋找Autodesk等知名應用程式的使用者上當,一旦此竊資軟體植入受害電腦,就會收集各式帳密並建立C2通訊,然後將竊得資料傳送到C2伺服器。

值得留意的是,這一次新的惡意程式攻擊當中,駭客透過PowerShell命令及使用帶有簽章的私鑰,企圖讓該惡意程式躲過資安系統的偵測。

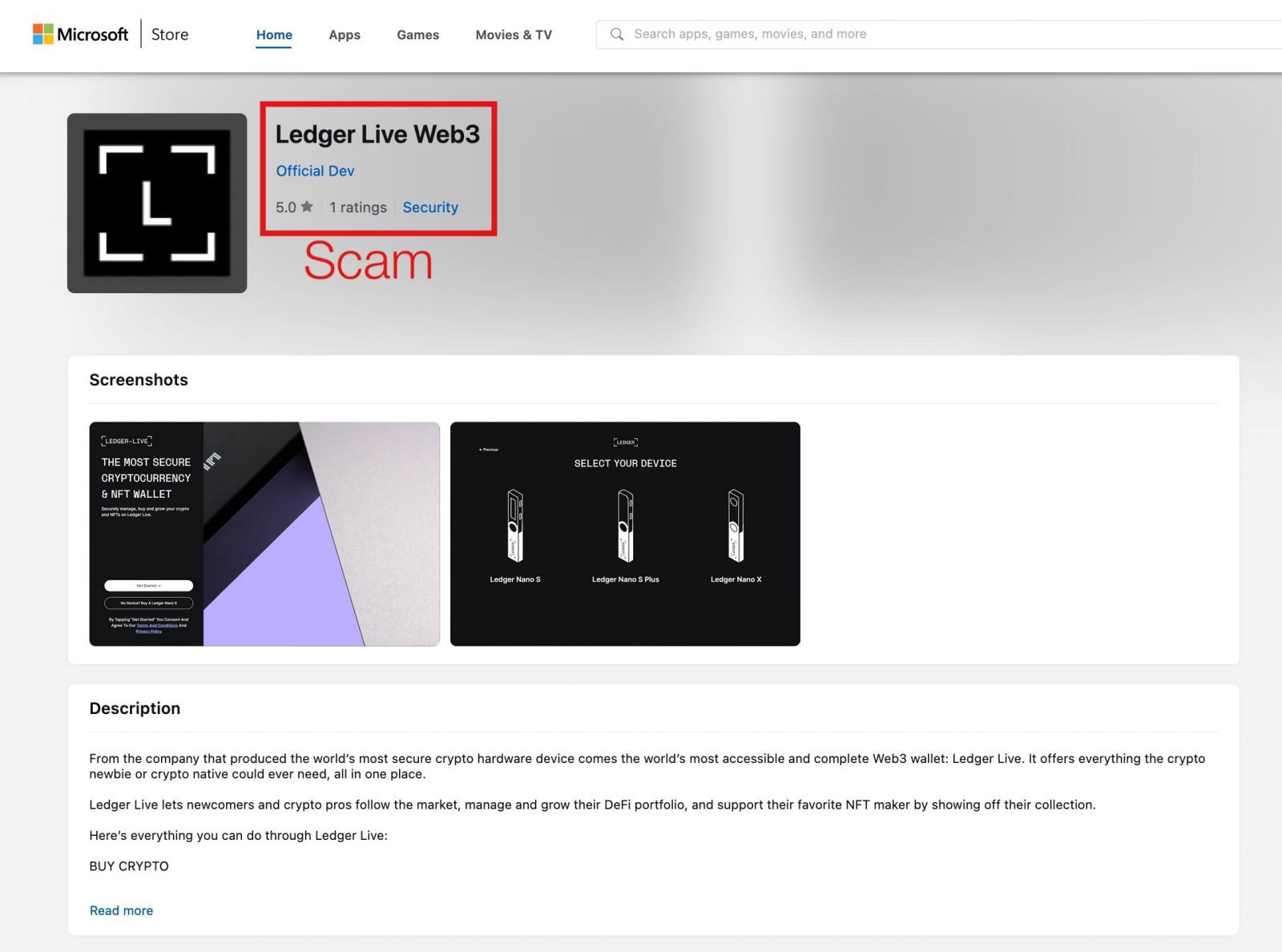

冒牌Ledger Live應用程式進駐Microsoft Store市集,竊得76.8萬美元

根據資安新聞網站Bleeping Computer的報導,11月5日加密貨幣調查員ZachXBT提出警告,Microsoft Store市集裡出現冒牌的Ledger Live加密貨幣錢包App,當時駭客已從中騙走至少16.8個比特幣,相當於58.8萬美元。對此,微軟同日下架該應用程式,累計受害金額超過76.8萬美元,但究竟有多少人被騙?仍不得而知。

根據資安新聞網站Bleeping Computer的報導,11月5日加密貨幣調查員ZachXBT提出警告,Microsoft Store市集裡出現冒牌的Ledger Live加密貨幣錢包App,當時駭客已從中騙走至少16.8個比特幣,相當於58.8萬美元。對此,微軟同日下架該應用程式,累計受害金額超過76.8萬美元,但究竟有多少人被騙?仍不得而知。

有受害者透露上當的過程,他在重灌電腦後,從Microsoft Store市集找到前述的Ledger Live應用程式下載、安裝,這名使用者依照App指示輸入通關密語(Seed Words),結果幾分鐘後發現,他錢包裡的加密貨幣資產,包含價值18,500美元的比特幣,以及8,000美元的替代幣都不翼而飛。

該新聞網站指出,這款冒牌的加密貨幣錢包App,很可能在10月19日就出現於Microsoft Store市集,而且,攻擊者也濫用知識管理平臺Gitbook假設冒牌網站,試圖讓使用者信以為真。

資料來源

1. https://twitter.com/zachxbt/status/1720961400313373127

2. https://www.reddit.com/r/cryptocurrencyhacks/comments/17n6hgu/just_lost_my_life_savings_26500_of_crypto_from_my/

以SIEM系統聞名的資安業者Sumo Logic傳出資料外洩,要求用戶重設API金鑰

11月7日安全資料分析業者Sumo Logic發布事故公告,表示他們在3日察覺自家使用的雲端服務遭駭,有人利用外洩的帳密資料存取該公司的AWS帳號,目前尚未發現對於他們的網路或系統造成影響。該公司強調,客戶的資料已經受到加密處理,目前也仍是加密的狀態。

Sumo Logic指出,當他們察覺上述異常的情況,隨即封鎖遭到曝露的基礎設施,並輪換所有可能遭到流出的帳密,以及改進監控與修復漏洞的方法,防止類似事故再度發生。

對此,該公司呼籲客戶輪換API金鑰,並對於Sumo Logic使用者帳號、資料收集器(及其代管服務),以及作為Webhook連線設定儲存的帳密資料,也最好一併輪替。不過,究竟有多少客戶受害?該公司並未進一步說明。

【資安產業動態】

微軟Microsoft Entra將部署MFA條件式存取政策,登入管理主控臺將強制啟用

11月6日微軟公告,他們將於Microsoft Entra新增3項條件式存取(Conditional Access)政策,其共通之處在於都與雙因素驗證(MFA)有關。這些政策包含了:

(一)登入各種管理入口網站時必須採用MFA;

(二)在登入任何雲端應用程式時都必須採用MFA;

(三)針對Microsoft Entra ID Premium Plan 2的客戶,在執行高風險存取行為的時候,必須執行MFA。

其中,上述的第一項政策適用所有的用戶,14種管理員角色都會受到影響,涵蓋全域管理員、應用程式系統管理員、Exchange系統管理員、密碼管理員、安全性系統管理員、SharePoint系統管理員、使用者管理員等。該公司預計下週開始為所有租戶套用上述政策,而租戶有90天能夠審核並進行自訂,之後就會進行啟用。

【其他新聞】

加拿大醫院IT系統管理服務業者TransForm遭遇勒索軟體攻擊,560萬筆病人資料流出

日本航空電子公司遭遇網路攻擊,駭客存取伺服器機密資料,該公司強調尚無資料外洩情事

英國皇家郵政網站存在開放重新導向漏洞,有可能遭駭客用於網路釣魚攻擊

近期資安日報

【11月8日】 駭客組織SideCopy利用WinRAR高風險漏洞發動攻擊,針對印度政府機關而來,Linux電腦也是目標

【11月7日】 鎖定Atlassian Confluence重大漏洞的攻擊行動出現,駭客透過勒索軟體Cerber加密伺服器的檔案

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22