背景圖片來源/Photo by Joshua Sortino on Unsplash

奧地利資安業者Certitude上周揭露,專門提供內容遞送網路與資安服務的Cloudflare含有安全漏洞,將允許駭客利用其Cloudflare帳號來攻擊其它同樣使用Cloudflare平臺的用戶。Certitude曾向Cloudflare提報,惟並未被視為嚴重漏洞,Certitude仍舊決定將它公諸於世,並提醒Cloudflare用戶小心應對。

根據Certitude的說明,Cloudflare所提供的網站代管服務具備許多保護措施,諸如網頁應用程式防火牆(WAF)、服務阻斷攻擊保護(DDoS Protection)與機器人管理等,方法是在客戶的網頁伺服器與使用者之間建立反向代理伺服器以分析流量並防堵惡意行為。

Cloudflare允許用戶設定配置來管理網站的安全性,然而,Certitude發現其中的中等安全(Moderately Secure)與非常安全(Very Secure)等兩項設定的前提,皆相信所有來自Cloudflare的流量都是可靠的,這便給了駭客入侵的機會,駭客只要建立一個免費的Cloudflare帳號,便能繞過Cloudflare替用戶建立的安全機制。

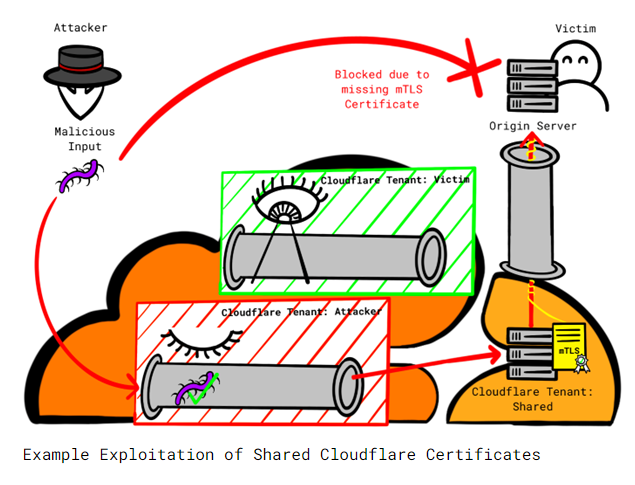

例如在非常安全的選項中,於傳輸層(Transport Layer)使用經過驗證的來源拉取(Authenticated Origin Pulls)時,Cloudflare反向代理伺服器是利用一個用戶SSL憑證來向原始伺服器驗明正身,它支援用戶的客製化憑證,也能直接使用Cloudflare憑證,而Certitude則發現,若用戶貪圖方便直接使用Cloudflare憑證,就可能產生安全風險。

原因是Cloudflare憑證屬於共享憑證,允許所有源自Cloudflare的連線,不管是由哪個Cloudflare租戶所發起的連線,使得駭客得以設定一個Cloudflare網域,將其DNS A記錄指向受害者的IP位址,再關閉該網域的所有保護機制,以Cloudflare的基礎設施當作偽裝並發動攻擊。

圖片來源_Certitude

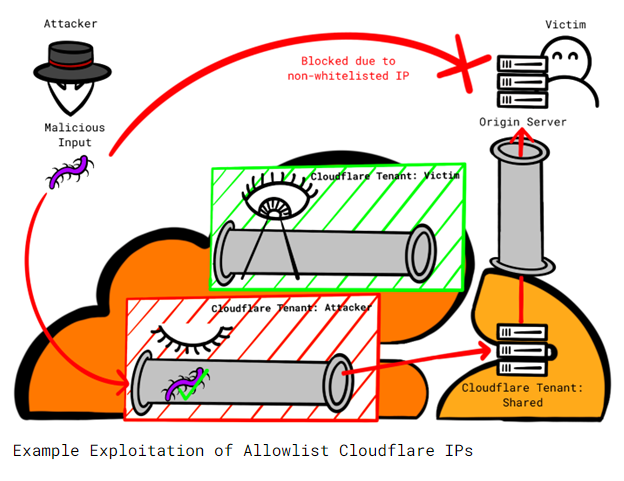

中等安全設定則是在網路層(Network Layer)中將Cloudflare IP位址列為白名單(Allowlist Cloudflare IP Addresses),而讓來源伺服器拒絕所有非Cloudflare IP位址的連線,與上述漏洞一樣,它接受了所有來自Cloudflare的連線,同樣讓駭客有機可趁,關閉受害者的安全機制。

圖片來源_Certitude

Certitude針對相關漏洞成功執行了概念性驗證攻擊,指出兩種攻擊途徑各有緩解措施,第一個是採用客製化憑證而非Cloudflare憑證,第二個則是採用專用的IP出口位址Cloudflare Aegis,而非共享的IP位址範圍。

Certitude是在今年3月發現並提報相關漏洞,但Cloudflare在得知後僅將它列為「有價值的資訊」(Informative),並未將其視為安全漏洞。不過,Certitude建議Cloudflare應該部署針對相關攻擊的保護機制,也應警告那些採用脆弱配置的用戶。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-26

2024-04-26

2024-04-29

2024-04-26