本周最受關注的新聞,是卡巴斯基揭露一個Rootkit惡意程式CosmicStrand,存在於H81晶片組的技嘉與華碩主機板上,不過他們並未發現該惡意程式是如何入侵,是如何滲入到主機板上的UEFI韌體,研究人員猜測,或許存在某個共通的漏洞,可允許攻擊者將他們的Rookit植入韌體,而他們目前觀察到的受害者,都只是一般民眾。

在漏洞修補方面,Drupal釋出9.3.19與9.4.3版,修補4項漏洞,其中CVE-2022-25277漏洞最嚴重,還有LibreOffice釋出7.2.7及7.3.2版,修補3項漏洞要注意。特別的是,還有一個焦點,瑞士皇家理工學院的研究人員針對原型污染(Prototype Pollution)漏洞進行研究,除指出這類漏洞問題的嚴重性,他們並發現Node.js中有11個Gadget潛藏遭RCE攻擊的風險。

在威脅趨勢方面,微軟揭露IIS伺服器擴充套件(IIS extensions)被針對的情形,並歸納出代管應用程式上的惡意IIS外掛可分5類;Cisco揭露新的供應鏈攻擊,是針對烏克蘭軟體開發業者而來。

此外,為了防堵近年日益劇增的攻擊手法,像是利用Office惡意巨集的攻擊方式,微軟近年陸續有所行動,現在對於網路下載Office文件的VBA巨集終於正式要預設封鎖,特別的是,對於RDP暴力破解密碼的攻擊方式,也將有新防堵措施,Windows 11 22H2將預設啟用帳號鎖住原則,提高破解門檻,之後其他Windows版本也將適用。

在國內方面,去年7月發生網軟資料外洩導致多家公益團體遭冒名向民眾行騙事件,相隔一年警方公布受害規模,有45個公益團體遭冒名,並在國內逮捕50名詐騙集團成員,還發現嫌犯申辦大量SIM卡註冊蝦皮賣場,再用蝦皮錢包買虛擬貨幣USDT洗錢。目前尚未公布詐騙集團是如何取得外洩個資,至於竊取個資的駭客組織則難以追查。

本週重大資安新聞

【攻擊與威脅】

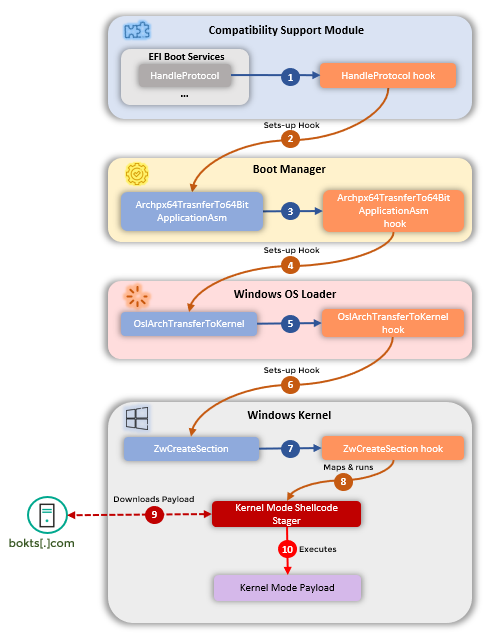

中國駭客使用UEFI惡意軟體CosmicStrand,在受害電腦上執行Shell Code

駭客鎖定UEFI韌體下手的情況,研究人員很有可能在多年之後,才找出整個攻擊鏈的樣貌。

駭客鎖定UEFI韌體下手的情況,研究人員很有可能在多年之後,才找出整個攻擊鏈的樣貌。

資安業者卡巴斯基揭露UEFI惡意軟體CosmicStrand(亦稱Spy Shadow Trojan)的攻擊行動,中國駭客約從2016年開始,鎖定採用H81晶片組的華碩、技嘉等廠牌的電腦下手,一旦CosmicStrand成功入侵電腦的UEFI韌體,就會在每次啟動時載入惡意酬載,並在每個開機流程進行掛勾,最終在記憶體內部署Shell Code來向C2連線,並下載惡意酬載,然後在Windows作業系統核心執行。

研究人員指出,受害電腦遍及中國、越南、伊朗、俄羅斯,但這些電腦似乎都是個人所有,而無法找出所屬的組織或是產業。

駭客意圖透過IIS伺服器延伸套件,在Exchange伺服器植入後門

在針對Exchange伺服器的攻擊手法裡,駭客過往很可能會部署Web Shell來當作後門程式,但隨著資安系統對於這種手法的偵測能力日益提升,駭客開始運用其他的管道入侵。

微軟的資安研究團隊最近提出警告,他們注意到駭客運用IIS的延伸套件(Extension)來建立後門的情況,可說是越來越氾濫,由於這種手法所建置的後門程式,通常會存放在正常應用程式所使用的資料夾裡,並使用相同的程式碼結構,而使得與Web Shell相比,研究人員要確認是否為後門程式變得更加困難。

研究人員以他們發現針對Exchange伺服器的攻擊為例,駭客利用了ProxyShell漏洞部署了Web Shell,但經過一段時間的偵察後,才建置了名為FinanceSvcModel.dll的後門程式並進行滲透。對此,該公司呼籲企業,要經常檢查高權限群組是否被加入不明帳號,應用程式的組態檔案web.config及ApplicationHost.config有沒有出現不明檔案等措施,來防範這種以IIS伺服器延伸套件植入後門的攻擊行動。

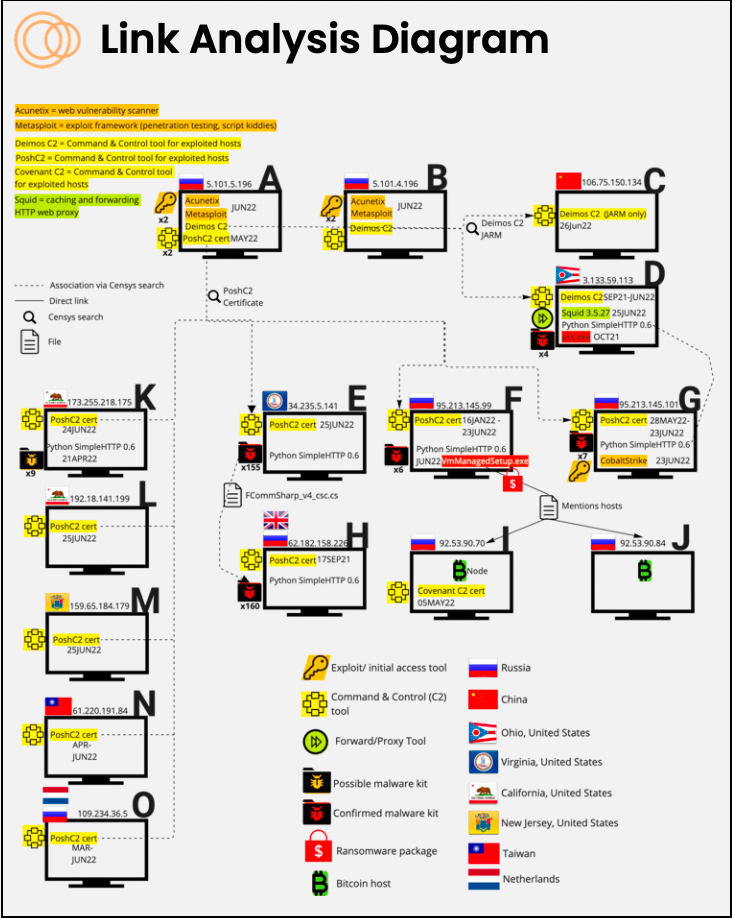

俄羅斯駭客在臺灣等多個國家架設C2伺服器,並用於發動勒索軟體攻擊

駭客組織架設用於攻擊行動的基礎設施,很可能相當複雜且分散在全球各地。資安業者Censys公布俄羅斯駭客架設的15個C2伺服器,並指出這些伺服器不只部署於俄羅斯,還部署在臺灣,以及美國、中國等地。

駭客組織架設用於攻擊行動的基礎設施,很可能相當複雜且分散在全球各地。資安業者Censys公布俄羅斯駭客架設的15個C2伺服器,並指出這些伺服器不只部署於俄羅斯,還部署在臺灣,以及美國、中國等地。

駭客將部分伺服器用於執行網站的弱點掃描工具Acunetix,或是利用滲透測試工具Metasploit來取得初步的存取權限,然後利用其他的C2伺服器散布惡意程式及勒索軟體。

研究人員發現,這些C2伺服器被用於勒索軟體Karma、MedusaLocker的攻擊行動,前者出現於去年10月,後者則是在今年6月底引起美國發布警告。

烏克蘭軟體開發業者遭到GoMet變種後門程式入侵,駭客意圖對該國政府機關發動軟體供應鏈攻擊

俄羅斯駭客鎖定烏克蘭的攻擊行動,很有可能已經暗中進行一段時間才被發現。思科揭露使用GoMet變種後門程式的攻擊行動,駭客取得開源的GoMet程式碼並加以修改,約從2020年開始,用來攻擊烏克蘭大型軟體開發公司,由於此業者開發的軟體廣受該國多個政府機關採用,研究人員推測這應該是供應鏈攻擊,且很有可能是俄羅斯政府撐腰的駭客所為。

而對於此後門程式的來歷,研究人員表示,開發者使用Go語言打造而成,並包含攻擊者遠端控制的多數功能,且支援在x86與Arm架構的電腦上運作。

烏克蘭電臺播放總統將政權移交的不實訊息,起因是遭到網路攻擊

俄羅斯駭客不斷透過網路攻擊進行心理戰,先前有散布烏克蘭總統澤倫斯基(Vladimir Zelensky)宣布投降的假影片,現在則是宣稱此人的健康出現狀況。根據新聞網站CyberScoop的報導,烏克蘭媒體TAVR Media旗下的電臺散播不實消息,指出澤倫斯基因健康狀況非常糟糕,且已將該國政權交給他人。

TAVR Media於7月21日發出聲明澄清,該電臺是因為遭到網路攻擊才會出現上述情況,發布與澤倫斯基健康問題相關的消息皆與事實不符。澤倫斯基也透過影片表示,自己持續在總統辦公室坐鎮,而上述宣稱他健康出狀況已經進醫院的消息,僅是俄羅斯散布不實資訊的其中之一。

研究人員揭露白俄羅斯駭客UNC1511、俄羅斯駭客UNC2589使用惡意軟體攻擊烏克蘭

美國網路司令部於7月20日指出,他們與烏克蘭國家安全局(SBU)合作,在最近幾個月發現數種惡意軟體,他們公布入侵指標(IoC)供各界防範。針對上述的攻擊行動內容,資安業者Mandiant指出,這些惡意軟體背後的攻擊者,很有可能是由白俄羅斯資助的駭客組織UNC1151,以及與俄羅斯政府有關的UNC2589。研究人員指出,這些駭客會假冒烏克蘭當局宣稱接下來可能會出現的攻擊行動,或是以薪資、防毒軟體為誘餌,來散布前述美國網路司令部公布的惡意軟體。

微軟揭露DSIRF駭客鎖定Windows與Adobe Reader零時差漏洞,攻擊奧地利、英國、巴拿馬企業

微軟在7月12日發布每月例行修補(Patch Tuesday)公告時,指出其中有個CSRSS漏洞CVE-2022-22047已遭到利用,但當時並未進一步說明攻擊行動的細節。直到最近,該公司表示,利用這項漏洞的是奧地利「民間攻擊者(Private-Sector Offensive Actor)」,這個組織成立了資安顧問公司DSIRF為幌子,但此公司實際上的業務,是專門開發駭客工具、銷售,並提供攻擊服務。研究人員亦將此駭客組織稱為Knotweed。

研究人員發現,DSIRF將漏洞用來開發惡意軟體Subzero,針對歐洲和中美洲組織發動攻擊,受害組織包含了奧地利、英國、巴拿馬的律師事務所、銀行,以及策略顧問公司。研究人員呼籲用戶應儘速安裝相關修補程式。

除了上述漏洞之外,攻擊者也運用了Adobe Reader的漏洞,但研究人員無法確定其CVE編號。

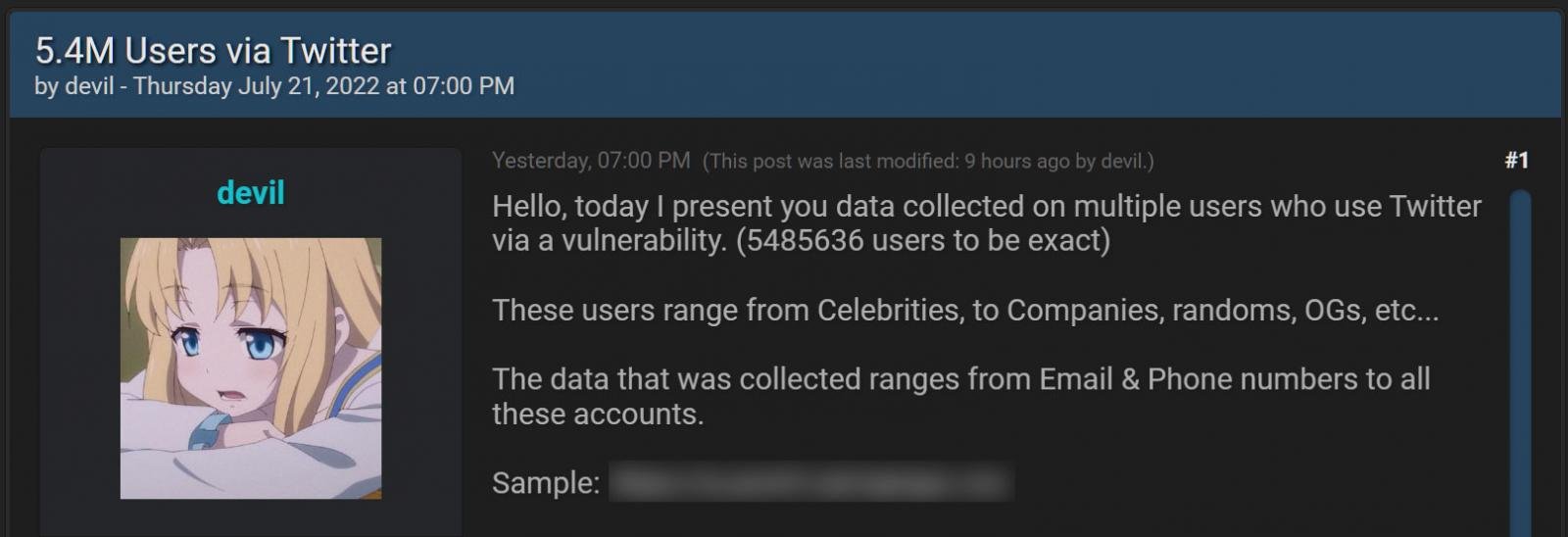

駭客外洩近550萬推特用戶資料,疑與行動裝置App漏洞有關

又有駭客從社群網站竊得大量用戶資料,並宣稱是利用平臺的漏洞而得逞。根據資安新聞網站Restore Privacy的報導,有人在地下論壇Breached Forums上,兜售5,485,636名推特用戶的資料,並宣稱他們是透過系統弱點取得,受害者不乏名人與公司行號。

又有駭客從社群網站竊得大量用戶資料,並宣稱是利用平臺的漏洞而得逞。根據資安新聞網站Restore Privacy的報導,有人在地下論壇Breached Forums上,兜售5,485,636名推特用戶的資料,並宣稱他們是透過系統弱點取得,受害者不乏名人與公司行號。

駭客向該新聞網站進一步透露,這些資料是在2021年12月收集,並已有買家正在接洽當中,他們打算求售3萬美元,駭客也聲稱他們利用的漏洞,在今年一月被通報到HackerOne,該漏洞存在於安卓版的用戶端程式,現在已完成修補。該新聞網站也證實部分資料的內容正確。推特則表示正在著手調查此事。

T-Mobile去年遭網路攻擊的資料外洩事件,決定將支付3.5億美元進行和解

去年8月傳出有駭客於地下論壇,兜售來自電信業者T-Mobile的1億用戶資料,隨後該公司證實約有7,660萬名美國使用者資料外洩,並引起用戶集體訴訟。

T-Mobile於7月22日提交給美國證交所的文件指出,他們決定支付3.5億美元,來與受害用戶和解,並承諾今年和明年總共會提撥1.5億美元來投資資料安全。該公司的決定將有待美國法院核准及執行。

阿里雲OSS儲存桶遭到鎖定,駭客將其用於散布惡意Shell指令碼

雲端服務用戶的組態配置不當,而遭到駭客攻擊的情況屢見不鮮,例如,有人6月底公布10億中國民眾個資,來源就與配置不當的雲端資料庫有關。

趨勢科技揭露針對阿里雲的物件儲存服務(Object Storage Service,OSS)的攻擊行動,駭客鎖定缺乏安全配置的OSS儲存桶,透過Shell指令碼,取得AccessKey ID、AccessKey secret等配對資料,進而挾持受害者的儲存桶,並用來散布惡意軟體,或是將其用來挖取門羅幣。由於OSS的用途是供阿里雲客戶備份網頁應用程式的資料,這樣的攻擊行動很可能不易察覺。

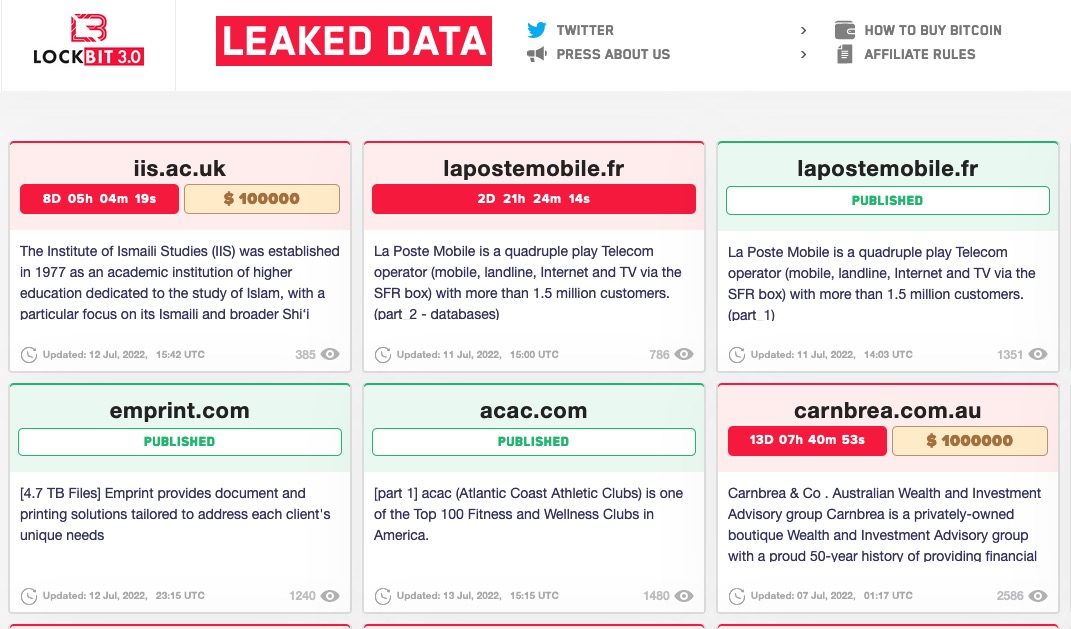

研究人員發現勒索軟體LockBit 3.0與BlackMatter之間的關連

惡名昭彰的勒索軟體LockBit,駭客發布3.0新版本(亦稱LockBit Black)時,許多人聚焦在同時推出的漏洞懸賞計畫(Bug Bounty),最近資安業者SentinelOne、趨勢科技的研究人員,先後公布對該勒索軟體進行解析的結果,並指出駭客運用了部分勒索軟體BlackMatter的程式碼,而使得LockBit 3.0具備許多BlackMatter的特性。

惡名昭彰的勒索軟體LockBit,駭客發布3.0新版本(亦稱LockBit Black)時,許多人聚焦在同時推出的漏洞懸賞計畫(Bug Bounty),最近資安業者SentinelOne、趨勢科技的研究人員,先後公布對該勒索軟體進行解析的結果,並指出駭客運用了部分勒索軟體BlackMatter的程式碼,而使得LockBit 3.0具備許多BlackMatter的特性。

例如,攻擊者需要下達特定的參數,LockBit 3.0才會執行,再者,這款勒索軟體也會列舉能夠使用的API,來濫用於攻擊行動。上述的特性皆與駭客採用了部分BlackMatter的程式碼有關。

而對於新版LockBit的其他特性,兩家資安業者各有不同的發現。SentinelOne指出,駭客透過Cobalt Strike在受害電腦投放LockBit 3.0,並藉由系統服務來維持在電腦運作,而趨勢科技則發現,駭客在留下的勒索訊息裡,搬出了歐盟的GDPR來要脅受害組織付贖金,若是不從,他們未來將會不斷對受害組織發動攻擊。

資安業者Entrust遭到勒索軟體攻擊

提供身分驗證管理解決方案的Entrust在本月初通知客戶,他們的內部網路在6月18日遭到入侵,部分資料外洩,但除此之外並未透露更多細節,此起事故直到研究人員公布Entrust通知客戶的文件才曝光。

而根據資安新聞網站Bleeping Computer掌握的資訊,該公司是遭到勒索軟體攻擊,威脅情報業者Advanced Intelligence(AdvIntel)也證實此起事故是勒索軟體,並指出駭客是從黑市買到該公司員工帳密來入侵得逞。不過,發動攻擊的駭客身分仍不得而知。

以PrestaShop系統架設的電商網站遭鎖定,駭客疑似透過SQL注入手法側錄交易資料

駭客鎖定採用Magento、WooCommerce等知名系統架設的電商網站發動攻擊,可說是相當頻繁,但其他電商平臺的用戶也不能掉以輕心。例如,電商平臺開發商PrestaShop於7月22日提出警告,他們發現駭客正在利用漏洞於電商網站注入惡意程式碼,而可能得以執行任意指令,進而竊取客戶付款的交易資料。

該公司表示,駭客疑似利用PrestaShop的漏洞CVE-2022-36408。這項漏洞存在於PrestaShop 1.6.0.10以上的版本,並搭配特定版本的Wishlist外掛程式就有可能被觸發,而使得駭客能進行SQL注入攻擊。該公司呼籲用戶升級最新版本PrestaShop來防堵相關攻擊。

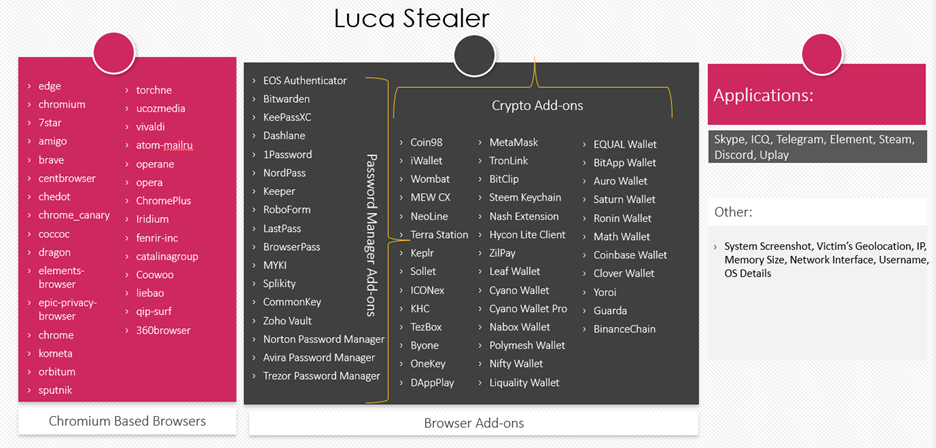

駭客以程式語言Rust打造竊密軟體,並免費提供他人使用

駭客以程式語言Rust打造攻擊工具的情況,已有數個駭客組織用來製作勒索軟體,但現在有也開發竊密軟體(Info Stealer)的人士採用此種程式語言。資安業者Cyble發現,有人在7月3日,於駭客論壇上發布以程式語言Rust開發的竊密軟體,並免費提供其原始碼,研究人員將此竊密軟體命名為Luca Stealer。

駭客以程式語言Rust打造攻擊工具的情況,已有數個駭客組織用來製作勒索軟體,但現在有也開發竊密軟體(Info Stealer)的人士採用此種程式語言。資安業者Cyble發現,有人在7月3日,於駭客論壇上發布以程式語言Rust開發的竊密軟體,並免費提供其原始碼,研究人員將此竊密軟體命名為Luca Stealer。

此竊密程式主要是針對以Chrome為基礎開發的瀏覽器下手,並能針對其密碼管理與加密貨幣錢包的附加元件,竊取相關帳密資料。在瀏覽器之外,Luca Stealer還能挾持Skype、ICQ、Telegram、Discord等即時通訊軟體,以及Steam、UPlay遊戲平臺的帳號。研究人員指出,在3個星期之中,他們已經看到駭客用於25起攻擊行動。

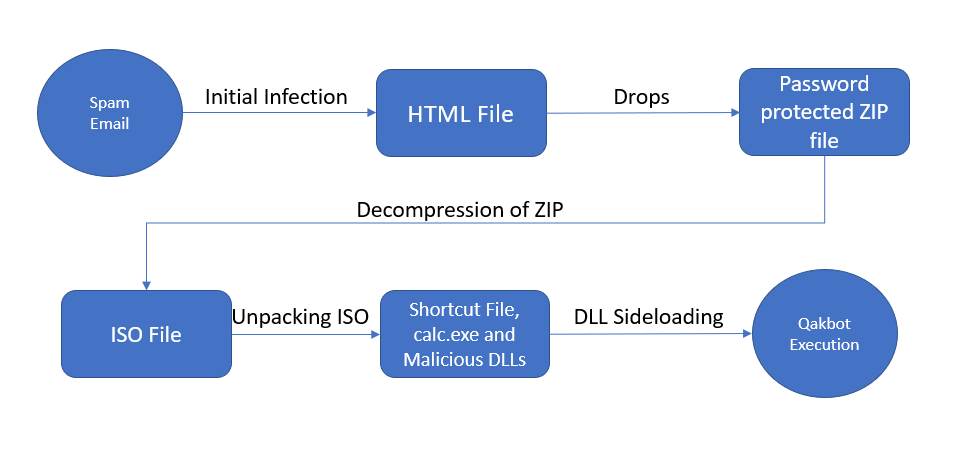

惡意軟體QBot利用舊版小算盤側載,確保能在受害電腦上正確執行

攻擊者濫用系統內建的應用程式發動寄生攻擊(LoL),來側載惡意程式庫的(DLL Sideloading)現象算是相當常見,但現在有人選擇自行挾帶舊版作系統的應用程式,來確保惡意軟體能正常運作。

攻擊者濫用系統內建的應用程式發動寄生攻擊(LoL),來側載惡意程式庫的(DLL Sideloading)現象算是相當常見,但現在有人選擇自行挾帶舊版作系統的應用程式,來確保惡意軟體能正常運作。

研究人員ProxyLife與資安業者Cyble聯手,揭露駭客散布惡意軟體QBot(亦稱QakBot)的攻擊行動,駭客首先透過電子郵件來散布HTML檔案,一旦受害者將之開啟,就會下載受到密碼保護的ZIP壓縮檔案,內容是ISO映像檔。

而此ISO檔的內容,包含了4個檔案,其中比較特別的是內有Windows 7版本的小算盤可執行檔(CALC.EXE),駭客將其用來載入惡意DLL檔案,最後將QBot的酬載注入檔案總管,並執行進一步的攻擊行動。這樣的手法,即使微軟在Windows 10、Windows 11移除了相關系統元件,駭客仍能載入QBot發動攻擊。

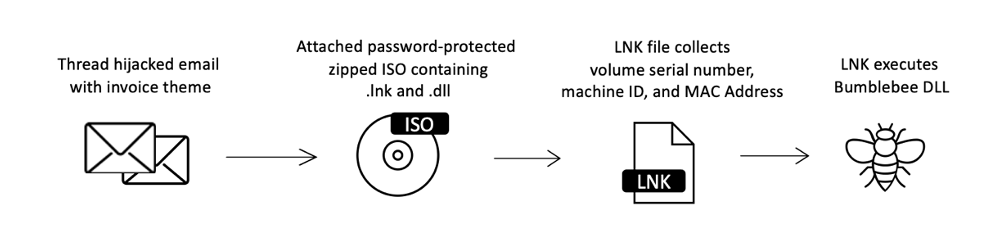

因應微軟封鎖來自網路的Office巨集,駭客使用ISO映像檔、RAR壓縮檔打包惡意文件

為了防堵駭客利用Office惡意巨集發動攻擊,微軟自6月開始,針對來自網路上的Office檔案,直接封鎖巨集的功能,但道高一尺魔高一丈,駭客已設法突破這樣的保護措施。

為了防堵駭客利用Office惡意巨集發動攻擊,微軟自6月開始,針對來自網路上的Office檔案,直接封鎖巨集的功能,但道高一尺魔高一丈,駭客已設法突破這樣的保護措施。

資安業者Proofpoint發現,微軟從去年10月開始宣布要採取相關措施後,有越來越多駭客在發動網路釣魚攻擊的時候,將惡意文件檔案進行包裝,他們會使用ISO、IMG光碟映像檔,或是RAR壓縮檔來挾帶這類文件檔案,使得這些惡意文件檔案不會被加上來自於網路的標記(Mark-of-the-Web,MOTW),而能突破微軟的防護機制,駭客仍然可以引誘受害者啟用巨集來達成目的。

研究人員指出,另一個受到許多駭客採用的手法,則是使用LNK捷徑檔案來執行惡意軟體,自去年10月至今,相關的攻擊行動數量成長近17倍(1675%)。

機器學習模型有可能會被騙過而影響資安系統的偵測能力!研究人員透過人工智慧對抗性攻擊,導致資安防護系統產生大量誤報

近年來為了加速找出資安威脅並做出回應,資安防護系統採用機器學習與深度學習的情況越來越普遍,但有研究人員提出警告,駭客有可能操弄機器學習的機制,進而繞過資安防護系統。

美國要塞軍校(The Citadel)的研究人員指出,他們發現攻擊者有可能藉由特製的假資料,來針對採用深度學習模型的網路入侵偵測系統下手,發動對抗性攻擊(Adversarial Attack),以愚弄神經網路進而改變此網路防護系統的行為。

這些研究人員主要聚焦於DNS放大攻擊手法,並訓練一個專門識別此種攻擊的深度神經網路(準確度達98%)模型來進行實驗,結果在使用TextAttack和Elastic-Net Attack兩種對抗性攻擊手法後,上述透過深度神經網路打造的網路威脅檢測系統的準確性顯著下降,並產生大量誤報和漏報。研究人員計畫日後針對實際運作的網路入侵偵測系統進行相關檢測。

北韓駭客使用木馬程式Konni攻擊歐洲國家,但俄羅斯駭客可能也參與其中

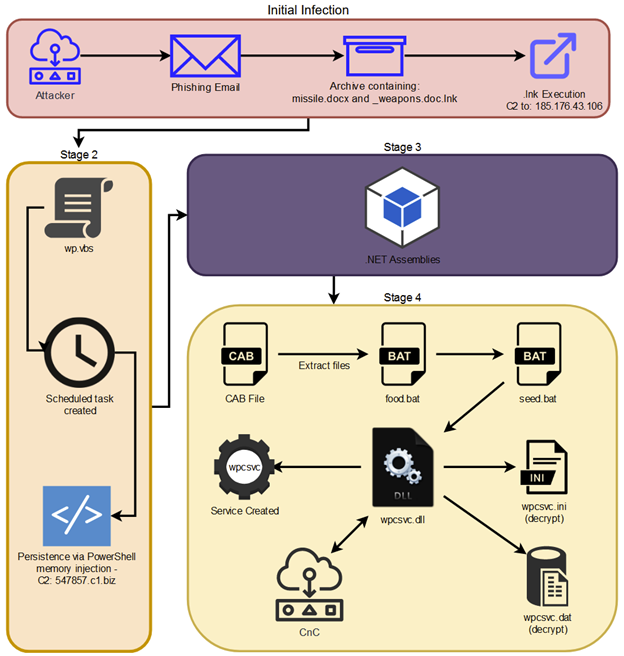

北韓駭客APT37近期動作頻頻,先前在今年初針對俄羅斯外交部發動網釣攻擊,現在目標已擴及歐洲多個國家。資安業者Securonix揭露名為Stiff#Bizon的攻擊行動,APT37使用Word檔案與捷徑檔案,鎖定捷克、波蘭等歐洲國家的高價值組織(High Value Target),以俄羅斯戰地記者的報導為幌子,散布RAT木馬程式Konni。

北韓駭客APT37近期動作頻頻,先前在今年初針對俄羅斯外交部發動網釣攻擊,現在目標已擴及歐洲多個國家。資安業者Securonix揭露名為Stiff#Bizon的攻擊行動,APT37使用Word檔案與捷徑檔案,鎖定捷克、波蘭等歐洲國家的高價值組織(High Value Target),以俄羅斯戰地記者的報導為幌子,散布RAT木馬程式Konni。

研究人員指出,雖然從惡意軟體與攻擊手法來看,攻擊者的身分是APT37,但根據這起攻擊行動所使用的IP位址、主機代管業者等資訊,俄羅斯駭客APT28(亦稱FancyBear)也很有可能參與其中。

臺灣虎航公告遭網路攻擊,客戶資料恐遭外洩

廉價航空業者臺灣虎航於7月22日傍晚,於臺灣證券交易所發布公告,證實該公司遭到網路攻擊,他們已聯合外部資安公司協同處理,並通報相關執法單位。該公司評估營運無重大影響,但在網站上公布反詐騙聲明,要旅客留意可能會衍生的網路詐騙攻擊。

在去年7月專門針對公益團體捐款人行騙的詐騙集團,刑事局近日宣布破獲,並公布受害規模

國內在去年7月爆發大規模捐款人士遭到詐騙的事故,多個公益團體,如:唐氏症基金會、大甲媽社會福利基金會、育成社會福利基金會等,他們的資訊系統都是交由網軟處理,駭客成功入侵該公司並竊得捐款人資料,交由詐騙集團濫用,現在警方破獲此案並逮捕詐騙集團成員。根據中央社的報導,內政部警政署刑事警察局於7月27日,宣布假冒國內45個公益團體的詐騙集團,這些嫌犯藉由前述取得的公益團體捐款人資料,打電話謊稱扣款設定錯誤,必須操作ATM解除分期付款設定,然而受害者依照指示操作後,就會將存款匯至詐騙集團的人頭帳戶。

國內在去年7月爆發大規模捐款人士遭到詐騙的事故,多個公益團體,如:唐氏症基金會、大甲媽社會福利基金會、育成社會福利基金會等,他們的資訊系統都是交由網軟處理,駭客成功入侵該公司並竊得捐款人資料,交由詐騙集團濫用,現在警方破獲此案並逮捕詐騙集團成員。根據中央社的報導,內政部警政署刑事警察局於7月27日,宣布假冒國內45個公益團體的詐騙集團,這些嫌犯藉由前述取得的公益團體捐款人資料,打電話謊稱扣款設定錯誤,必須操作ATM解除分期付款設定,然而受害者依照指示操作後,就會將存款匯至詐騙集團的人頭帳戶。

專案小組自去年9月至今年5月,共查獲48名車手與幹部成員,總計有188人受害,損失逾3,409萬元,其中單次被騙最高金額為506萬餘元。專案小組在長期蒐證後,於5月24日搜索主嫌羅姓男子的公司,查獲電話卡9,445張、電腦主機9臺、貓池主機24臺、手機15隻等證物。羅男與張姓員工將依詐欺和洗錢等罪嫌送新北地檢署偵辦,並裁定以20萬元與5萬元交保。

刑事局指出,詐騙集團為了避免贓款流向被警方發現,羅男先以公司名義申請大量電話卡,再運用貓池接收蝦皮簡訊驗證碼,註冊數萬個蝦皮帳號供中國的假交易集團運用,設立蝦皮賣場,讓被害人匯款到蝦皮錢包,最後以錢包裡的贓款購買虛擬貨幣泰達幣(USDT)來進行洗錢。

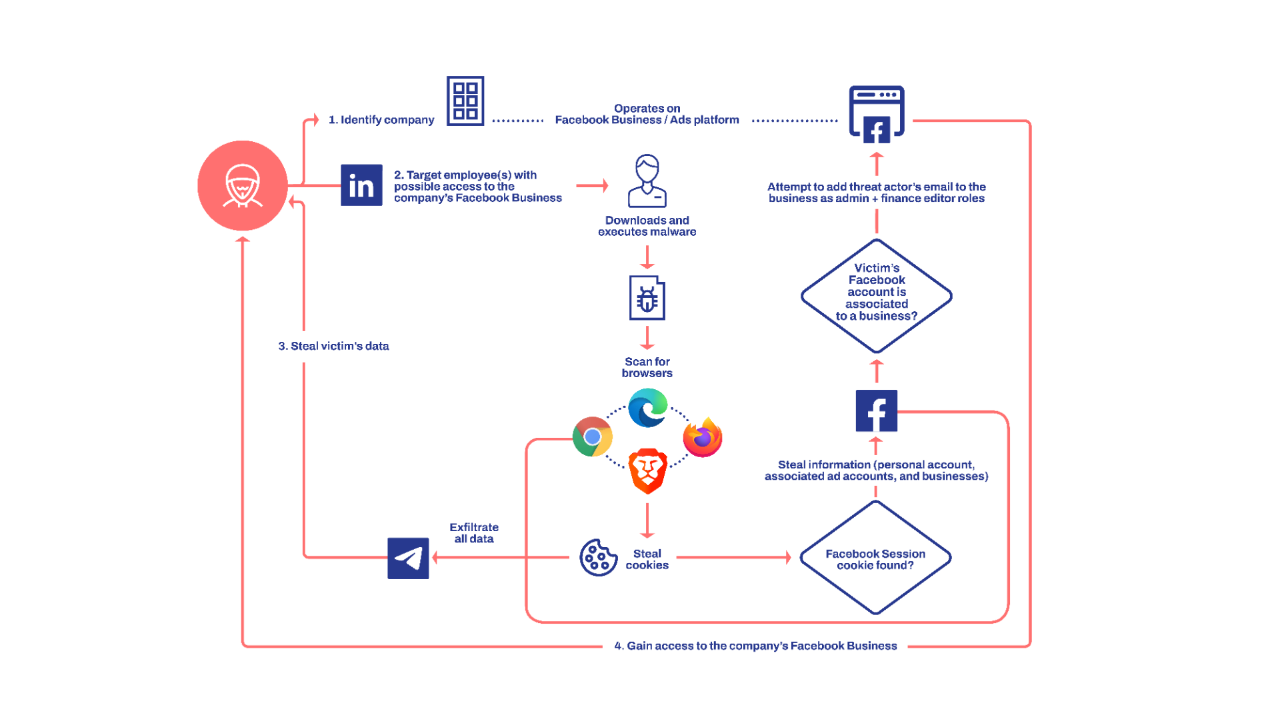

專門管理企業臉書帳號的人士遭到竊密軟體Ducktail鎖定

駭客從職場社群網站LinkedIn上,找尋特定職務的人士竊取臉書帳號的情況,有可能成為駭客對受害組織發動攻擊的管道。資安業者WithSecure揭露名為Ducktail的攻擊行動,駭客透過LinkedIn,針對市場行銷與人力資源部門的人士發動攻擊,藉由網路釣魚的手法,在受害者的電腦植入竊密軟體Ducktail,目標是挾持這類人士的臉書帳號。

駭客從職場社群網站LinkedIn上,找尋特定職務的人士竊取臉書帳號的情況,有可能成為駭客對受害組織發動攻擊的管道。資安業者WithSecure揭露名為Ducktail的攻擊行動,駭客透過LinkedIn,針對市場行銷與人力資源部門的人士發動攻擊,藉由網路釣魚的手法,在受害者的電腦植入竊密軟體Ducktail,目標是挾持這類人士的臉書帳號。

由於這些人士的帳號可能具有公司粉絲團的管理權限,駭客一旦得手就有機會冒用這些公司的名義散布訊息,或是向其他員工散布惡意軟體,甚至能為商務郵件詐騙(BEC)攻擊布局。

自中國10億民眾資料事件曝光,大量使用中文的用戶湧入地下論壇,管理者呼籲要透過英文進行交流

在6月底有人於英文地下論壇BreachForums兜售10億中國民眾個資,並標榜資料來自該國政府機關,引起軒然大波,許多研究人員探討事故發生的原因,但此起事故在網路犯罪圈引發的後續效應也相當值得關注。

在6月底有人於英文地下論壇BreachForums兜售10億中國民眾個資,並標榜資料來自該國政府機關,引起軒然大波,許多研究人員探討事故發生的原因,但此起事故在網路犯罪圈引發的後續效應也相當值得關注。

資安業者Cybersixgill發現,自上述10億人資料的外洩事故爆發後,有大量使用簡體中文的新用戶在BreachForums進行交流,使得網站管理者發出公告,呼籲用戶要使用英文發送訊息,若不擅長使用英文溝通,可考慮透過翻譯軟體將中文轉成英文。

再者,研究人員發現,該論壇提供中國實體外洩資料的情況大幅增加,光是在7月上半就有25起。相較之下,於3至6月期間,每月平均僅有14起,7月上半就已是這些月份快2個月的數量。

研究人員認為這些現象發生的原因,是在前述的資料外洩事件後,中國駭客認為此英文論壇是他們能夠出售資料新管道。由於使用中文與英文的地下社群鮮少有所交集,這次大量中國駭客湧入英文駭客社群的現象,後續帶來的影響相當值得觀察。

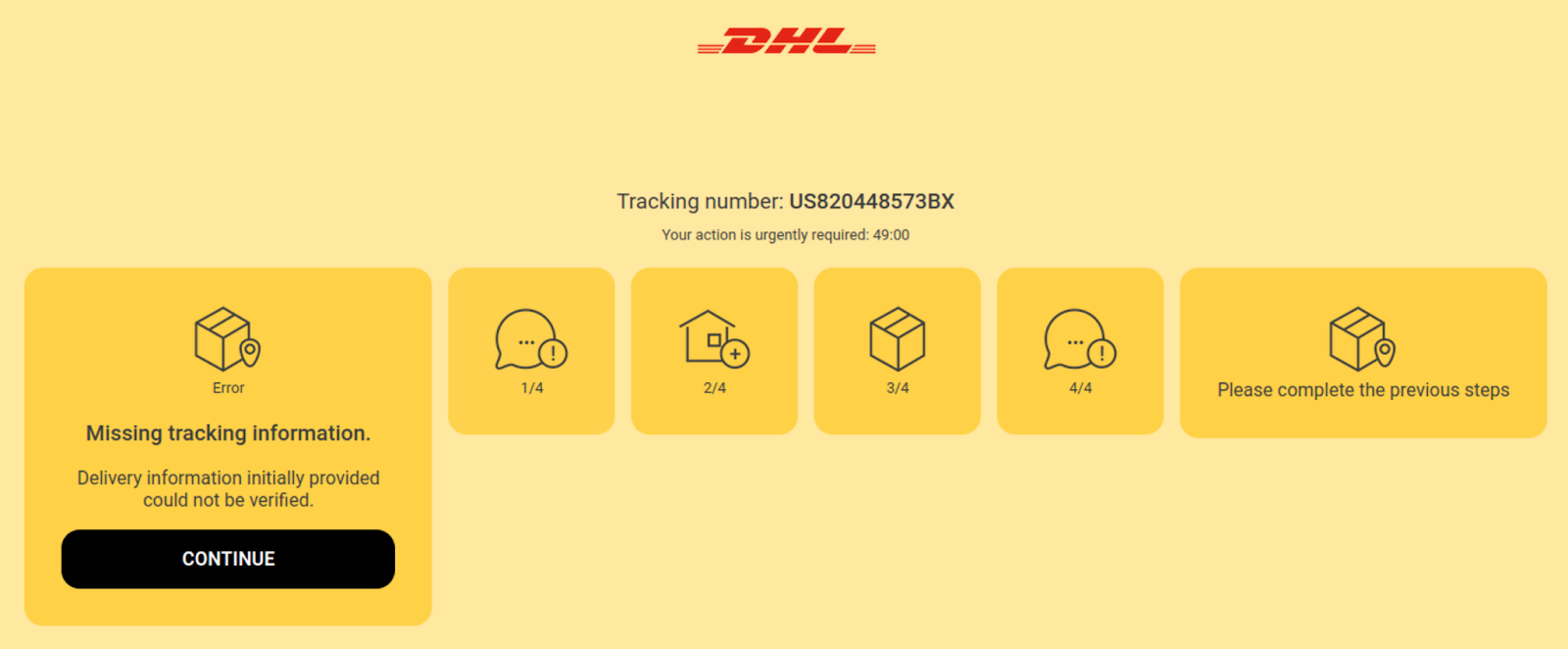

駭客鎖定DHL收件人發動網釣攻擊,並濫用Telegram機器人接收資料

駭客假冒物流業者DHL來發動網路釣魚攻擊的情況,可說是相當頻繁,但現在有人在竊取資料的過程裡,運用了更為隱密的手法,而使得研究人員可能難以察覺。資安業者Sucuri揭露鎖定非洲突尼西亞的網路釣魚攻擊,駭客捏造了DHL的包裹運送進度查詢網站,並宣稱受害者的物品運送過程出現異狀,必須重新提供寄送資料並線上刷卡支付1.49美元費用,該快遞業者才會繼續處理。一旦受害者依照指示操作,駭客就有可能取得信用卡資料與個資。

駭客假冒物流業者DHL來發動網路釣魚攻擊的情況,可說是相當頻繁,但現在有人在竊取資料的過程裡,運用了更為隱密的手法,而使得研究人員可能難以察覺。資安業者Sucuri揭露鎖定非洲突尼西亞的網路釣魚攻擊,駭客捏造了DHL的包裹運送進度查詢網站,並宣稱受害者的物品運送過程出現異狀,必須重新提供寄送資料並線上刷卡支付1.49美元費用,該快遞業者才會繼續處理。一旦受害者依照指示操作,駭客就有可能取得信用卡資料與個資。

但此起攻擊事件與其他的釣魚網站攻擊相比,存在數個較為少見的做法,首先,駭客會對使用者的來源IP位址進行檢查,若是發現使用了VPN服務或是Proxy,此網站便會將使用者重新引導到Google;再者,則是對於竊得受害者的資料之後,將其傳輸到駭客手上的方法也有所不同,駭客濫用了雲端應用程式開發平臺Heroku與Telegram機器人,來進行資料傳輸,並非藉由電子郵件挾帶。這樣的做法能夠直接繞過郵件防護系統的偵測。

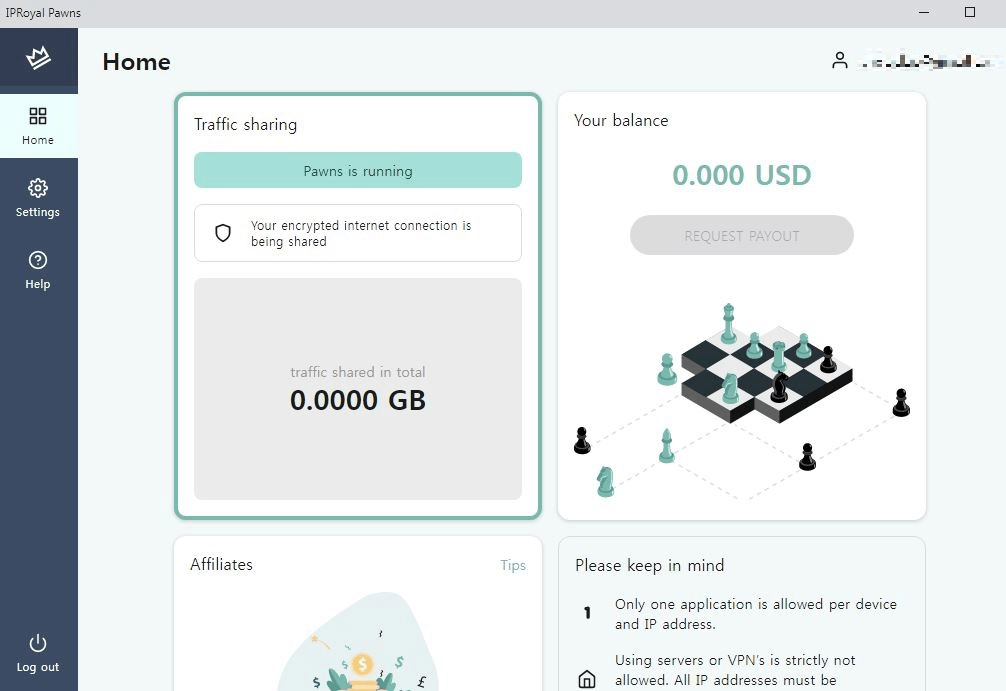

駭客竊取SQL Server、MySQL伺服器的網路頻寬,將其出售牟利

駭客從受害電腦竊取的東西,不只是機密檔案、電腦運算能力,就連網路頻寬也能偷來賺錢,其手法是暗中植入代理伺服器軟體(Proxyware),將受害電腦的流量供他人使用如今也針對企業的資料庫系統下手。資安業者AhnLab發現近日有人鎖定SQL Server、MySQL等資料庫主機,透過廣告軟體(如Neoreklami)來植入Peer2Profit或IPRoyal代理伺服器軟體。

駭客從受害電腦竊取的東西,不只是機密檔案、電腦運算能力,就連網路頻寬也能偷來賺錢,其手法是暗中植入代理伺服器軟體(Proxyware),將受害電腦的流量供他人使用如今也針對企業的資料庫系統下手。資安業者AhnLab發現近日有人鎖定SQL Server、MySQL等資料庫主機,透過廣告軟體(如Neoreklami)來植入Peer2Profit或IPRoyal代理伺服器軟體。

其中比較值得留意的是,駭客在濫用IPRoyal的服務牟利時,他們會較為偏好使用CLI版本的用戶端程式,透過命令列的方式來部署,使得受害組織難以察覺遭到攻擊的跡象。

【漏洞與揭露】

網站內容管理系統Drupal的RCE漏洞得到修補

駭客攻擊網站內容管理系統(CMS)的事故不斷發生,雖大多是針對WordPress而來,但Wix、Joomla、Drupal等系統的漏洞也值得留意。Drupal的開發團隊於7月20日發布資安通告,公告4項漏洞的細節與緩解措施,影響9.3與9.4版,當中最為嚴重的是CVE-2022-25277,一旦攻擊者加以利用,就有可能透過Apache網頁伺服器上傳惡意文件的方式,執行任意PHP程式碼。不過,要觸發這項漏洞存在限制,其中一項就是網站伺服器必須是使用Apache網頁伺服器,Drupal呼籲網站管理員要儘速檢查伺服器是否遭到入侵,並發布9.3.19與9.4.3版修補上述漏洞。

此外,資訊洩露漏洞CVE-2022-25275也影響Drupal 7,網站管理員應升級7.91版來緩解漏洞。

Node.js存在原型污染漏洞,恐被攻擊者用於RCE攻擊

隨著網頁應用程式框架受到廣泛應用,在JavaScript程式碼裡可能會存在的原型污染(Prototype Pollution)漏洞,也引起研究人員關注。瑞士皇家理工學院(KTH Royal Institute of Technology)的兩名研究人員指出,在今年3月公布Node.js後端程式Parse Server的重大漏洞後,他們又從NPM CLI裡找到2個能被用於原型污染攻擊的漏洞,並指出Node.js的API當中,有11個小工具(Gadget)潛藏被用於RCE攻擊的風險。

LibreOffice釋出更新7.2版,修補3項漏洞

LibreOffice在本月25日釋出7.2.7與7.3.5版,修補德國聯邦資訊安全辦公室下OpenSource Security公司通報的三項漏洞,其中CVE-2022-26305漏洞的嚴重性,攻擊者若利用將可透過巨集去執行任意程式碼。

圖像化資料分析系統Grafana修補可能會導致管理員帳號遭到接管的漏洞

資安研究團隊HTTPVoid於6月底,在圖像化資料分析系統Grafana發現OAuth功能的漏洞CVE-2022-31107,一旦攻擊者加以利用,就有機會存取其他使用者的帳號,CVSS風險評分為7.1分,Grafana 5.3版以上都會受到影響。Grafana於7月14日發布8.3.10、8.4.10、8.5.9、9.0.3版予以修補。開發團隊指出,若是使用者暫時無法更新Grafana,也可透過停用所有的OAuth身分驗證機制,來緩解上述漏洞。

研究人員指出,漏洞在取得CVE編號的15分鐘後,就可能會有駭客開始嘗試利用

IT人員在執行系統的修補工作上,通常至少需要一天以上的時間,很多人可能會覺得在零時差漏洞之外,大多數的漏洞仍能有幾天的時間緩衝,駭客不會這麼快就出手,但其實不然。資安業者Palo Alto Networks最近指出,駭客會不斷監控軟體開發者的資安公告,是否有新的漏洞資訊,並在漏洞取得CVE編號的15分鐘後,就開始在網際網路上掃描,找出存在漏洞的系統。

臺廠Moxa修補工控裝置伺服器設備的零時差漏洞

資安業者En Garde Security提出警告,臺灣工控網路通訊業者四零四科技(Moxa)旗下的NPort 5100系列設備伺服器,存在兩個零時差漏洞CVE-2022-2043、CVE-2022-2044,CVSS風險評分為7.5與8.2分,一旦遭到利用,攻擊者很可能藉由越界寫入的手法,或是改變記憶體數值,導致此裝置出現無法回應的狀態。

四零四科技在3月獲報後,於6月上旬予以修補,並表示這些漏洞只存在於2.10版韌體。美國網路安全暨基礎設施安全局(CISA)也於7月26日發布資安通告,呼籲用戶應儘速部署新版韌體。

【資安防禦措施】

為防堵嘗試RDP帳密的攻擊行為,微軟計畫將防範暴力破解攻擊的政策提供給所有Windows用戶

駭客利用暴力破解的方式嘗試存取遠端桌面連線(RDP),來入侵受害電腦的做法相當氾濫,對此,微軟已開始將防堵暴力破解密碼的新政策Account Lockout Policy,設為預設啟用,只要10分鐘內輸入超過10次帳密,帳號就會被鎖住。而這項新政策已在即將推出的Windows 11 22H2測試版本中,自22528.1000版開始提供,該公司也承諾日後會延伸到其他版本的Windows上。

微軟正式封鎖網路下載Office文件的VBA巨集

基於安全考量,微軟決定預設封鎖網路下載Office文件,微軟也的確按規畫於6月正式啟動封鎖。7月初微軟忽然宣布暫時從目前通道(Current Channel)撤回作業,並未說明理由,只表示需要改進可使用性,並在數天後澄清,這只是暫時性的,微軟仍然致力於成為所有用戶的預設。

微軟上周透過更新的網頁宣布,重新在Office目前通道(Current Channel)部署變更措施。

AWS免費提供美國帳號Root User用戶領取FIDO實體安全金鑰

為了促進AWS用戶採用MFA,保護線上服務帳號安全,Amazon在7月11日正式宣布開放免費下訂實體安全金鑰(Security Key),目前適用對象為AWS美國帳號Root User用戶,且帳戶需最近三個月每月花費達100美元

NPM新版雙因素驗證機制正式上線

為了防範NPM套件遭到挾持,並被竄改成惡意軟體,GitHub日前宣布將強制使用雙因素驗證(2FA),並分階段逐步實施,預計2023年底全面採用。而為了讓開發人員更容易使用此種身分驗證機制,他們也自5月初著手改良,並於近期正式上線。

開發團隊表示,在最近他們推出的8.15.0版NPM裡,使用者在登錄帳號與發布套件的雙因素身分驗證流程中,將透過瀏覽器進行,並允許有效時間維持5分鐘,來減少需要執行驗證的次數。開發團隊宣稱,Yarn專案只需加入不到10行程式碼,就能支援雙因素驗證的功能。此外,在套件的安全性上,新版NPM也加入新的CLI命令,供用戶確認套件的完整性。

No More Ransom網站成立6週年,協助逾150萬人免費復原檔案,臺灣也有資安業者加入提供解密工具的行列

為了協助勒索軟體受害者復原檔案而設立的No More Ransom網站,現在成立已滿6年,當初推動的歐洲刑警組織(Europol)公布了執行成果,該網站現在提供了136種解密工具,能解鎖165種勒索軟體加密的檔案,這些工具已被下載超過1千萬次,讓150萬個用戶成功復原檔案。

【其他資安新聞】

SonicWall修補資安治理系統GMS的重大SQL注入漏洞

Confluence App寫死的密碼遭公布,可能致企業內部資料曝光

行動裝置管理系統FileWave存在漏洞,恐成為駭客入侵組織的管道

加拿大小鎮遭到勒索軟體LockBit攻擊,外洩 67 GB資料

惡意軟體Amadey Bot透過下載器散布,在受害電腦進行偵察及竊密

去中心化音樂平臺Audius遭到網路攻擊,駭客竊走600萬美元加密貨幣

惡意NPM套件攻擊行動LofyLife在受害電腦植入竊密軟體,目標是Discord用戶的Token

藝術組織電子報管理系統WordFly遭勒索軟體攻擊,2週後相關服務仍未復原

辦公室軟體LibreOffice修補可能會遭到暴力破解主金鑰的漏洞

熱門新聞

2024-04-30

2024-04-29

2024-05-01

2024-04-29

2024-04-30

2024-04-30

2024-04-28

2024-04-29