網路安全公司FireEye發佈報告指出,中國十年來一直以有組織的行動,蒐集東南亞及印度等國的機密資訊。(PDF報告全文下載)

FireEye位於新加坡的實驗室分析一隻在東南亞及印度地區活動的惡意程式時發現背後有個組織,該公司稱之為APT30,至少從2005年起即專門針對政府及企業從事網路間諜活動,手中持有該地區的重要政治、經濟和軍事資訊。

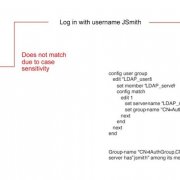

研究人員指出,APT30至少投入10年開發與改良一套整合工具及可重覆使用的基礎架構,並有能力針對目標修改程式碼,顯示是負有長期任務在身。這套工具包括自動下載工具、後門程式、中央控制器,和多種用以感染可移除式儲存裝置並跨越網路以竊取資料的元件。例如,研究人員發現的BACKSPACE惡意程式即是在2005年3月11日組譯完成。這些惡意程式手法高超,不僅能自我隱藏還能隔空感染(jump air gaps)外接儲存裝置。它還註冊自己的DNS網域以作為惡意程式的指揮控制(command and control)中心。

FireEye分析顯示,APT30受害者多為政府、十大產業的區域型企業,或是報導該地區與中國事務的媒體,主要集中在東南亞,包括馬來西亞、越南、泰國,還有印度、沙烏地阿拉伯、南韓及美國,而尼泊爾、新加坡、菲律賓、柬埔寨等東南亞國協(ASEAN)國家及日本等則疑似也在APT 30的目標範圍內。值得注意的是,APT 30目標並非用於獲利的資訊,如信用卡、個人資料,或轉帳帳密,而是以竊取機密網路中平時無法讀取的文件。從其社交工程手法來看,該組織對區域型的政治、軍事和經濟、領土紛爭等議題更有興趣。

研究人員推測,APT30展現紮實、長期而有計畫的開發行動,以及對特定區域的興趣,可能是國家支持的行動,且最有可能是中國政府。

日前才有加拿大研究人員發現,中國在網路長城之外,又開發出名為「網路大砲」(Great Cannon)的言論審查工具,甚至可以將境外流量轉成DDoS攻擊武器。(編譯/林妍溱)

熱門新聞

2025-12-24

2025-12-26

2025-12-26

2025-12-26

2025-12-29

2025-12-26

2025-12-26