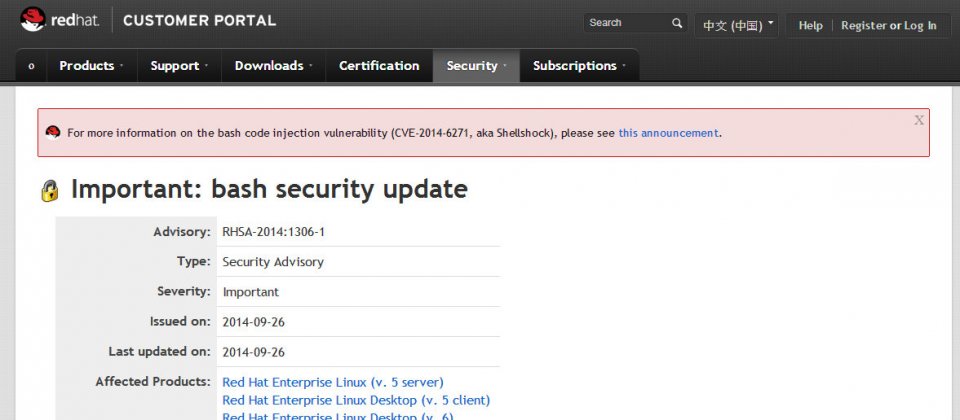

原先釋出安全更新修補CVE-2014-6271漏洞,但並未能完全解決問題,紅帽二度釋出更新一口氣修補了CVE-2014-7169、CVE-2014-7186與CVE-2014-7187,以徹底解決這次的Bash漏洞。

上周傳出Bash Shell殼層程式Shellshock漏洞之後,包括紅帽(RedHat)及Ubuntu等Linux版本也都紛紛釋出修補程式。然而隨即又傳出Bash Shell的新漏洞,因此業者再次釋出修補程式以妥善解決Bash漏洞問題。

相關網站:紅帽安全通報;Ubuntu USN-2363-1安全通報;USN-2364-1

美國國家漏洞資料庫(NVD)是在9月24日發出CVE-2014-6271通報,指出4.3 版以前的GNU Bash皆存在一個漏洞,讓攻擊者可藉由偽造環境變數遠端執行任意程式碼,其影響等級NVD給予最嚴重的10.0分。然而,由於CVE-2014-6271漏洞修補並不完整,因此NVD緊接著又在9月25日發出CVE-2014-7169通報,該通報說明,這個漏洞的存在是因為CVE-2014-6271修復並不完全。後來則又發現了CVE-2014-7186及CVE-2014-7187兩個漏洞。這次紅帽與Canonical二度釋出的修補程式則一口氣修補了上述漏洞。

紅帽表示,在第一個Bash安全漏洞CVE-2014-6271被公開並修補後即有安全研究人員發現第一個修補程式沒能補好另一個CVE-2014-7169漏洞,隨後紅帽的工程師再發現其他的CVE-2014-7186與CVE-2014-7187漏洞。這三個新漏洞皆與Bash有關,其中的CVE-2014-7169被列為重要(Important)漏洞,CVE-2014-7186與CVE-2014-7187則僅被列為中度(Moderate)漏洞,上周五紅帽一口氣修補了這三個漏洞。

CVE-2014-7169漏洞仍舊能以特製的環境變數把特定的字元注入各種環境中,使得駭客得以利用該漏洞來繞過環境的限制執行殼層指令。不過,根據紅帽的說法,CVE-2014-7169並不像原始的CVE-2014-6271漏洞那麼容易被攻擊,所以不如CVE-2014-6271嚴重。

紅帽指出,在CVE-2014-6271更新程式出爐後,外界馬上就發現了CVE-2014-7169的問題,顯示CVE-2014-6271的更新並不完整。因此公司決定找出根本原因,再撰寫及測試修補程式,以更多的時間換取品質,比起其他先行釋出的版本,紅帽的修補程式以更好的方式來解決該漏洞。

紅帽所釋出的CVE-2014-7169、CVE-2014-7186與CVE-2014-7187更新可修補紅帽Linux Server、Linux Desktop、HPC Node、Linux Workstation等產品的多個版本,紅帽亦已公開修補程式供外界取用。

Canonical也為Ubuntu釋出了兩個安全公告修補這幾個新發現的漏洞,其中Ubuntu USN-2363-1修補了CVE-2014-7169,而USN-2364-1則解決CVE-2014-7186及CVE-2014-7187問題。

Bash Shell為UNIX、Linux與Mac OS X的殼層程式,為Linux系統上最常見的公用程式,它採用命令列介面,允許使用者輸入文字命令或自遠端下達指令。最近被發現的Shellshock漏洞允許駭客利用功能描述嵌入惡意程式,因而可在受影響的系統上執行各種最高權限的指令。

有專家認為,與先前造成網路界大地震的Heartbleed相較,雖然尚無法評估Shellshock的危害規模,但攻擊Shellshock漏洞比Heartbleed更容易。卡巴斯基實驗室指出,該漏洞獨特之處在於它不但很容易攻擊,而且會造成廣泛的影響,不僅影響網路伺服器,還影響任何使用Bash的軟體。

現階段已有許多針對Shellshock的攻擊程式現身,攻擊的對象包括dhclient、CGI網路伺服器、sshd+ForceCommand配置及Git資料庫等,尚未發現已部署CVE-2014-6271修補程式的伺服器遭到攻擊。

有鑑於外界擔心Shellshock漏洞會影響物聯網(IoT)裝置,紅帽表示,嵌入式裝置鮮少使用Bash,大部份使用諸如BusyBox等輕量級的解決方案,相關解決方案使用的是未受該漏洞影響的Ash Shell,就算會有IoT裝置被Shellshock漏洞波及,也不會太普遍。 (編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12