在針對Kubernetes環境的攻擊行動當中,駭客最常用來傳送惡意程式的方式,就是藉由映像檔儲存庫Docker Hub,透過拉取惡意Docker映像檔來進行,但如今有另一批人馬透過完全不同的角度來濫用此映像檔儲存庫。

資安業者JFrog揭露最新一波攻擊行動,並指出其共通點,就是駭客建立的儲存庫都沒有Docker映像檔。

【攻擊與威脅】

攻擊者濫用Docker Hub映像檔儲存庫出現新的手法!近3百萬儲存庫被用於推送惡意程式、架設釣魚網站

攻擊者濫用Docker Hub映像檔儲存庫的情況,最常見的手法是上傳帶有惡意元件的映像檔,再從目標Kubernetes環境拉取,而能於受害系統植入惡意程式,從事相關攻擊。但也有其他駭客以不同方式濫用這種儲存庫,其手法的共通點,就是沒有上傳Docker映像檔。

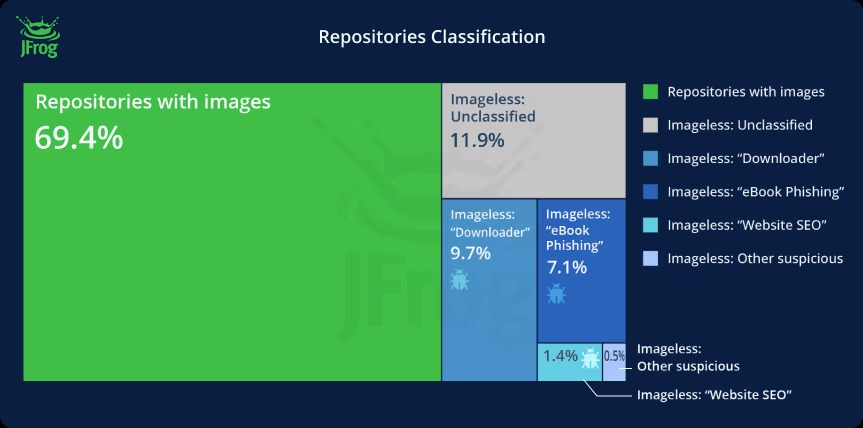

資安業者JFrog揭露濫用映像檔儲存庫Docker Hub的攻擊行動,就屬於這種例子。研究人員發現這波攻擊行動的原因,在於他們找到近460萬個並未包含Docker映像檔的儲存庫,研究人員進一步清查,結果發約有281萬個被用於攻擊行動,占全部的18.7%,換言之,平均每6個Docker Hub儲存庫就有1個被用於惡意行為。

這些遭到濫用的Docker Hub儲存庫,大致上攻擊者將其用於3種類型的攻擊,其中大部分是被用於聲稱提供盜版軟體、遊戲作弊程式下載器(Downloader)的惡意軟體攻擊,有1,453,228個,占整體儲存庫的9.7%;其次是佯稱提供電子書的網路釣魚攻擊(eBook Phishing),有1,069,160個儲存庫被用來從事這類攻擊,占整體的7.1%。

從雲端服務下載檔案要小心!惡意軟體Latrodectus透過多次回覆釣魚信夾雜此類誘餌,並搭配冒牌Cloudflare圖靈驗證降低心防

研究人員ProxyLife與Cryptolaemus指出,攻擊者藉由回信互動型的網釣郵件(reply-chain phishing emails)來散布惡意程式Latrodectus,當中通常會含有PDF附件或是URL,一旦收信人依照指示開啟附件,或是點選URL,就有可能看到檔案存放於微軟Azure雲端空間的訊息。

若是點選下載文件檔案的按鈕,收信人就會被導向偽造的Cloudflare圖靈驗證流程,要求解開簡單的數學問題。研究人員指出,駭客這麼做的目的,就是為了迴避資安系統的偵測。

值得留意的是,一旦收信人輸入正確答案,電腦就會自動下載經重度混淆處理的JavaScript指令碼,執行後將從特定URL下載MSI安裝檔,於受害電腦植入DLL程式庫Latrodectus,並透過rundll32.exe載入,在後臺運作,等待接收惡意酬載或是攻擊者的命令。

惡意程式Cuttlefish鎖定小型路由器而來,企圖透過監控流量盜取帳密資料

資安業者Lumen揭露專門針對家用及小型辦公室路由器而來的惡意程式Cuttlefish,主要用途是從區域網路(LAN)流量發出的請求當中,挖掘帳密及各式身分驗證資料,但也能用於DNS及HTTP挾持,讓攻擊者存取受害組織的內部網路環境。

研究人員指出,此惡意軟體還能透過零點擊攻擊的能力,藉由網路邊際設備擷取使用者及裝置的資料,並會透過被動的狀態嗅探封包,而且只有在符合駭客事先定義的環境條件下,才會啟動進行相關工作。Cuttlefish採用的封包探測器主要功能,就是在挖掘身分驗證資料,特別針對公有雲服務而來。

安卓惡意程式Wpeeper利用已遭入侵的WordPress網站接收攻擊命令

中國資安業者奇安信揭露惡意軟體Wpeeper的攻擊行動,此為鎖定安卓作業系統的後門程式,攻擊者可藉此收集受害裝置的系統資訊,並且進行檔案管理、上傳、下載,甚至可執行特定命令。

但這款惡意軟體引起研究人員關注的地方在於,攻擊者在網路基礎設施上的規畫相當特別。首先,對方透過遭到入侵的WordPress網站,建立透過多個層次進行通訊的C2架構,企圖遮掩真正的C2伺服器位置。

再者,他們利用連線階段(Session)的欄位來區分請求,並透過HTTPS加密通訊協定來保護攻擊流量。而對於C2發出的命令,攻擊者也透過AES演算法處理。

其他攻擊與威脅

◆針對俄羅斯駭客接連攻擊水力設施工控系統的現象,美國政府提出警告

◆美國證實去年底修補的GitLab危急漏洞CVE-2023-7028已出現攻擊行動

◆駭客組織Muddling Meerkat利用中國長城防火牆操縱DNS

◆美國健康保險巨擘UnitedHealth坦承選擇低頭,向駭客支付贖金

【漏洞與修補】

專精AI應用程式安全的資安業者HiddenLayer指出,程式語言R存在高風險漏洞CVE-2024-27322,此為反序列化(deserialization)瑕疵,可透過載入R資料序列(R Data Serialization,RDS)檔案、R套件來觸發,一旦攻擊者利用上述漏洞,就有機會執行任意程式碼,甚至有機會造成供應鏈攻擊,CVSS風險評分為8.8。對此,開發團隊推出4.4.0版予以修補。

研究人員表示,這項漏洞牽涉R程式序列化及反序列化的過程。該程式語言在反序列化狀態下,載入RDS檔案或是套件時,因R語言支援惰性求值(Lazy Evaluation)的特性,未能及時檢查Promise物件相關參數造成。一旦攻擊者能覆寫RDX或RDB檔案,就機有會發動供應鏈攻擊。

其他漏洞與修補

【資安防禦措施】

4月29日英國的《產品安全暨電信基礎設施法案(Product Security and Telecommunications Infrastructure Act,PSTI Act)》正式生效,當中規定物聯網裝置(IoT)最低安全標準,其中一項就是不得使用容易猜測或是在網路上可找到的預設密碼,而這是全球首度針對這類密碼進行規範的法令。

這項法案要求物聯網裝置製造商必須遵守最低要求,除不得採用容易猜到的密碼,也明定要提供客戶窗口來受理及處理資安問題,再者,該法案也要求製造商及零售業者,必須公布產品能夠收到重要安全更新的最短時間。

近期資安日報

【4月30日】安卓金融木馬Brokewell透過冒牌Chrome更新網頁散布

熱門新聞

2024-05-14

2024-05-14

2024-05-16

2024-05-12

2024-05-15

2024-05-13