伊朗恐怖組織哈馬斯週末對以色列發空襲,300架自殺式無人機、巡弋飛彈、彈道飛彈從伊朗發射,襲擊耶路撒冷,以及以色列南部尼格夫沙漠、北部的戈蘭高地,但在此之前,伊朗駭客也增加對以色列企業組織的網路攻擊強度。

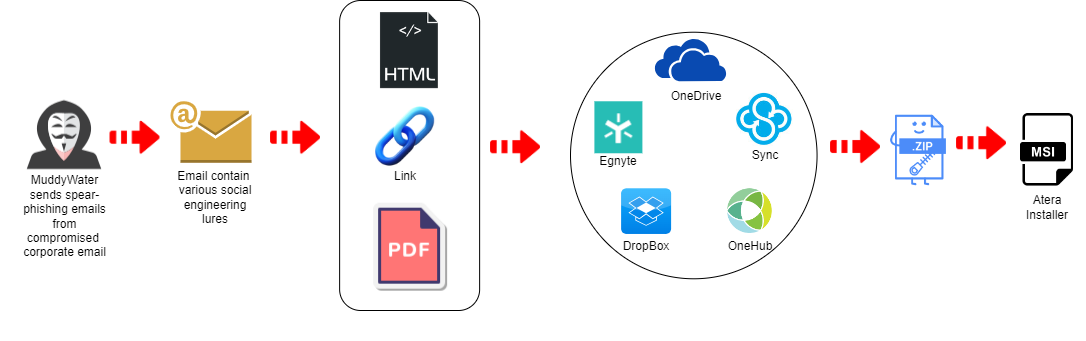

根據資安業者Proofpoint對於伊朗駭客組織MuddyWater的攻擊行動揭露的細節,另一家資安業者Deep Instinct進一步分析,發現這些駭客濫用被駭的以色列公司電子郵件系統,寄送帶有PDF附件的郵件,這些PDF檔案含有Dropbox、OneDrive、Egnyte等雲端服務的連結,但其中一個新網域是過往這組人馬未曾使用,而引起Deep Instinct的研究人員注意。

他們對此進行分析,發現這個網域疑似與以色列高等教育機構有關,經調查MuddyWater透過外流的電子郵件帳號,將相關連結傳送至salary.egnyte[.]com,當中有與kinneretacil.egnyte[.]com相關的連結,研究人員推測,對方很可能利用Kinneret的電子郵件帳號來散布連結,或是透過獎學金的名義攻擊教育機構,誘騙收信人依照指示安裝遠端管理工具Atera,從而對其電腦進行控制。

研究人員發現,這些駭客採用了新的攻擊框架DarkBeatC2,用於架設Tactical RMM的管理控制臺,很有可能藉此對受害電腦部署勒索軟體。

從攻擊者使用的網路釣魚攻擊來看,手法並未出現太多特殊之處,不只誘餌是相當常見的PDF檔案,部分濫用的雲端服務雖然在臺灣多數人並不熟悉,但與先前該組織的攻擊行動所採用的幾乎相同。至於最終用來控制受害電腦的合法遠端管理軟體Atera,也曾在多起攻擊行動出現。但值得留意的是,這些駭客借助其他駭客軟體供應鏈攻擊成果,從而製造來源看似可信的釣魚信。

研究人員提及,上述提及對方針對的教育機構,是以色列軟體業者Rashim的客戶,而另一個組織Lord Nemesis曾對該公司下手,發動供應鏈攻擊,而很有可能取得這些教育機構的相關資料,並提供MuddyWater運用。由於該組人馬是另一個伊斯蘭革命衛隊(IRGC)資助的駭客組織Mint Sandstorm的旗下團體。換言之,這起攻擊行動應該與伊朗當局有所關連。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27