思科

思科旗下威脅情報團隊揭露去年出現的越南駭客組織CoralRaider,此團隊主要鎖定印度、中國、韓國、孟加拉、巴基斯坦、印尼、越南等多個國家,目標是竊取受害者的帳密資料、財務資料、社群網站帳號(包含企業及廣告帳號)。

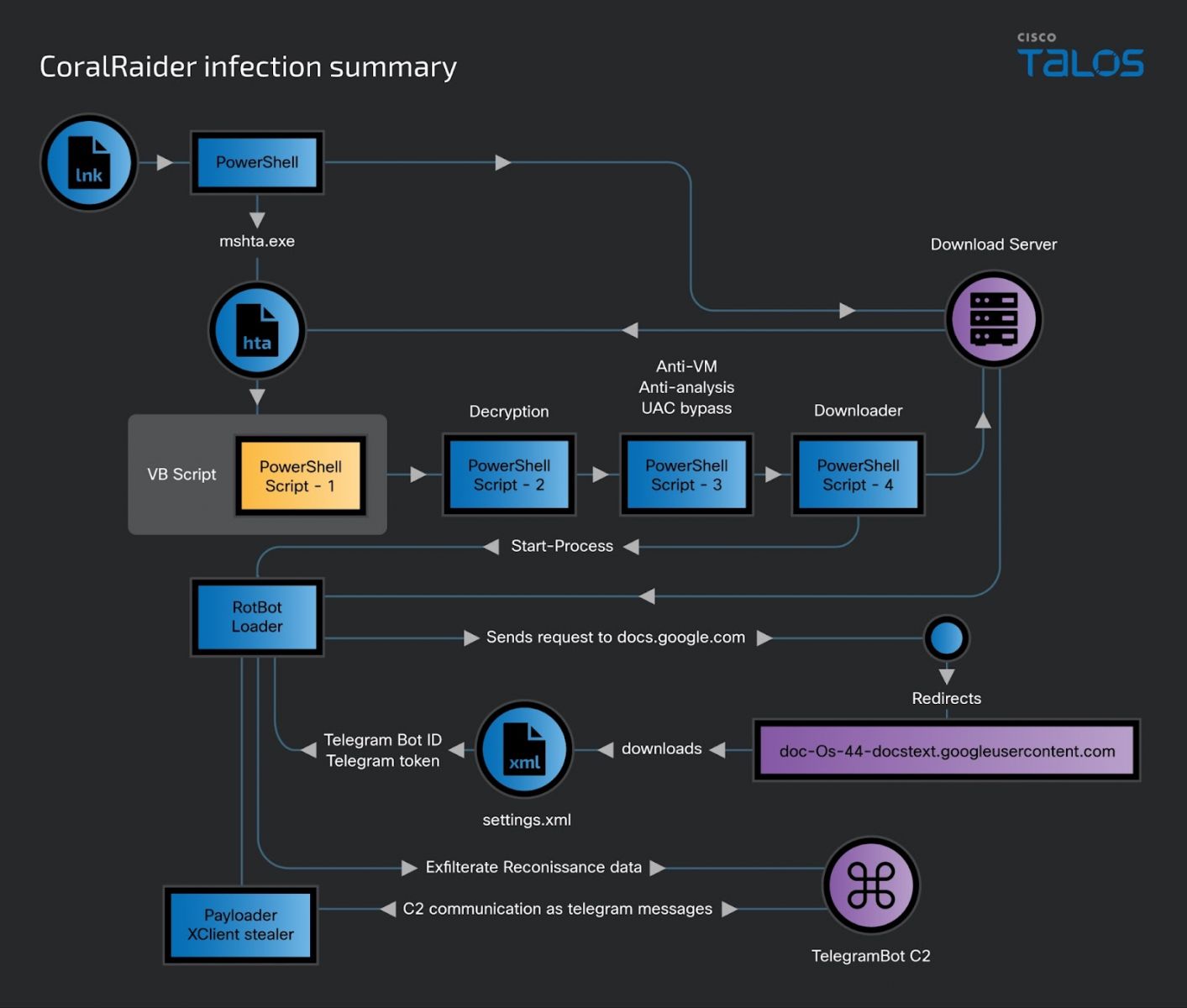

攻擊者先是透過Windows捷徑檔案(LNK)發動攻擊,一旦使用者開啟對方提供的檔案,電腦就會從攻擊者控制的伺服器下載HTML應用程式檔案(HTA),此檔案嵌入經混淆處理的Visual Basic指令碼,該指令碼會在記憶體內執行PowerShell指令碼,然後觸發另外3個指令碼,對於受害電腦環境進行偵察,確認是否為虛擬機器(VM)環境,並執行反分析檢查,繞過使用者存取控制(UAC)、停用Windows應用程式通知,最終植入惡意程式QuasarRAT變種RotBot。

此惡意程式啟動後,將會再度執行偵察,並下載組態檔案連接C2。值得一提的是,對方使用Telegram機器人做為C2通訊的管道。

上述連線成功後,RotBot將會把惡意酬載XClient載入記憶體,並執行外掛程式,然後竊取受害者的瀏覽器資料,並搜括社群網站臉書、Instagram、抖音、YouTube帳號,以及從Telegram、Discord電腦版應用程式收集資料。

值得留意的是,XClient還會特別確認受害者持有的臉書帳號屬性,是否為企業帳號或是廣告帳號,並進一步收集財務資訊、好友名單的詳細資料。

研究人員特別提到,對方使用了名為Dead Drop的攻擊手法,濫用合法服務代管C2組態資訊,而在進行寄生攻擊(LOLBins)的過程,這些駭客也運用了Forfiles.exe、FoDHelper.exe等不常見的可執行檔,來從事攻擊行動。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27