iThome

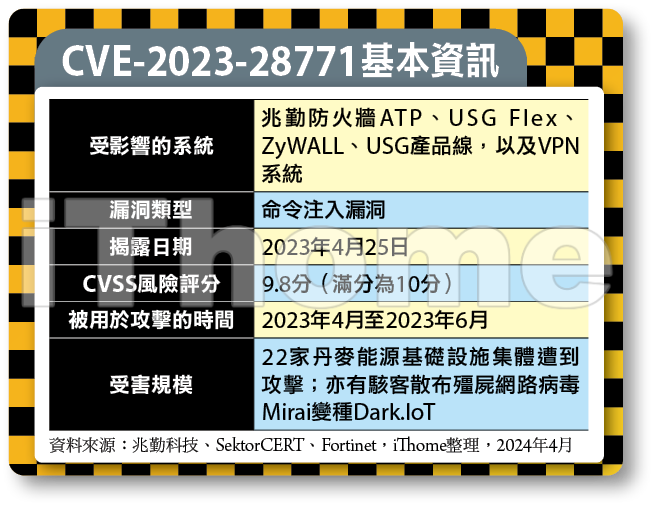

關於2023年度的第7大資安漏洞,我們認為是CVE-2023-28771,這項漏洞發生在兆勤(Zyxel)防火牆與VPN設備,不只被攻擊者用於散布殭屍網路病毒,也傳出能源關鍵基礎設施受害的情況。

由於防火牆是防護內部網路環境、重要設備的主要防線,這類系統遭到鎖定的情況也相當常見,駭客更是無所不用其極利用這類設備的漏洞,企圖對其進行控制,或是突破防禦進入內部環境。

而這項漏洞的突出之處在於,產品供應商將弱點資訊公布後,這項漏洞不僅隨即被用於攻擊,甚至後續攻擊者也串連該公司先前修補的另外兩個漏洞,增加利用CVE-2023-28771破壞威力。

另一方面,由於這項漏洞在公布之後,也出現針對關鍵基礎設施發動攻擊的情況,而可能導致社會動盪,使該漏洞影響趨於廣泛。丹麥關鍵基礎設施電腦緊急應變小組(SektorCERT)指出,有超過20家丹麥能源關鍵基礎設施遭遇漏洞攻擊,究竟有多少駭客組織參與,目前仍不得而知。

漏洞公開後傳出被用於攻擊行動

兆勤科技於4月底修補CVE-2023-28771,CVSS風險評分為9.8。5月底研究人員提出警告,駭客針對兆勤修補的上述防火牆重大漏洞,發動大規模攻擊,如今態勢變得更加嚴重。

5月下旬資安業者Rapid7提出警告,他們透過物聯網搜尋引擎Shodan,找到約4.2萬臺未修補的設備暴露在網際網路,而這項數字,並不包含未修補該漏洞且暴露在網際網路的VPN設備,因此實際可能成為攻擊目標的數量遠大於此。

研究人員指出,這項漏洞存在網際網路金鑰交換(IKE)封包解密工具,此為Zyxel提供IPSec VPN服務的重要元件,即使IT人員並未啟用VPN功能也會曝險。研究人員指出,雖然截至2023年5月19日為止,尚未發現攻擊行動,但因為有大量設備存在上述漏洞,他們認為駭客很快就會對其下手。

兆勤於6月2日發布資安通告指出,駭客不只利用CVE-2023-28771,5月底修補的兩個重大漏洞:CVE-2023-33009、CVE-2023-33010,也出現遭到利用的現象,該公司呼籲用戶儘速套用最新版本韌體,或暫時停用WAN連接埠的HTTP及HTTPS服務,以因應這樣的風險。

多個關鍵基礎設施業者也因此遭遇攻擊

但值得留意的是,後續有更明確的資安事故傳出。

先是資安業者Fortinet揭露Mirai殭屍網路變種Dark.IoT最新一波的攻擊行動,他們在今年6月看到鎖定兆勤科技防火牆及VPN設備而來的情況,攻擊者利用CVE-2023-28771來入侵目標系統,並使用curl或wget來下載指令碼並執行,以便下載專為MIPS架構打造的攻擊工具,最終目的是散播殭屍網路病毒Dark.IoT、綁架資安設備、將它們用於DDoS攻擊。

而這項漏洞的危害範圍,甚至傳出擴及關鍵基礎設施的情況。

對此,丹麥關鍵基礎設施電腦緊急應變小組揭露發生於今年5月的攻擊行動,當時,駭客利用兆勤科技防火牆重大漏洞CVE-2023-28771,取得22家當地經營能源關鍵基礎設施業者的存取權限,其中有11家隨即遭到入侵,攻擊者控制防火牆設備,進而存取該設備保護的關鍵基礎設施,執行惡意程式碼,回傳防火牆配置的詳細資料,此舉可能是進行偵察,以便決定下一步執行的攻擊手法。

這起大規模攻擊從5月11日開始,間隔10天後於22日再度進行,SektorCERT得知其中成員透過不安全的連線,下載新版防火牆軟體。而關於攻擊者的身分,SektorCERT根據受害業者的網路流量,指出俄羅斯駭客組織Sandworm可能參與其中,但究竟有多少駭客組織參與攻擊行動?目前仍不明朗。

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27