iThome

我們選出的2023年第6大資安漏洞,是存在於開放原始碼的電子郵件系統Zimbra,可能有不少人覺得對這套軟體感到很陌生,但過去2年,Zimbra因為資安新聞而出現在iThome的情況越來越頻繁,基於這樣的現象,也顯示已經有部分駭客正在鎖定這類系統而來。

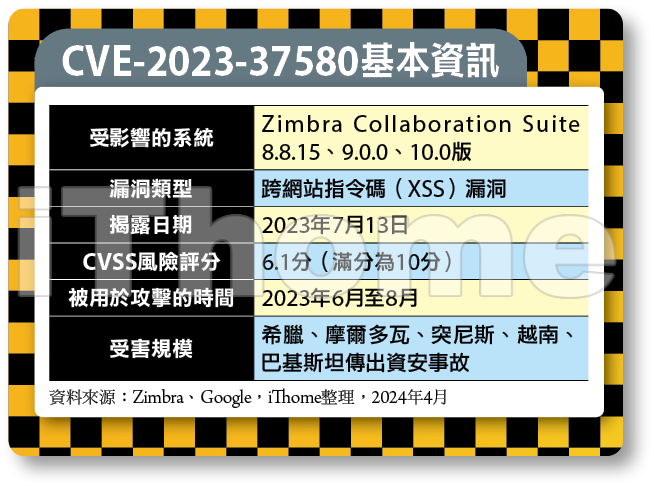

其中,又以跨網站指令碼(XSS)漏洞CVE-2023-37580相當值得注意,雖然該漏洞僅被評為中度風險,CVSS風險評分只有6.1,而且,在iThome的資安新聞相關報導當中,數量並不算多,內容主要是Zimbra發布資安漏洞的緩解措施,以及後續Google揭露相關攻擊行動的調查結果。

但特別的是,有部分駭客在漏洞被通報後,在開發者提交修補程式碼,到正式發布更新軟體的空窗期,將這些資安情報用於發動攻擊,導致後果可能相當嚴重。

電子郵件系統的漏洞向來是駭客偏好下手的目標,因為一旦成功,就有機會竊取伺服器存放的電子郵件內容,從而搜括企業與組織的機密資料,或是挾持高階主管的帳號、用於其他的網路攻擊行動,例如,進行商業郵件詐騙(BEC)。

值得留意的是,最近幾年攻擊者偏好的標的,從微軟Exchange伺服器為主的情況,開始有駭客轉向開源的郵件伺服器與協作系統Zimbra,以及另一套名為Roundcube的郵件伺服器。

其中,又以Zimbra的漏洞濫用活動較為頻繁,而且甚至出現攻擊者串連其他已知漏洞的現象。

而在Google的研究人員公布的4起攻擊行動裡,駭客不約而同對政府機關下手,而有可能帶來嚴重的後果,其危害的程度不容小覷。

雖然CVE-2023-37580僅被評為中度風險,但是,考量這項漏洞存在於電子郵件系統當中,並且已經出現實際的網路攻擊行動,再加上,此軟體具有開放原始碼特性,能滿足政府機關特定的稽核需求,因此,目前有許多公務機關採用。

因此,即使漏洞本身的CVSS分數並不高,我們還是決定列於第6名的位置。

而該漏洞也是本次入選的2023年十大資安漏洞當中,CVSS分數最低的漏洞,也是唯一嚴重等級被評為中度風險的資安漏洞。

這也反映部分研究人員經年累月的呼籲,IT人員千萬別把CVSS分數當做評估修補順序的唯一指標,因為像是這種危險程度不高的漏洞,很有可能被IT人員延後安排修補,而讓攻擊者有更多時間能夠利用。

漏洞揭露源自於研究人員發出的警告,但當時尚未有修補程式

7月13日,Google威脅情報小組研究人員針對電子郵件系統Zimbra提出警告,他們發現已被用於攻擊行動的零時差漏洞,該漏洞與跨網站指令碼有關,當時Zimbra提出緩解措施,並呼籲IT人員儘速手動套用。

到了26日,Zimbra發布8.8.15 Patch 41、9.0.0 Patch 34、10.0.2版修補上述漏洞,並指出該漏洞已被登記為CVE-2023-38750列管。

而對於該漏洞的影響,Zimbra指出,如果不處理,將會導致內部JSP與XML檔案曝露。

攻擊者疑似監控程式碼儲存庫,而能在更新程式推出前利用漏洞

事隔4個月、將近半年之後,Google也公布他們追蹤此項漏洞攻擊行動的結果。

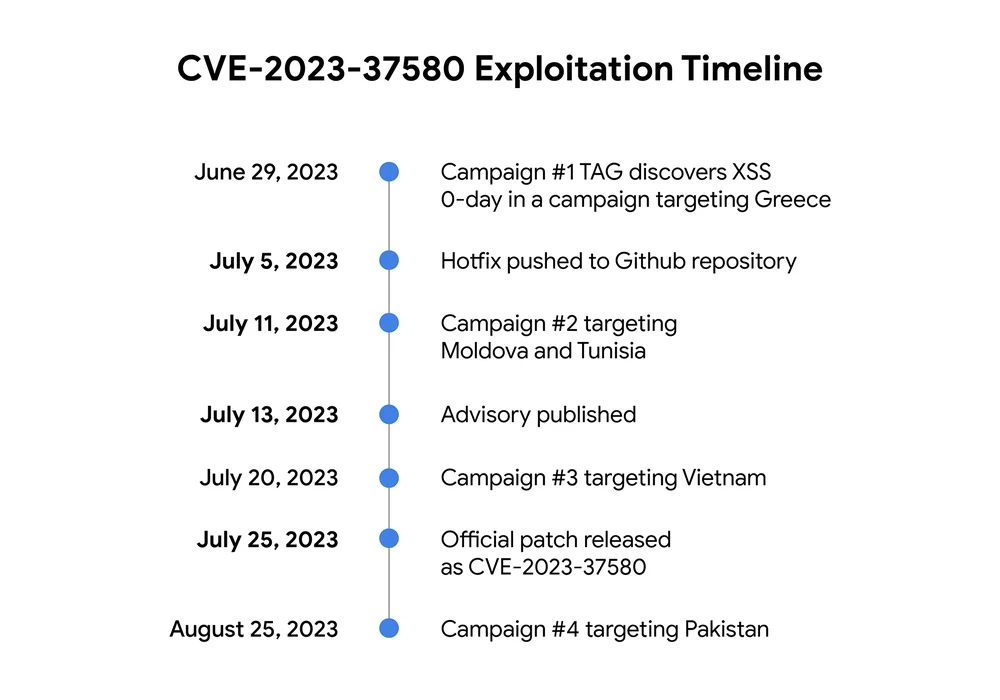

研究人員發現,自6月底開始有人將其用於攻擊行動,截至目前為止至少有4起,這些攻擊行動分別針對希臘、摩爾多瓦和突尼斯、越南、巴基斯坦而來,值得留意的是,其中有3起事故,是在修補程式推出之前就發生的。

最早利用這項資安漏洞的攻擊行動,是針對希臘政府機關而來,對方向目標發送電子郵件,當中包含能觸發漏洞的URL網址,一旦目標人士維持登入Zimbra的狀態點選,就會啟動攻擊者的惡意框架,並且透過跨網站指令碼竊取電子郵件的資料,設定自動轉寄規則,之後能將這些郵件快速傳送至駭客的電子郵件信箱。

第2起事故發生的時間點,則是在有人提供修補程式碼之後出現。Google向Zimbra開發團隊通報漏洞,7月5日有開發人員將修補程式碼上傳至GitHub,但11日傳出駭客針對摩爾多瓦和突尼斯政府機關的情況。

而關於攻擊者的身分與來歷,其實,就是擅於針對Zimbra及Roundcube下手的駭客組織Winter Vivern,這是唯一研究人員公布攻擊者身分的事故。

在25日Zimbra公開發布修補程式的前夕,研究人員看到另一起攻擊行動,這次的目標是越南政府機關,對方利用URL觸發漏洞,並將目標人士導向指令碼檔案,此檔案顯示能竊取電子郵件帳號的釣魚網頁,並將帳密傳送到攻擊者已入侵的另一個政府網域。

最後一起則是發生在修補程式推出之後,遭到鎖定的目標是巴基斯坦政府,攻擊者利用漏洞竊取Zimbra的身分驗證Token,並傳送到特定的網域。

研究人員指出,這些攻擊的不斷出現,突顯駭客不斷監控開放原始碼軟體專案的情況,因為在開發人員於GitHub推送修補程式、尚未向使用者正式提供這些軟體之前,就有人用於發起第2起漏洞攻擊行動。

研究人員公布零時差漏洞發現的過程、Zimbra維護團隊處理的經過,以及4起攻擊行動發生的時間點,其中比較特別的是,在維護人員提交修補程式碼到新版軟體推出之前,有2組人馬將其用於攻擊政府機關。(圖片來源/Google)

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27