近期攻擊者大肆利用網路釣魚攻擊工具套件(Phishing Kit)的情況浮上檯面,繼本週有研究人員揭露專門挾持微軟365、Google帳號的套件Tycoon 2FA,鎖定行動裝置用戶的作案工具也相當值得留意。

有資安業者揭露名為Darcula的網釣攻擊套件,並指出與其他同樣針對行動裝置而來的工具最大的不同,就是採用全程加密的通訊方式,向攻擊目標傳送誘騙內容。

【攻擊與威脅】

iPhone用戶遭到網釣攻擊套件Darcula鎖定,藉由iMessage散布釣魚簡訊

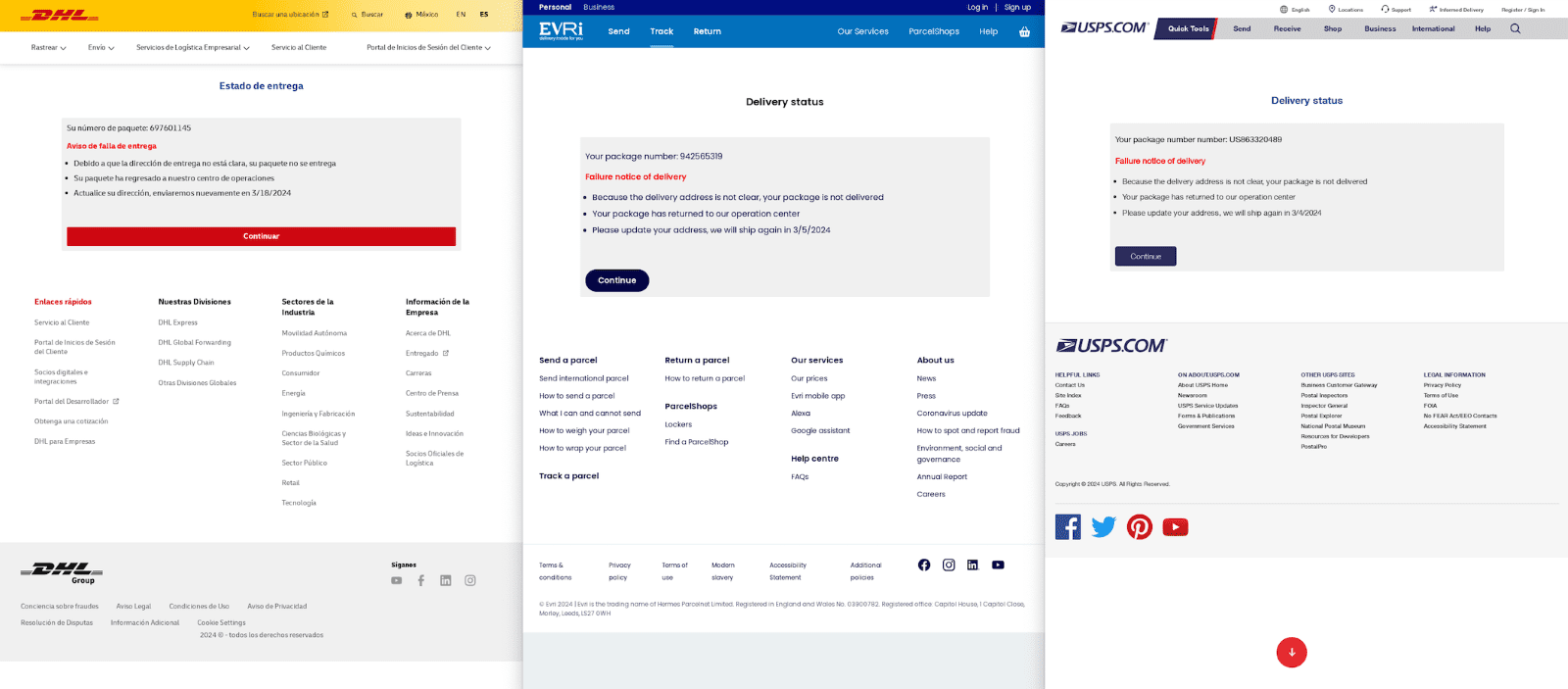

資安業者Netcraft揭露針對手機用戶而來的網路釣魚套件工具包Darcula,開發這項產品的人以服務租用型式(Phishing-as-a-Service,PhaaS)供應市場,此攻擊套件濫用2萬個網域、假冒各式知名品牌、針對超過100國家的用戶而來。

資安業者Netcraft揭露針對手機用戶而來的網路釣魚套件工具包Darcula,開發這項產品的人以服務租用型式(Phishing-as-a-Service,PhaaS)供應市場,此攻擊套件濫用2萬個網域、假冒各式知名品牌、針對超過100國家的用戶而來。

這個網釣套件在去年夏天首度被發現,但研究人員指出,駭客利用該工具的情況越來越氾濫,他們解析套件的內容,指出與其他同類型攻擊工具相當不同,Darcula採用JavaScript、React、Docker、Harbor等技術,使得開發者能持續加入新功能,用戶無須重新部署工具包就能導入。買家一旦取得工具包,可指定範本執行安裝指令碼,將採用React開發的釣魚網站部署到Docker環境,並透過Harbor管理Docker映像檔。提供服務的開發者通常透過.top、.com頂級網域名稱(TLD)代管買家所需網域,其中近三分之一是採用Cloudflare的服務。

別於其他針對手機的網釣套件採用SMS簡訊傳遞誘騙內容,Darcula則是透過iMessage攻擊iPhone用戶,而對於安卓手機,對方則是透過進階通訊解決方案(Rich Communication Services,RCS)來進行,原因是這兩種管道都採用全程加密,使得資安系統難以解析、過濾。

木馬程式DinodasRAT鎖定Linux主機而來,攻擊範圍涵蓋臺灣、中國、土耳其

去年10月資安業者ESET揭露Operation Jacana攻擊行動,當中提及駭客使用名為DinodasRAT(亦稱XDealer)的惡意程式攻擊蓋亞那政府,但如今有研究人員發現,駭客不只針對Windows電腦,也對於Linux作業系統打造對應的惡意程式。

資安業者卡巴斯基指出,他們在ESET公布上述事故後,發現Linux版本的DinodasRAT,該惡意程式主要針對以Red Hat為基礎的Linux作業系統,以及Ubuntu而來,一旦啟動將先檢查受害環境,然後藉由呼叫daemon功能函數在後臺運作、利用SystemV或SystemD執行指令碼,以及透過主要處理程序的ID(PPID)重新啟動惡意程式的方式,以便持續於受害電腦上運作。

研究人員指出,對方疑似在2021年打造出第1個版本Linux惡意程式,並在次年用於攻擊行動,根據遙測資料,臺灣、中國、土耳其、烏茲別克是受害最嚴重的國家。

思科針對啟用VPN功能的防火牆用戶提出警告,疑與殭屍網路攻擊有關

3月26日思科發布資安公告,指出他們得知啟用遠端存取VPN服務(RAVPN)的防火牆遭遇密碼潑灑(password spray)攻擊的情況,對此該公司提供入侵指標(IoC)及防禦建議。

研究人員Aaron Martin認為,上述公告很可能與名為Brutus的殭屍網路攻擊行動有關,他與另一名研究員Chris Grube在3月15日發現該殭屍網路,他們找到超過2萬個與之有關的IP位址,對方針對Fortinet、Palo Alto Networks、Sonicwall、思科等多個廠牌的SSL VPN系統發動攻擊。

特別的是,為了迴避偵測,此殭屍網路發動攻擊時,每嘗試6次登入就會更換1組IP位址。而對於攻擊者的身分,研究人員表示仍不清楚,但他們發現其中2個IP位址曾被俄羅斯駭客組織APT29利用。

為因應惡意軟體攻擊,PyPI套件庫再傳暫停用戶註冊、成立新專案

3月28日PyPI維護團隊表示,他們暫停成立新專案、新用戶註冊,原因是遭遇了惡意軟體上傳攻擊行動。

針對這起事故,資安業者Checkmarx指出,他們看到攻擊者在前一天就上傳365個惡意套件,這些套件的名稱偽裝成合法專案,其共通點是在安裝組態設定檔setup.py裡含有惡意程式碼,一旦開發者安裝惡意套件,電腦就會從遠端伺服器取得額外酬載,最終開發者的電腦會被植入竊資軟體。為了迴避偵測,對方利用名為Fernet的模組對惡意程式碼進行加密處理,遠端伺服器的URL也是動態產生。

資安業者Check Point也對此公布他們的觀察,指出駭客前後分兩個階段,總共上傳超過500個惡意套件,值得留意的是,每個開發者帳號只會上傳1個套件,因此他們推測,對方應是透過自動化的方式從事攻擊。而這已非PyPI因類似的資安事故採取類似行動,去年5月20日,他們就因遭遇大量惡意惡意軟體上傳而暫停用戶註冊、建立新專案。

華南永昌證券員工透過Line洩露客戶下單資料,遭停職1個月,公司被罰30萬

3月27日金管會證期局發布公告,指出證券商業同業公會於去年12月5日對華南永昌證券進行專案查核,發現海外商品部王姓業務人員將客戶委託下單的資料,分享至公司Line群組,他們依證券交易法第56條,停止該員1個月業務予以處分。

而對於公司的部分,金管會認為華南永昌證券未善盡監督管理責任,以及未落實執行內部控制制度,依照證券交易法第178條之1第1項第4款規定,處30萬元罰鍰。

【漏洞與修補】

微軟Edge瀏覽器存在漏洞,攻擊者有可能暗中植入惡意延伸套件

資安業者Guardio揭露去年11月向微軟通報的漏洞CVE-2024-21388,此漏洞存在於Edge瀏覽器,攻擊者可針對支援市場行銷活動的API進行濫用,在使用者不知情的情況下部署具有多種權限的擴充功能。

對此,微軟獲報後於今年1月發布121.0.2277.83版予以修補,並指出此弱點若遭利用,對方可以取得安裝擴充套件的相關權限,但攻擊者必須在行動前採取額外的準備工作。

Guardio的研究人員指出,根據他們的調查,攻擊者只要能在bing[.]com或microsoft[.]com執行JavaScript,就能透過上述漏洞安裝已上架於Edge擴充套件市集的任意套件,過程完全無需使用者互動。

【資安防禦措施】

網路威脅日益嚴峻,由國內多個資安領域民間團體發起的「台灣資安大聯盟」,3月28日拜會立法院朝野黨團,就資安法制完善、資源分配及人才培育等課題,與朝野立委交換意見。

民進黨立法院黨團總召柯建銘表示,對於資安相關管理法修法及良善政策,歡迎聯盟就資安法規修訂及政策提出具體可行作法。國民黨立委林沛祥指出,臺灣現有的資安法規不夠完整,需要業界建言並提出方向。民眾黨立委林國成認為,希望該聯盟就預算分配、教育培育等面向,提出具體建議。

【其他新聞】

CISA警告SharePoint的程式碼注入漏洞CVE-2023-24955已被用於攻擊行動

竊資軟體HackBrowersData鎖定印度政府機關、能源業者而來

Google報告指去年第三方元件零時差漏洞攻擊增加,鎖定企業軟硬體創新高

勒索軟體駭客組織INC Ransom聲稱入侵蘇格蘭國家醫療服務體系,竊得3 TB資料

近期資安日報

【3月28日】殭屍網路TheMoon挾持4萬臺SOHO路由器、物聯網裝置供網路罪犯藏匿蹤跡

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-22

2024-04-22

2024-04-22

2024-04-26