隨著生成式AI的運用日益廣泛,這類聊天機器人無法只根據機器學習模型回答問題,因此系統開發者將其串連線上搜尋引擎、程式碼儲存庫、CRM等各類服務,並進行資料交換,形成新的生成式AI生態圈,這麼做可能提升AI的功能,卻也帶來潛在的資安風險。

研究人員最近針對ChatGPT的相關功能著手進行調查,證實上述的情況。而這種允許使用者與第三方服務串連的功能模組,在ChatGPT被稱為外掛程式(Plugins)。

【攻擊與威脅】

Java木馬程式Vcurms、Strrat透過AWS、GitHub散布

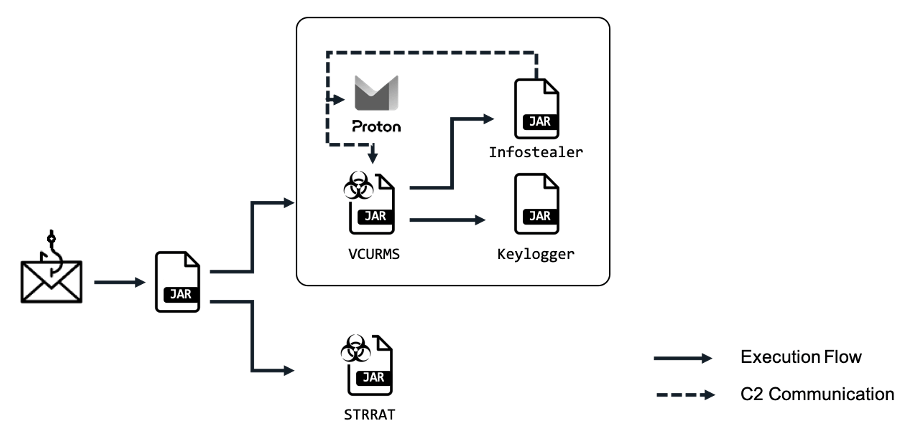

資安業者Fortinet揭露RAT木馬程式Vcurms、Strrat的攻擊行動,攻擊者假借驗證付款流程為由寄送釣魚郵件,一旦收信人依照指示操作,電腦就有可能從AWS下載惡意的JAR檔案Payment-Advice.jar,若是執行,此Java惡意程式就會連上網路、搜尋另外兩個JAR檔案,從而在受害電腦植入Vcurms與Strrat。

資安業者Fortinet揭露RAT木馬程式Vcurms、Strrat的攻擊行動,攻擊者假借驗證付款流程為由寄送釣魚郵件,一旦收信人依照指示操作,電腦就有可能從AWS下載惡意的JAR檔案Payment-Advice.jar,若是執行,此Java惡意程式就會連上網路、搜尋另外兩個JAR檔案,從而在受害電腦植入Vcurms與Strrat。

研究人員較在意的是首度發現的Vcurms,此RAT與C2進行通訊的方式相當罕見,是透過電子郵件服務Proton Mail,該惡意程式會發送特定信件通報其正常運作,也會定期檢查電子郵件信箱是否出現具備特定主旨的信件,並從內文取得攻擊者下達的命令。

另一個特點則是該RAT木馬啟動後會從C2下載2個JAR模組,分別是竊資軟體(Infostealer)及鍵盤側錄器(Keylogger)。其中的竊資軟體模組,能收集系統資訊、瀏覽器資訊,以及即時通訊軟體Discord和遊戲平臺Steam的資料。

宏碁菲律賓分公司傳出資料外洩,疑為外部供應商遭駭所致

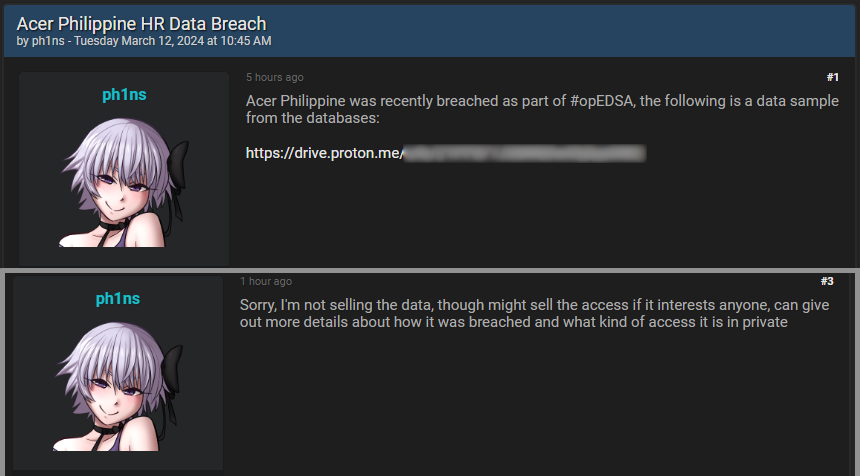

3月12日有人以ID名為ph1ns的帳號在駭客論壇BreachForums上,聲稱握有宏碁菲律賓分公司的資料,且表明將免費提供下載。

3月12日有人以ID名為ph1ns的帳號在駭客論壇BreachForums上,聲稱握有宏碁菲律賓分公司的資料,且表明將免費提供下載。

而對於駭客從事的攻擊行動,這名人士向資安新聞網站Bleeping Computer宣稱,他們只偷資料,並未使用勒索軟體或是加密檔案,也沒有對宏碁勒索,而在失去存取權限之前,這群駭客銷毀受害伺服器上的資料。

對此,宏碁發言人證實這些是該公司的內部資料,但表示是在菲律賓的外部供應商發生資料外洩事故造成,流出檔案包含部分員工資料。該公司強調,客戶資料並未受到影響,宏碁自己的系統也沒有遭到破壞的跡象。

資料來源

1. https://www.bleepingcomputer.com/news/security/acer-confirms-philippines-employee-data-leaked-on-hacking-forum/

2. https://twitter.com/AcerPhils/status/1767551121629802875

駭客上傳7個惡意PyPI套件,企圖竊取加密貨幣錢包的通關密語

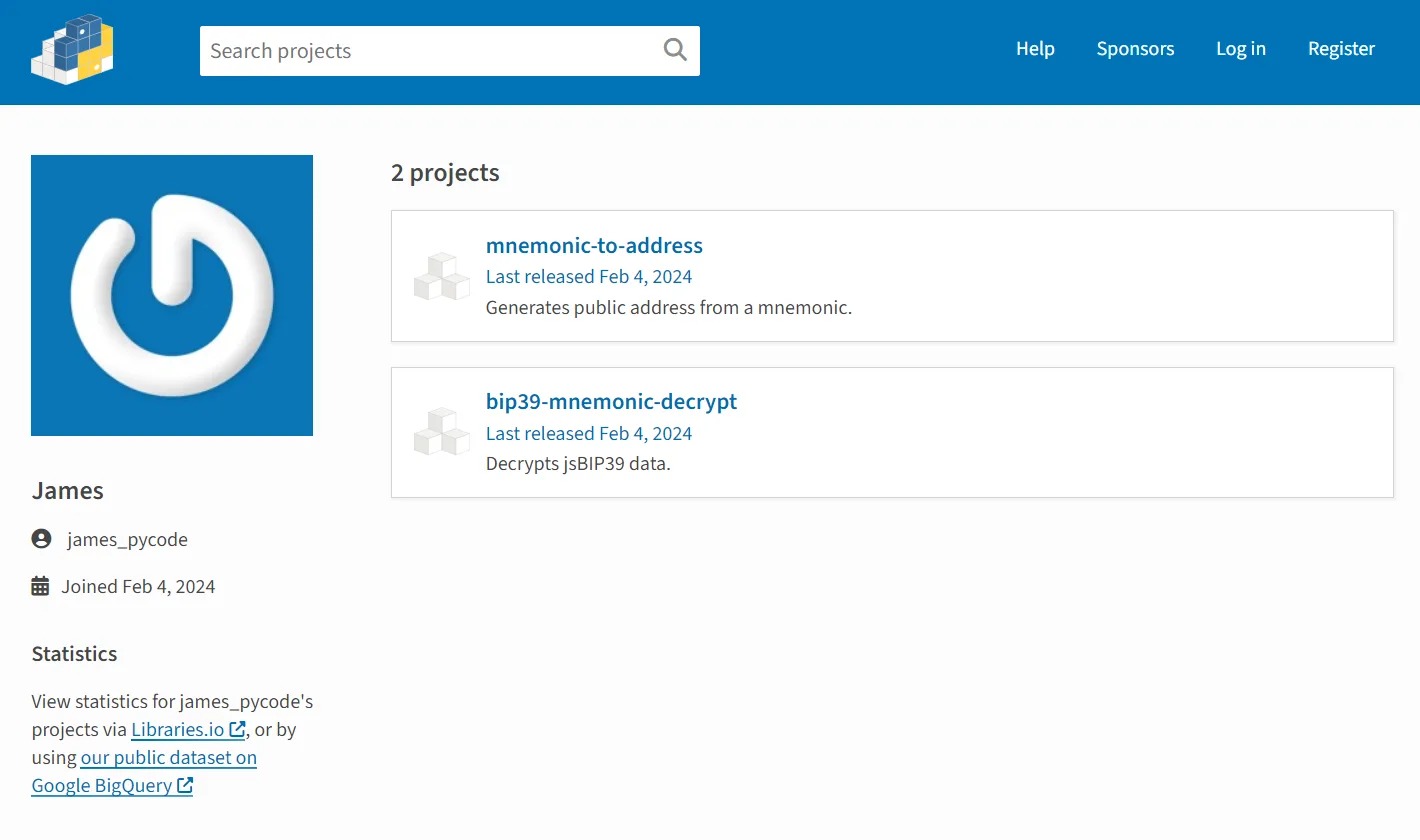

資安業者ReversingLabs揭露名為BIPClip的攻擊行動,駭客上架7個PyPI套件、總共有19個版本的檔案,其中最舊是2022年12月上傳,上架超過一年。攻擊者散布上述套件的目的在於,竊取用於復原加密貨幣錢包私鑰的Bitcoin Improvement Proposal 39(BIP39)通關密語(mnemonic phrases),在這些套件遭到下架之前,總共被下載7,451次。

資安業者ReversingLabs揭露名為BIPClip的攻擊行動,駭客上架7個PyPI套件、總共有19個版本的檔案,其中最舊是2022年12月上傳,上架超過一年。攻擊者散布上述套件的目的在於,竊取用於復原加密貨幣錢包私鑰的Bitcoin Improvement Proposal 39(BIP39)通關密語(mnemonic phrases),在這些套件遭到下架之前,總共被下載7,451次。

研究人員最初發現了其中2個PyPI套件mnemonic_to_address、bip39_mnemonic_decrypt,特別的是,第1個套件mnemonic_to_address確實具備駭客聲稱的功能,且本身不具威脅,但研究人員發現,該套件會擅自外洩使用者的通關密語——透過函式的參數,傳送至相依性套件bip39_mnemonic_decrypt。

他們循線追查,在3月找到其他用於這起攻擊行動的PyPI套件,並指出這些駭客極為謹慎,因為這些套件確實具備開發者標榜的功能,導入的模組與呼叫的功能函數也是精心挑選,企圖模仿合法的函數功能以避免遭到懷疑。

【漏洞與修補】

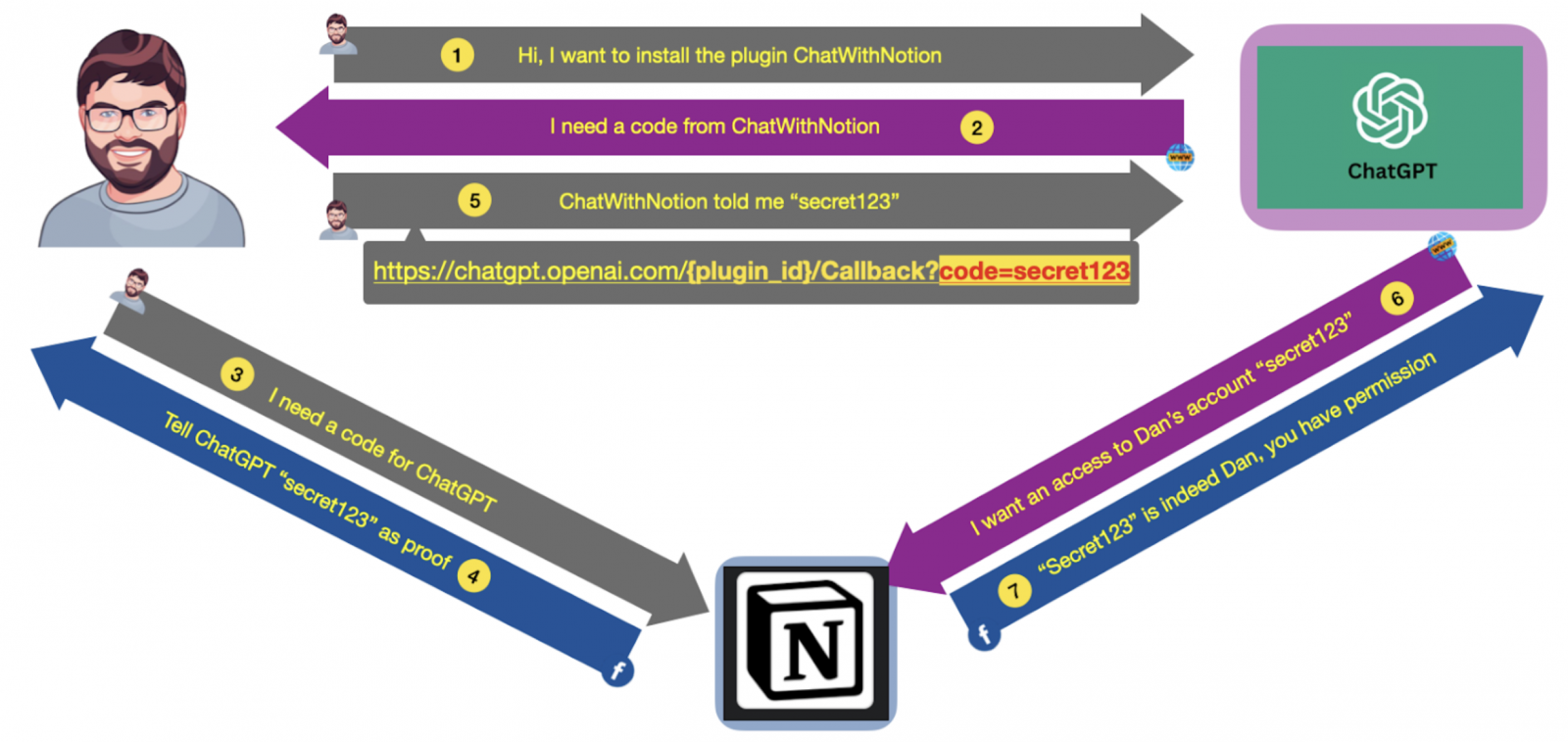

資安業者Salt Security揭露存在於ChatGPT外掛程式功能(Plugins,現在被稱為GPT)的漏洞,這些弱點有可能讓攻擊者存取使用者的第三方帳號(如GitHub),從而進行挾持並存取敏感資料。

資安業者Salt Security揭露存在於ChatGPT外掛程式功能(Plugins,現在被稱為GPT)的漏洞,這些弱點有可能讓攻擊者存取使用者的第三方帳號(如GitHub),從而進行挾持並存取敏感資料。

第1個漏洞存在於ChatGPT本身,涉及使用者被導引、連至外掛程式網站,接收動態密碼並同意連結的流程。攻擊者可藉由引誘使用者安裝惡意外掛程式,從而在受害者的ChatGPT帳號配置自己的帳密資料,使用者所有的傳送ChatGPT的訊息都會同時轉發給攻擊者,而能達到竊取機密的目的。

另一個漏洞則是在ChatGPT外掛程式開發框架PluginLab出現,起因是該框架的安裝過程並未採取適當的安全措施,使得攻擊者在用戶不知情的情況下,植入惡意外掛程式。由於PluginLab並未對使用者帳號進行身分驗證,攻擊者有機會藉由另一個使用者帳號南取得受害者的程式碼,並接管受害者的帳號。

第3個漏洞涉及OAuth身分驗證,屬於操縱重新導向的漏洞,使得攻擊者有機會藉由發送惡意的URL,竊取使用者各式帳密資料。

3月6日思科發布資安公告,指出旗下的SSL VPN系統Secure Client存在高風險漏洞 CVE-2024-20337、 CVE-2024-20338,CVSS風險評分各為8.2、7.3。

其中,較為危險的CVE-2024-20337影響範圍較廣,Windows、macOS、Linux版的Secure Client皆受到影響,此漏洞出現在SAML身分驗證流程,而有可能讓未經身分驗證的攻擊者,遠端觸發斷行符號與換行(Carriage Return Line Feed,CRLF)注入攻擊。而對於這項漏洞發生的原因,該公司表示是對於使用者輸入的內容未充分驗證,使得攻擊者有機會引誘正在建立VPN連線的使用者,點選偽造的連結來觸發漏洞,一旦成功,攻擊者就能在瀏覽器執行任意指令碼,或是有效的SAML token等機敏資訊。

另一項漏洞CVE-2024-20338僅影響Linux用戶,為權限提升漏洞,出現在具備ISE Posture系統掃描模組的Secure Client程式,起因是該公司採用了未列管的搜尋路徑元素,攻擊者可將惡意程式庫檔案存放於特定路徑,並誘騙管理員重新啟動指出處理程序觸發,而有可能取得root權限執行任意程式碼。

資料來源

1. https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-secure-client-crlf-W43V4G7

2. https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-secure-privesc-sYxQO6ds

【資安防禦措施】

在3月5日金管會的例行記者會上,證券期貨局副局長黃厚銘預告今年資安治理推動的8項重點,其中之一就是修訂重大訊息問答集,明確規範資安事件之「重大性」標準,這項工作近期出現新的進展。

臺灣證券交易所在1月發布新版《上市公司重大訊息發布應注意事項參考問答集》,明確規範資安事件之「重大性」標準,例如,公司的核心資通系統、官方網站或機密文件檔案資料等,遭駭客攻擊,遭入侵、破壞、竄改、刪除、加密、竊取、服務阻斷攻擊(DDoS)等,致無法營運或正常提供服務,或有個資外洩的情事等,即屬造成公司重大損害或影響,公司即應依重大訊息處理程序法規的第26款發布重大訊息。

3月8日,櫃買中心也發布新版《上(興)櫃公司重大訊息發布應注意事項參考問答集》,納入重大性資安事件的相關明確定義。

資料來源

1. http://dsp.twse.com.tw/public/static/downloads/listedCompany/%E3%80%8C%E9%87%8D%E5%A4%A7%E8%A8%8A%E6%81%AF%E7%99%BC%E5%B8%83%E6%87%89%E6%B3%A8%E6%84%8F%E4%BA%8B%E9%A0%85%E5%8F%83%E8%80%83%E5%95%8F%E7%AD%94%E9%9B%86%E3%80%8D11301%20_20240118165315.pdf

2. https://dsp.tpex.org.tw/storage/co_download/%E4%B8%8A%E8%88%88%E6%AB%83%E5%85%AC%E5%8F%B8%E9%87%8D%E5%A4%A7%E8%A8%8A%E6%81%AF%E7%99%BC%E5%B8%83%E6%87%89%E6%B3%A8%E6%84%8F%E4%BA%8B%E9%A0%85%E5%8F%83%E8%80%83%E5%95%8F%E7%AD%94%E9%9B%86.pdf?t=20240308

【其他新聞】

Windows安全機制SmartScreen弱點被用於散布惡意軟體DarkGate

俄羅斯總統大選在即,當地媒體Meduza遭遇國家資助的俄羅斯駭客大規模網路攻擊

近期資安日報

【3月13日】微軟發布3月例行更新,Hyper-V、Exchange、Azure K8s漏洞受到研究人員關注

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22