近期針對開發人員的攻擊行動相當頻繁,而且也出現越來越隱密的手段,例如,將攻擊程式碼埋藏在惡意套件的特定模組,一旦開發人員依照指示安裝套件,惡意程式碼不會馬上執行,而是等呼叫特定功能才會一併載入。

而類似的手法,近期也出現其他新的手段,例如,資安業者Checkmarx披露的惡意PyPI套件攻擊行動。攻擊者嘗試將惡意程式碼埋藏在外部的PNG圖檔,使得PyPI套件本身看似無害。

【攻擊與威脅】

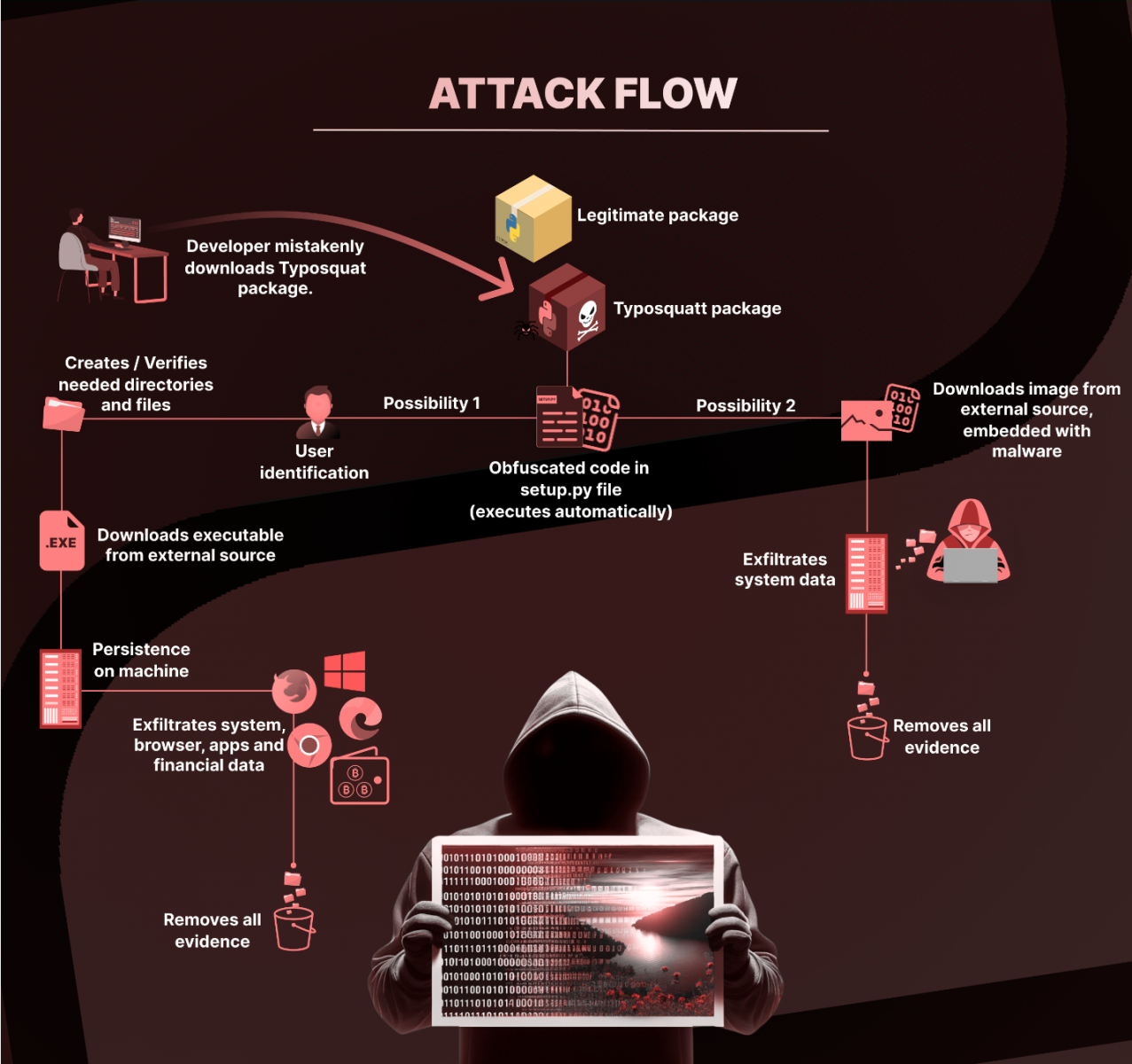

資安業者Checkmarx揭露針對Python開發人員的攻擊行動,駭客從5月13日開始,前後上架了27個PyPI套件,半年內被下載超過4千次,受害者逾4成(41.58%)位於美國,中國、法國、香港也有不少受害者。

資安業者Checkmarx揭露針對Python開發人員的攻擊行動,駭客從5月13日開始,前後上架了27個PyPI套件,半年內被下載超過4千次,受害者逾4成(41.58%)位於美國,中國、法國、香港也有不少受害者。

這些套件皆模仿知名套件的名稱,並在setup.py檔案嵌入惡意程式碼,有可能用來識別使用者的身分、建立特定路徑的資料夾,然後部署VBScript及批次檔,並下載、執行Runtime.exe可執行檔,最終清除作案的痕跡,攻擊者從中竊取作業系統、瀏覽器、應用程式,以及金融財務的資料,並透過即時通訊軟體Discord的Webhook流出。

值得留意的是在部分的攻擊行動裡,駭客並非直接投放惡意軟體,而是會從外部下載PNG圖檔(uwu.png),解碼並執行當中嵌入的惡意程式,從而收集電腦的IP位址及UUID。

俄羅斯駭客Gamaredon鎖定烏克蘭組織,散布USB蠕蟲LitterDrifter

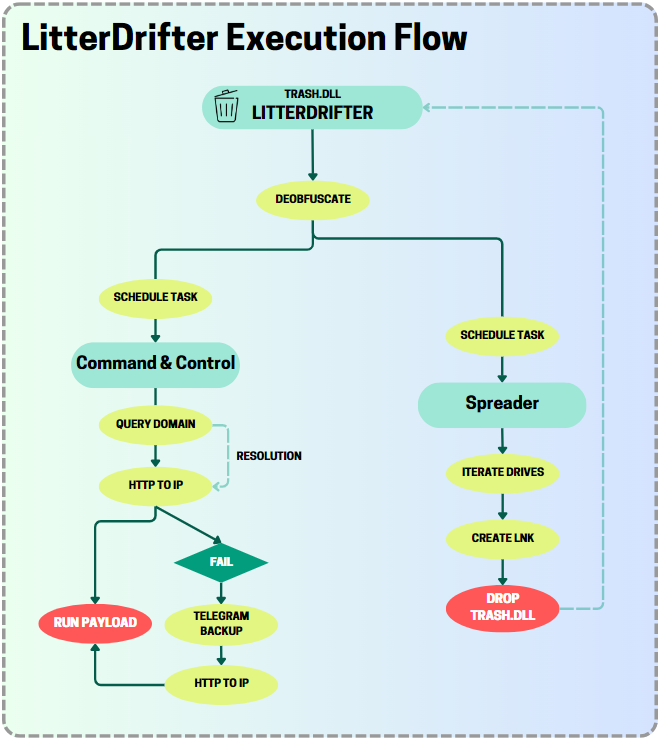

資安業者Check Point揭露俄羅斯駭客組織Gamaredon(亦稱Primitive Bear、Shuckworm)的攻擊行動,這些駭客在近期針對烏克蘭組織的攻擊行動裡,利用名為LitterDrifter的蠕蟲病毒,此惡意程式以VBScript打造,透過USB隨身碟進行散播,然後向C2伺服器進行通訊。

資安業者Check Point揭露俄羅斯駭客組織Gamaredon(亦稱Primitive Bear、Shuckworm)的攻擊行動,這些駭客在近期針對烏克蘭組織的攻擊行動裡,利用名為LitterDrifter的蠕蟲病毒,此惡意程式以VBScript打造,透過USB隨身碟進行散播,然後向C2伺服器進行通訊。

研究人員指出,雖然駭客的主要目標是烏克蘭,但由於該惡意程式的蠕蟲特性,美國、越南、智利、波蘭也有受害的情形。此惡意程式連線C2的方式相當罕見,攻擊者利用網域名稱當作placeholder參數,藉此算出C2伺服器的IP位址,再者,該蠕蟲病毒也能存取由Telegram頻道架設的C2伺服器。

而對於此惡意程式的攻擊行動,研究人員認為,很有可能是資安業者賽門鐵克於今年6月,發現的PowerShell惡意程式Pterodo攻擊行動後續。

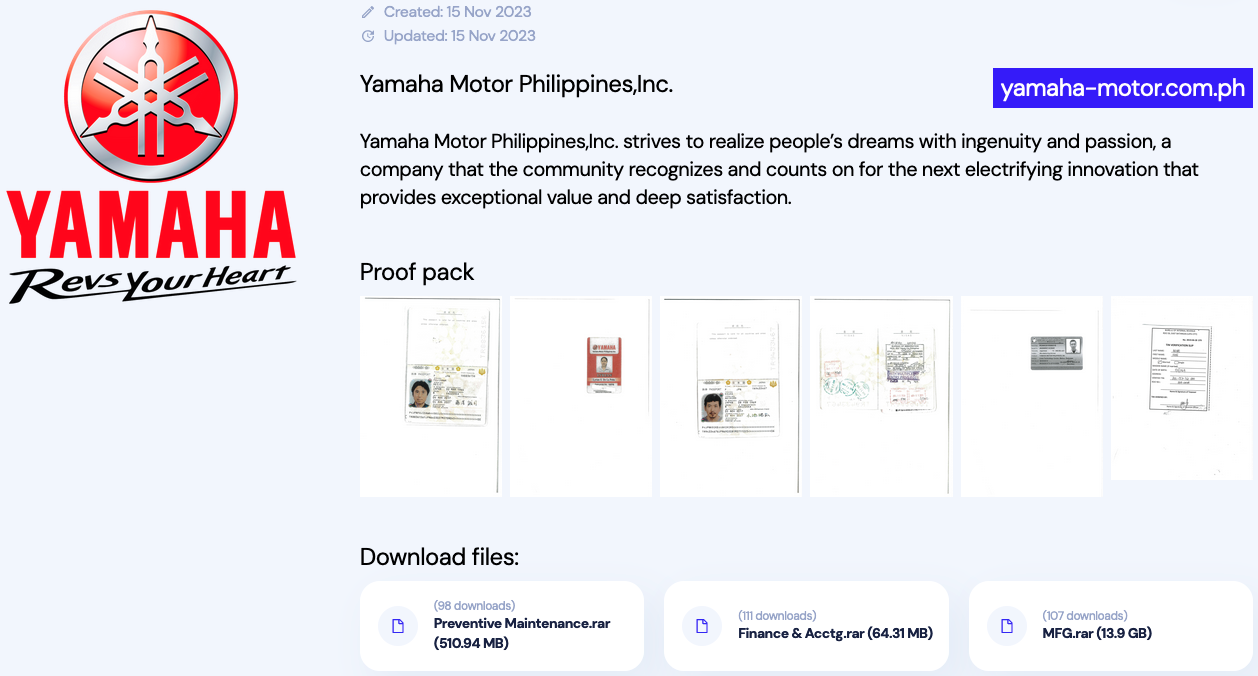

山葉機車證實菲律賓子公司遭遇勒索軟體攻擊,部分員工個資、公司銷售資訊恐流出

11月16日山葉機車(Yamaha Motor)發布資安通告,指出他們位於菲律賓、從事製造及銷售的子公司Yamaha Motor Philippines(YMPH),其中一臺伺服器在10月25日遭遇第三方未經授權的存取,並受到勒索軟體攻擊,導致部分員工的個資流出,但對於影響的範圍,仍有待進一步釐清。

11月16日山葉機車(Yamaha Motor)發布資安通告,指出他們位於菲律賓、從事製造及銷售的子公司Yamaha Motor Philippines(YMPH),其中一臺伺服器在10月25日遭遇第三方未經授權的存取,並受到勒索軟體攻擊,導致部分員工的個資流出,但對於影響的範圍,仍有待進一步釐清。

而對於發動攻擊的駭客身分,根據資安新聞網站Bleeping Computer的報導,名為INC Ransom的駭客組織聲稱是他們所為,並於11月15日將該公司列於網站,隨後公布約37 GB的竊得檔案,內容包含員工檔案、備份資料、公司及銷售資訊等。

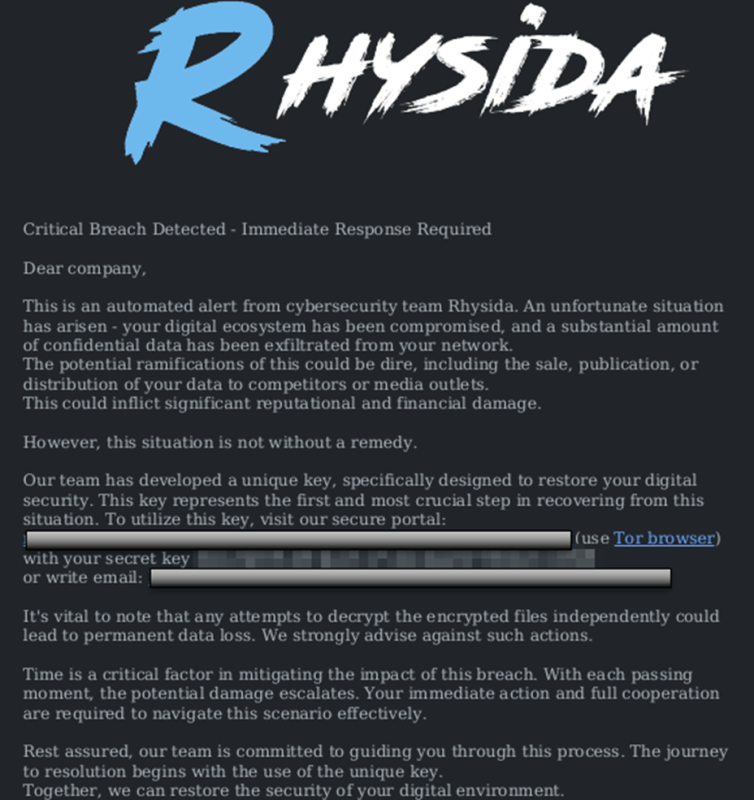

勒索軟體Rhysida鎖定缺乏雙因素驗證的企業下手,利用Zerologon入侵內部網路環境

繼8月美國衛生與公眾服務部(HHS)提出警告,勒索軟體駭客組織Rhysida鎖定當地醫療機構下手,美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)近期也對此勒索軟體的攻擊行動提出警告,他們指出,在教育、醫療保健、製造、資訊科技、政府部門當中,都有此勒索軟體的受害者,駭客打造租用相關工具的服務(RaaS),並用贖金分帳方式尋求打手與其合作。

繼8月美國衛生與公眾服務部(HHS)提出警告,勒索軟體駭客組織Rhysida鎖定當地醫療機構下手,美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)近期也對此勒索軟體的攻擊行動提出警告,他們指出,在教育、醫療保健、製造、資訊科技、政府部門當中,都有此勒索軟體的受害者,駭客打造租用相關工具的服務(RaaS),並用贖金分帳方式尋求打手與其合作。

而對於這個勒索軟體的散布手段,上述兩個機構表示,駭客通常會利用外流的帳密資料,透過能連接網際網路的VPN服務入侵,特別是目標組織本身的身分管理如果未啟用雙因素驗證(MFA)的情況下,駭客更容易得逞,過程中駭客往往還會利用Windows重大漏洞Zerologon(CVE-2020-1472,CVSS風險評分為10)。

FBI與CISA指出,這些駭客會利用寄生攻擊(LoL)手法,例如,建立遠端桌面連線(RDP)來進行橫向移動,或是使用ipconfig、whoami、nltest等網路命令來偵察網路環境。此外,另一個勒索軟體駭客組織Vice Society(亦稱Vanilla Tempest)近期也改用Rhysida來進行犯案。

勒索軟體BlackCat投放Google廣告,攻擊律師事務所、製造業、倉庫經營者

資安業者eSentire提出警告,勒索軟體駭客組織BlackCat(Alphv)最近攻擊美洲、歐洲的企業與公營事業機構,他們特別針對律師事務所、製造業、倉庫經營者下手。

研究人員指出,這些駭客過往入侵受害組織的方式,多半是透過外流的帳密資料、濫用遠端管理工具,以及針對瀏覽器發動攻擊進行,但現在他們使出新的手段——透過在Google刊出廣告,假借提供知名的應用程式,像是:Advanced IP Scanner、Slack、WinSCP,引誘商務人士存取攻擊者架設的網站,一旦這些人士依照指示下載軟體,電腦就有可能被植入惡意程式Nitrogen,從而讓攻擊者建立入侵目標組織內部網路環境的管道。

【漏洞與修補】

Fortinet旗下資安資訊及事件管理平臺存在漏洞,有可能被拿來執行任意命令

11月13日資安業者Fortinet發布資安通告,指出旗下的資安資訊及事件管理平臺FortiSIEM存在重大漏洞CVE-2023-36553,存在於4.7至5.4版,CVSS風險評分為9.3。

此漏洞出現於該系統的報告伺服器,起因是部分特殊元件不適當的抵消處理(neutralization)而出現的作業系統命令漏洞,攻擊者一旦利用,就有可能在未通過身分驗證的情況下,藉由偽造的API請求執行未經授權的命令。

這項漏洞是該公司內部發現,他們指出是另一個10月揭露漏洞CVE-2023-34992(CVSS風險評分為9.7)的變形,但不同的是,CVE-2023-36553影響6.0版以下的FortiSIEM,我們也向該公司確認,他們表示多數用戶使用6.0以上版本,不受這項漏洞影響。

【資安產業動態】

Google發表新款Titan實體安全金鑰,可存放250組Passkey

11月15日Google發表新款實體安全金鑰Titan Security Key,採用加密處理器Titan M、相容FIDO2,並具備NFC功能,相較於上一代最大的變化,就是新款能夠儲存250組通行密鑰(Passkey)。這次Google共提供兩種款式,分別為USB-A、USB-C介面,價格為30、35美元。

此實體安全金鑰用於電腦及手機,可透過USB連結電腦,或是藉由USB或NFC連結手機,使用者可先透過裝置上的瀏覽器註冊實體金鑰,加入Google帳戶之後,即能以此登入各種裝置與第三方服務。

【其他新聞】

彭博社舊的Telegram頻道遭到冒用,攻擊者將其用於盜取Discord帳密

勒索軟體駭客8Base透過惡意程式SmokeLoader散布新的檔案加密工具

研究人員揭露CrushFTP檔案傳輸系統的漏洞細節,發布概念性驗證程式

近期資安日報

【11月17日】 針對代管Exchange業務遭遇勒索軟體攻擊事故,雲端服務業者Rackspace透露損失估計500萬美元

【11月16日】 殭屍網路OracleIV、Ddostf分別鎖定Docker環境、MySQL伺服器而來,將其用於發動DDoS攻擊

【11月15日】 勒索軟體駭客組織LockBit鎖定十多家大型企業,利用重大漏洞Citrix Bleed入侵,入侵這些公司內部網路環境

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22