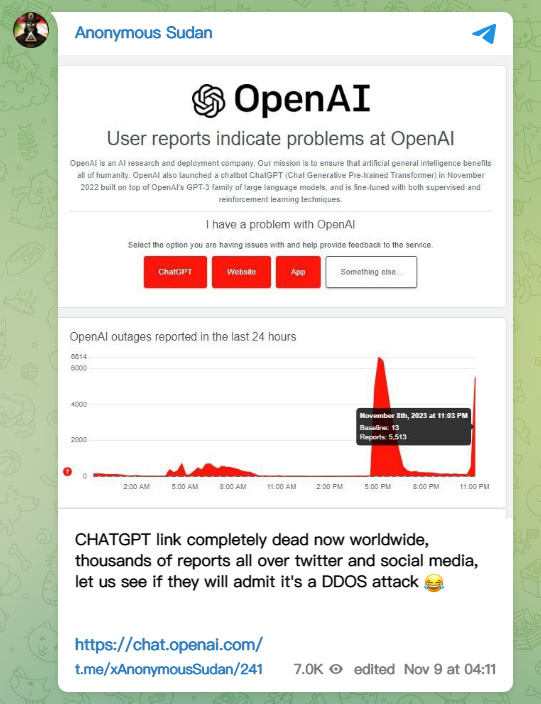

駭客組織Anonymous Sudan近期的攻擊行動不時傳出,但大部分都針對歐美國家的政府機關與知名企業而來,透過DDoS攻擊癱瘓他們的網站來表達訴求。而在最近針對OpenAI的攻擊行動當中,出現了更為顯著的影響,因為Anonymous Sudan直接讓OpenAI的重要業務停擺。

值得留意的是,這起攻擊行動造成大型語言模型ChatGPT出現間歇性停擺的時間,超過一整天,影響程度有待觀察。

【攻擊與威脅】

根據資安新聞網站Bleeping Computer報導,OpenAI於太平洋時間(PST)11月8日中午12時表示,他們正在著手調查一個問題,約於40分鐘後表示部署了修補措施,並進行監控,到了傍晚5時23分,該公司證實ChatGPT與API出現週期性服務中斷的現象,並於晚間7時49分確認、公告是遭遇DDoS攻擊導致上述現象,直到次日下午1時21分,相關服務才恢復正常。

根據資安新聞網站Bleeping Computer報導,OpenAI於太平洋時間(PST)11月8日中午12時表示,他們正在著手調查一個問題,約於40分鐘後表示部署了修補措施,並進行監控,到了傍晚5時23分,該公司證實ChatGPT與API出現週期性服務中斷的現象,並於晚間7時49分確認、公告是遭遇DDoS攻擊導致上述現象,直到次日下午1時21分,相關服務才恢復正常。

雖然OpenAI沒有透露攻擊者的身分,但駭客組織Anonymous Sudan聲稱是他們所為,原因是該公司對於以巴衝突存在「普遍性的偏見」。

資料來源

1. https://status.openai.com/incidents/21vl32gvx3hb

2. https://t.me/xAnonymousSudan/243

3. https://t.me/xAnonymousSudan/241

勒索軟體駭客Clop鎖定IT服務需求處理系統SysAid零時差漏洞下手

5月底發動大規模MOVEit Transfer零時差漏洞攻擊的勒索軟體駭客組織Clop(亦稱Lace Tempest、TA505),最近轉移目標到另一套IT服務管理系統上。

微軟威脅情報團隊提出警告,他們發現這些駭客在11月2日,鎖定IT服務需求處理系統SysAid下手,利用零時差漏洞CVE-2023-47246發動攻擊,得逞後於受害組織部署勒索軟體。對此,SysAid獲報後於9日發布資安通告,他們尋求資安業者Profero協助調查,發現此為路徑遍歷漏洞,會導致組織內部部署的SysAid的被用於執行任意程式碼。

而對於攻擊事件的調查,該公司指出,駭客將Web Shell及其他惡意酬載WAR檔案,植入SysAid的網頁伺服器元件Tomcat特定資料夾,然後利用Web Shell部署、執行PowerShell指令碼,載入木馬程式GraceWire,隨後又利用另一個PowerShell指令碼刪除事件記錄檔案,企圖抹除作案跡證。

資料來源

1. http://twitter.com/msftsecintel/status/1722444141081076219

2. https://www.sysaid.com/blog/service-desk/on-premise-software-security-vulnerability-notification

資安業者Palo Alto Networks揭露鎖定柬埔寨政府機關的網路間諜攻擊行動,他們發現,有兩個惡名昭彰的中國國家級駭客組織(研究人員並未透露組織名稱),偽裝成雲端備份服務,根據他們掌握的情報,在今年9月至10月,鎖定至少24個柬埔寨政府機關進行攻擊,這些機構負責的業務,涵蓋國防、選舉監督、人權、財政與金融、商業、政治、自然資源、電信,其共通點是握有大量的敏感資料,像是財務資訊、公民個資、政府機密等。

研究人員根據駭客所使用的SSL憑證,找出對方所使用的IP位址級網域名稱,發現有許多網域名稱刻意偽裝成雲端儲存服務,而有可能當他們從受害組織的網路流出竊得的資料過程,被資安系統視為合法流量。

研究人員指出,他們根據這些駭客的作息,確定攻擊者來自中國──這些駭客在中國標準時間的每週一至週五、於8時30分至17時30分從事攻擊行動,只有在9月29日至10月8日沒有依據上述時段出沒,而這段期間正好是中國黃金週及特殊工作日。

11月7日美國聯邦調查局(FBI)提出警告,他們從2022年開始,發現多個勒索軟體駭客組織利用供應商遠端存取賭場伺服器的弱點,透過系統管理工具提升權限,從而對賭場發動攻擊,將存放員工及顧客個人識別資訊(PII)的伺服器進行加密。

他們觀察到勒索軟體駭客組織Silent Ransom Group(亦稱Luna Moth)於今年6月,藉由語音釣魚攻擊進行資料竊盜及勒索,這些駭客先是假借帳戶有尚待處理的費用,寄送帶有電話號碼的郵件,一旦收信人撥打這些電話號碼,攻擊者就會寄送後續的電子郵件,要求他們安裝系統管理工具。而對方就會藉由收信人安裝的系統管理工具存取受害電腦,並部署另一套工具從事惡意行動,竊取電腦本機與網路共享資料夾並外洩,然後向受害公司進行勒索。

對此,FBI也提出建議,呼籲這些賭場改善資安防護,妥善維護資料備份,並應該稽查第三方供應商的資安狀態。

【漏洞與修補】

研究人員揭露濫用Azure Automation服務的挖礦攻擊手法

資安業者SafeBreach發現一個新的挖礦攻擊手法,當中濫用了微軟雲端自動化服務Azure Automation,號稱可在不需支付任何費用、幾乎無從偵側的情況下從事挖礦牟利。

資安業者SafeBreach發現一個新的挖礦攻擊手法,當中濫用了微軟雲端自動化服務Azure Automation,號稱可在不需支付任何費用、幾乎無從偵側的情況下從事挖礦牟利。

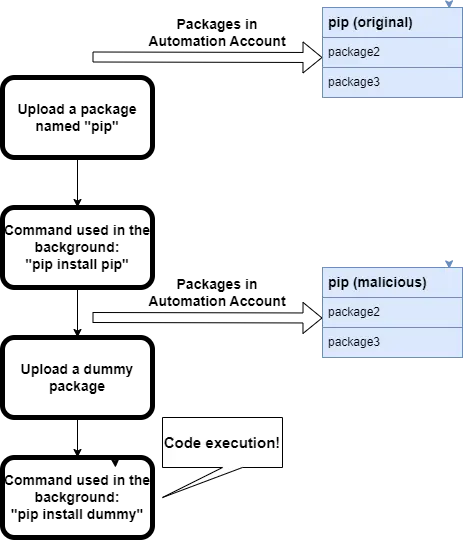

研究人員總共找出3種方法,第一種是利用該服務執行他們撰寫的Python指令碼,並以無限次數的方式執行雜湊計算,模擬挖礦程式消耗處理器的情況,發現了Azure計價上的錯誤,而有可能無限量地免費執行自動化作業。另一種,研究人員建立了另一個用於挖礦的自動化工作(Runbook),並以測試模式執行,但使其狀態呈現為失敗而能持續進行,且永遠不會有完成的一天。第三種方式則是突破Runbook運作時間一次最長3小時的限制,他們利用Hybrid Worker擴充功能來達到目的。

最終研究人員打造了名為pip的惡意Python套件,透過Azure Automation自動化工作上傳到帳號,每次執行該工作,就會竄改雲端帳號裡的pip檔案,並執行前述的挖礦工作,他們也提供名為CloudMiner的套件進行概念性驗證(PoC)。研究人員指出,雖然他們的研究是針對Azure Automation進行,但類似的概念有可能被駭客用於對其他雲端服務業者下手。

【資安產業動態】

台灣駭客協會將於11月14、15日舉辦台灣駭客年會企業場HITCON Carnival 2023,首度結合資安長圓桌論壇、企業研討會、企業藍隊技術競技、駭客搶旗(CTF)攻防競賽,目的是連結全球資安要角,匯聚海內外產官學界資安決策者、企業資安長、資安專家、技術人員、駭客。

這場資安大會的主題相當特別,是「Automation Security Ascendancy: Systematic Evolution to Maturity」,強調企業組織面臨資安人才嚴重短缺、資安議題日益複雜,採取流程整合、自動化進行資安防護工作,如何有效採用人工智慧技術並落地於實際資安場域,便是各界關注的焦點。

【其他新聞】

日本航空電子公司證實遇勒索軟體攻擊,BlackCat聲稱是他們所為

電子大廠Kyocera美國分公司遭遇勒索軟體攻擊,近4萬人個資外洩

近期資安日報

【11月9日】 駭客藉由PyPI套件散布BlazeStealer竊資軟體,對開發人員的電腦上下其手,甚至造成電腦無法使用

【11月8日】 駭客組織SideCopy利用WinRAR高風險漏洞發動攻擊,針對印度政府機關而來,Linux電腦也是目標

【11月7日】 鎖定Atlassian Confluence重大漏洞的攻擊行動出現,駭客透過勒索軟體Cerber加密伺服器的檔案

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22