處理器的推測執行(Speculative Execution)漏洞從2018年首度揭露,不只引起IT廠商關注,推出相關修補程式,研究人員也陸續找出變種漏洞,這類研究過往大多針對x86處理器而來,雖然Arm處理器也存在這類漏洞,但未引起重視。

有一組研究人員針對蘋果自製的Arm處理器晶片進行研究,並於近期公布成果「iLeakage」,值得留意的是,這項漏洞研究人員向蘋果通報已超過一年,但直到漏洞揭露,該公司才表示要透過軟體進行修補。

【攻擊與威脅】

伊朗駭客組織Tortoiseshell發動惡意程式IMAPLoader攻擊

會計與管理顧問公司PwC旗下的威脅情報團隊本週提出警告,他們揭露新一波的惡意程式IMAPLoader攻擊行動,幕後主使者是伊朗駭客組織Tortoiseshell(亦稱TA456、Imperial Kitten、Yellow Liderc),從2022年開始,他們鎖定地中海地區的海運、船運、物流業者,進行滲透與破壞。

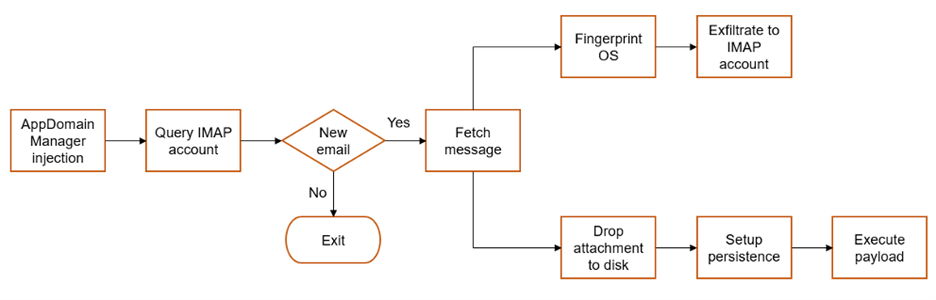

他們先是入侵網站,放上惡意JavaScript指令碼,對連入這些網站的使用者進行身分識別,並且收集上網裝置的資訊、使用者所在位置等資訊,尋找攻擊目標,散布以.NET打造的惡意程式IMAPLoader,此軟體濫用Windows內建的公用程式,建立每一臺受害電腦的個別特徵,並透過電子郵件做為與C2通訊的管道,再從收到的信件下載其他作案工具,執行埋藏在附件中的惡意酬載,隨後以常駐系統服務的形式進行部署。

研究人員指出,攻擊者執行IMAPLoader的方式較為罕見,是透過名為AppDomain Manager Injection的手法注入、執行,而這是他們首度看到Tortoiseshell使用這種方式啟動作案工具。除此之外,研究人員也看到這些駭客進行其他網路釣魚攻擊,有些針對微軟帳號而來,有些鎖定歐洲旅館及旅遊業者。

俄羅斯駭客APT28透過零時差漏洞,入侵法國政府機關、企業組織、學術機構

10月26日法國網路安全局(ANSSI)指出,俄羅斯駭客APT28(亦稱Fancy Bear、Strontium),自2021年下半開始針對該國政府機關、企業組織、大學、研究機構、智庫發動攻擊,先是藉由暴力破解,或是流出的帳密資料資料庫,入侵目標組織網路環境的Ubiquiti路由器,或是存取特定的使用者帳號。

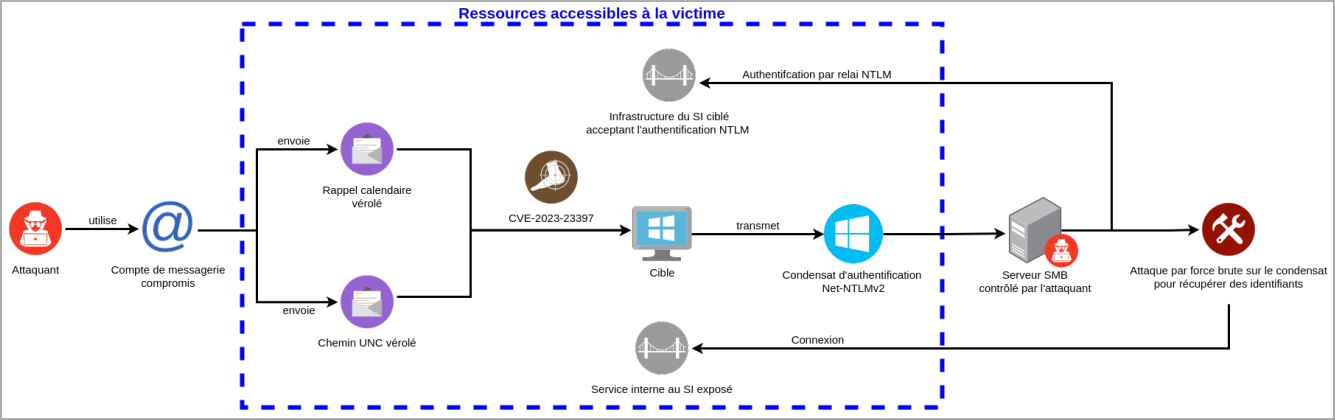

在其中一起發生在今年4月的攻擊,駭客發動網路釣魚,誘使收信人執行PowerShell,從而取得目標電腦的系統組態。而在今年3月微軟公布收信軟體Outlook零時差漏洞CVE-2023-23397(CVSS風險評分為9.8)之前,該組織就將其用於攻擊行動,直到今年6月。在這段期間,這些駭客也利用Windows支援診斷工具漏洞Follina(CVE-2022-30190),以及網頁郵件系統Roundcube的已知漏洞CVE-2020-12641、CVE-2020-35730、CVE-2021- 44026。

成功入侵目標組織後,駭客利用Mimikatz搜括帳密資料,同時也使用網路滲透工具reGeorg,以及開源服務Mockbin、Mocky。接著,駭客尋找並外洩含有敏感資訊的電子郵件,並利用CredoMap惡意程式竊取瀏覽器儲存的個人資料。由於駭客利用微軟OneDrive、Google Drive等雲端服務架設C2的基礎架構,導致資安人員難以察覺異狀。

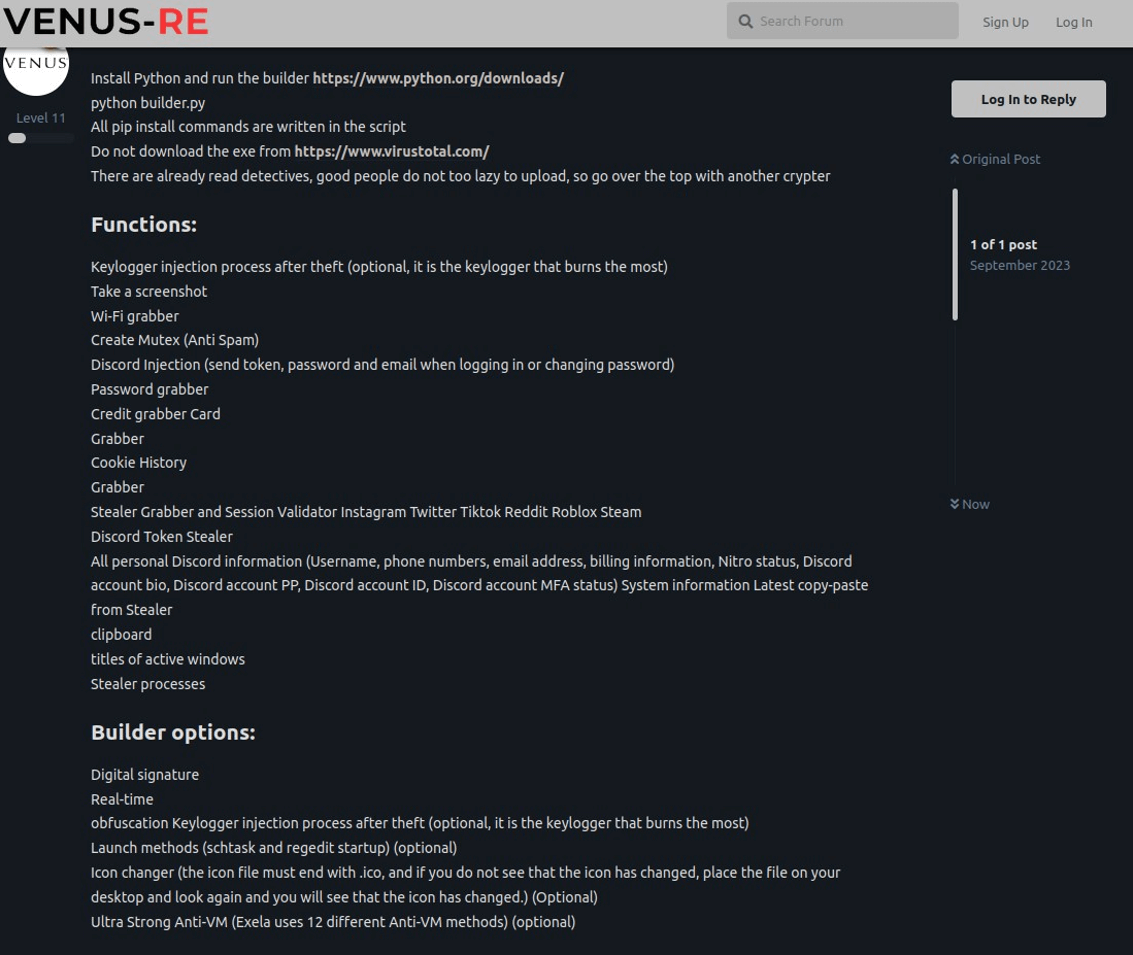

資安業者Fortinet揭露自今年8月出現的竊資軟體ExelaStealer,此軟體為開源程式,以Python打造而成,具備從Windows電腦竊取帳密資料、信用卡、Cookie、連線階段(Session)資料、鍵盤側錄資訊等,開發者在暗網進行廣告宣傳,表明提供付費的訂閱服務,價格相當低廉(1個月20美元、3個月45美元、終生授權120美元)。

資安業者Fortinet揭露自今年8月出現的竊資軟體ExelaStealer,此軟體為開源程式,以Python打造而成,具備從Windows電腦竊取帳密資料、信用卡、Cookie、連線階段(Session)資料、鍵盤側錄資訊等,開發者在暗網進行廣告宣傳,表明提供付費的訂閱服務,價格相當低廉(1個月20美元、3個月45美元、終生授權120美元)。

研究人員認為,這種低價的作案工具降低新手駭客攻擊門檻,他們也看到買家客製化的ExelaStealer檔案,攻擊者大多利用PDF檔案做為散布此惡意程式的誘餌。

【漏洞與修補】

iLeakage攻擊手法可從Safari瀏覽器竊取蘋果用戶的密碼、電子郵件

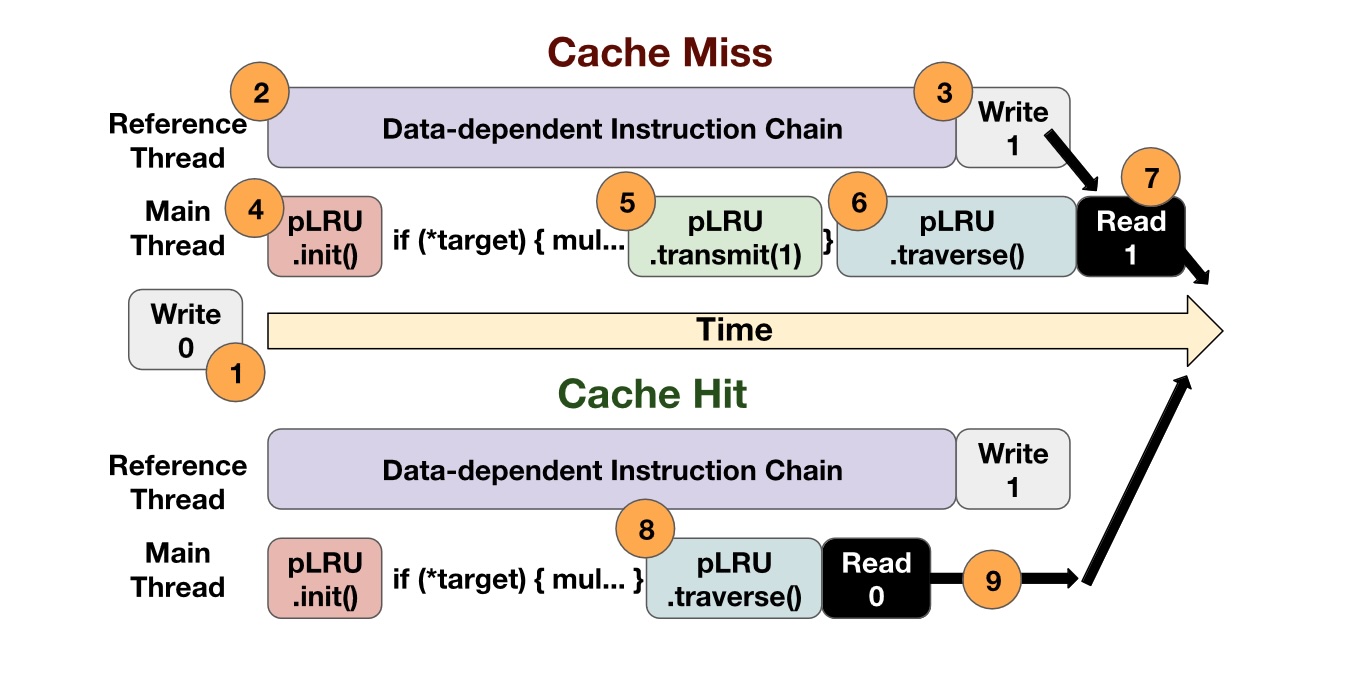

美國喬治亞理工學院、密西根大學、德國波鴻魯爾大學的研究人員聯手,針對採用蘋果自製Arm處理器的裝置,揭露從中運用推測執行(Speculative Execution)漏洞進行旁路攻擊的手法iLeakage,攻擊者只要透過搭載WebKit排版引擎的瀏覽器,就有機會從採用A系列處理器的iOS、iPadOS裝置,以及採用M系列處理器的Mac電腦,洩露用戶的機密資料。

美國喬治亞理工學院、密西根大學、德國波鴻魯爾大學的研究人員聯手,針對採用蘋果自製Arm處理器的裝置,揭露從中運用推測執行(Speculative Execution)漏洞進行旁路攻擊的手法iLeakage,攻擊者只要透過搭載WebKit排版引擎的瀏覽器,就有機會從採用A系列處理器的iOS、iPadOS裝置,以及採用M系列處理器的Mac電腦,洩露用戶的機密資料。

攻擊者先誘導使用者存取惡意網站,利用惡意JavaScript指令碼及WebAssembly程式,讀取所有瀏覽器分頁處理的各種機密資料。研究人員展示在Mac電腦透過Safari入侵受害者的Instagram,以及使用者在iPad、透過Safari登入的Google帳號,取得Gmail信件內容,同時,他們也在平板電腦上,展示另一個相當駭人的攻擊手法:透過Chrome復原YouTube影片觀看記錄。

研究人員在去年9月通報上述漏洞,蘋果在macOS Ventura 13.0開始提供相關緩解措施,但該功能預設關閉,所幸目前尚未出現遭到利用的跡象。對此,蘋果對科技新聞網站Ars Technica透露,後續將透過軟體更新予以修補。

資料來源

1. https://ileakage.com/

2. https://ileakage.com/files/ileakage.pdf

3. https://arstechnica.com/security/2023/10/hackers-can-force-ios-and-macos-browsers-to-divulge-passwords-and-a-whole-lot-more/

F5針對BIG-IP重大漏洞CVE-2023-46747提出警告,呼籲IT人員儘速套用更新程式

10月26日資安業者F5發布資安通告,表示旗下的應用交付控制器系統BIG-IP存在重大漏洞CVE-2023-46747,這項漏洞存在於組態設定公用程式,攻擊者可在未通過身分驗證的情況下,透過管理連接埠或是IP位址,存取BIG-IP系統並執行任意系統層級的命令,CVSS風險評分為9.8,影響所有版本的BIG-IP系統,呼籲IT人員應儘速套用更新程式。此外,該公司強調,此漏洞僅影響控制儀表板,資料儀表板不受影響。

發現該漏洞的資安業者Praetorian透露,這項漏洞與去年公布的另一個漏洞CVE-2022-26377相關,涉及請求走私(Request Smuggling),該公司預告將在數日後揭露進一步資料。

資料來源

1. https://my.f5.com/manage/s/article/K000137368

2. https://www.praetorian.com/blog/refresh-compromising-f5-big-ip-with-request-smuggling-cve-2023-46747/

研究人員公布Citrix NetScaler重大漏洞Citrix Bleed的概念性驗證攻擊程式碼

10月10日Citrix修補旗下NetScaler系統的重大漏洞CVE-2023-4966(CVSS風險評分為9.4),一週後資安業者Mandiant曾提出警告,表示該漏洞已在8月被用於攻擊行動,而這個禮拜有研究人員透露更多細節。

資安業者Assetnote比對Citrix提供的更新程式,察覺約有50個功能函式出現更動,而這當中有部分的功能在產生回應過程裡面,會執行額外的邊界檢查,並在OpenID組態的JSON酬載加入特定字串,而有可能在回傳指定功能導致記憶體緩衝區溢位讀取的情況,因此找到利用漏洞的方法。他們也透過影片展示概念性驗證攻擊(PoC),並將這項漏洞命名為Citrix Bleed。

同日,Shadowserver基金會提出警告,在上述的漏洞細節及PoC程式碼公布之後,他們隨即看到嘗試利用該漏洞的情況瞬間增加。

資料來源

1. https://www.assetnote.io/resources/research/citrix-bleed-leaking-session-tokens-with-cve-2023-4966

2. https://twitter.com/Shadowserver/status/1717024004488442269

研究人員揭露SoftEther VPN、文書處理軟體一太郎漏洞

思科旗下的威脅情報團隊Talos近期發布資安公告,被揭露漏洞的產品包括:VPN應用程式SoftEther VPN、日本文書處理軟體一太郎、Peplink Surf路由器,弱點總數為17個。

其中,有9個是存在於SoftEther VPN,最嚴重的是CVE-2023-27395,有可能導致記憶體堆疊的緩衝區溢位,而使得攻擊者能夠執行任意程式碼,CVSS風險評分為9.0。其餘的漏洞可分成兩種類型,有4個能用於中間人攻擊(MitM),另外4個則是會導致軟體當機,使得VPN系統出現無法正常服務的狀態。

而對於一太郎的部分,研究人員總共發現4個漏洞,攻擊者可引誘使用者開啟惡意檔案來觸發這些漏洞,進而在受害電腦執行任意程式碼。而在Peplink Surf路由器的部分,研究人員找到3個跨網站指令碼(XSS)漏洞,以及3個指令注入漏洞。

【資安產業動態】

微軟近期宣布推出了AI漏洞懸賞專案,並公布對於生成式AI的抓漏項目,現在Google也打算跟進。10月26日Google宣布,他們對於AI漏洞懸賞計畫的範圍,將納入生成式AI,同時該公司對於抓漏類別和獎勵標準也提出說明。

Google將漏洞懸賞的類型規畫為提示攻擊(Prompt Attacks)、訓練資料截取(Training Data Extraction)、操縱模型(Manipulating Models)、對抗性擾動(Adversarial Perturbation),以及模型竊取。此外,影響模型的行為或輸出,重建或截取包含敏感資訊的訓練資料,或是可竊取模型權重與結構等關鍵資訊的安全漏洞,都在獎勵之列。特別一提的是,該公司也針對生成式AI新增相關抓漏項目。

資料來源

1. https://blog.google/technology/safety-security/google-ai-security-expansion/

2. https://security.googleblog.com/2023/10/googles-reward-criteria-for-reporting.html

【資安防禦措施】

美國網路安全暨基礎設施安全局(CISA)、衛生及公共服務部(HHS)、衛生部門協調委員會(HSCC)聯手,針對醫療產業發布線上工具,協助IT人員改善資安,目前這套工具包含下列三種資源:

(一)、CISA提供的網路安全健康檢查服務,利用漏洞掃描幫助組織減少攻擊面;

(二)、HHS列出醫療產業網路安全最佳實作,當中提及如何強化網路安全韌性;

(三)、HHS與HSCC合作發布網路安全框架導入指引,協助組織評估、提升網路安全韌性的能力,並提供將網路安全、資訊安全、風險管理進行串連的建議。

【其他新聞】

駭客組織0ktapus持續從事檔案加密及破壞,向受害者進行勒索

惡意軟體StripedFly利用EternalBlue漏洞,感染百萬臺電腦

近期資安日報

【10月26日】 研究人員揭露熱門網站服務的OAuth漏洞,攻擊者可架設另一個網頁服務來挾持用戶的登入資料

熱門新聞

2024-05-19

2024-05-20

2024-05-18

2024-05-17

2024-05-17