最近幾年連網汽車安全議題受重視,在今年8月於美國拉斯維加斯舉行的DEF CON大會上,Car Hacking Village的CTF搶旗競賽亦成主要焦點,現場也特別布置了一臺改裝過的Tesla汽車,讓參賽者在挑戰題目時可以增加體驗。(圖片來源/DEF CON Conference)

【10月13日新增Block Harbor說明】隨著連網汽車、自駕車與新能源車的蓬勃發展,車聯網安全已是這幾年資安界特別關注的焦點,不只強調從開發就要做到安全,亦舉辦挖掘車輛漏洞的競賽,提升汽車資安整體防護。

例如全球知名的Pwn2Own漏洞研究競賽,在2019年首度新增汽車類別,促進更多與連網汽車有關的安全研究,明年2024,這一項目甚至變得能夠獨立舉辦,要在東京舉辦第一屆Pwn2Own Automotive汽車駭客大賽。

另一方面,為了應對這樣的新興資安領域,也有增進資安人員研究汽車資安知識的競賽。在今年8月舉行的國際資安大會DEF CON上,除了眾所周知的技術演講、DEF CON CTF競賽,以及各式各樣的Village活動(通常是特定社群、組織所主辦的工作坊),吸引對該領域或主題感興趣的資安人員參與及交流,當中也有這方面的活動與競賽──Car Hacking Village CTF(CHV CTF)。

兩汽車駭客競賽有何差異?

關於VicOne這家公司,是趨勢科技2022年新打造的電動車資安子公司,主要提供車連網資安解決方案,最近2023年9月,他們在日本成立全球企業總部,營運據點涵蓋日本、臺灣、德國、美國、韓國與印度。

Car Hacking Village CTF競賽與Pwn2Own競賽有何差異?臺灣資安界相當熟悉、目前任職VicOne汽車網路威脅研究實驗室副總裁的張裕敏表示,前者出題經過精心設計,可幫助大家了解熟悉駭客技術,後者是真正挖掘出現實車輛的漏洞,挑戰者可以藉此機會獲得相當高額的獎金。

細部而言,我們可從兩大面向,來瞭解這兩項競賽的不同。

首先,從競賽目的來看,以CTF(Capture the Flag)競賽而言,就是以獲得Flag為主要目的,因此競賽中會設計很多題目,並將Flag放進題目中,所以一定有解答。而且,這些題目都是經過特殊設計,目的是希望幫助大家熟悉駭客技術,以及怎麼用這些駭客技術。

至於Pwn2Own的車輛類別競賽,競賽主要目的是希望真的找出實際產品沒發現的漏洞,有助於車廠補強車輛安全性。

第二,由於競賽的難度不同,因此獎金與參賽者族群也都有很大差異。以Car Hacking Village CTF而言,獎勵多半是ㄧ些硬體裝置,好一點可能有電動腳踏車,參賽族群會比較廣泛;Pwn2Own汽車類別競賽的獎金則超過100萬美元,曾送出一臺Tesla汽車,不過參賽者全部專業汽車資安研究人員。

俗話說,想要學會走路,先要學會怎麼爬。綜觀上述說明,想要研究真實世界的車聯網安全,總是先要具備汽車領域方面的知識,而CTF競賽是方式之一,幫助探討各種汽車相關攻擊手法的興趣,促進相關知識與技術的接觸。

車用環境與設備需求不同,汽車CTF競賽仍具難度

對於Car Hacking Village CTF的競賽方式,我們不免感到好奇,這場CTF競賽是否很多人參加?VicOne的成績如何?拿到的題目內容會是什麼樣子?以及對於競賽的觀察?

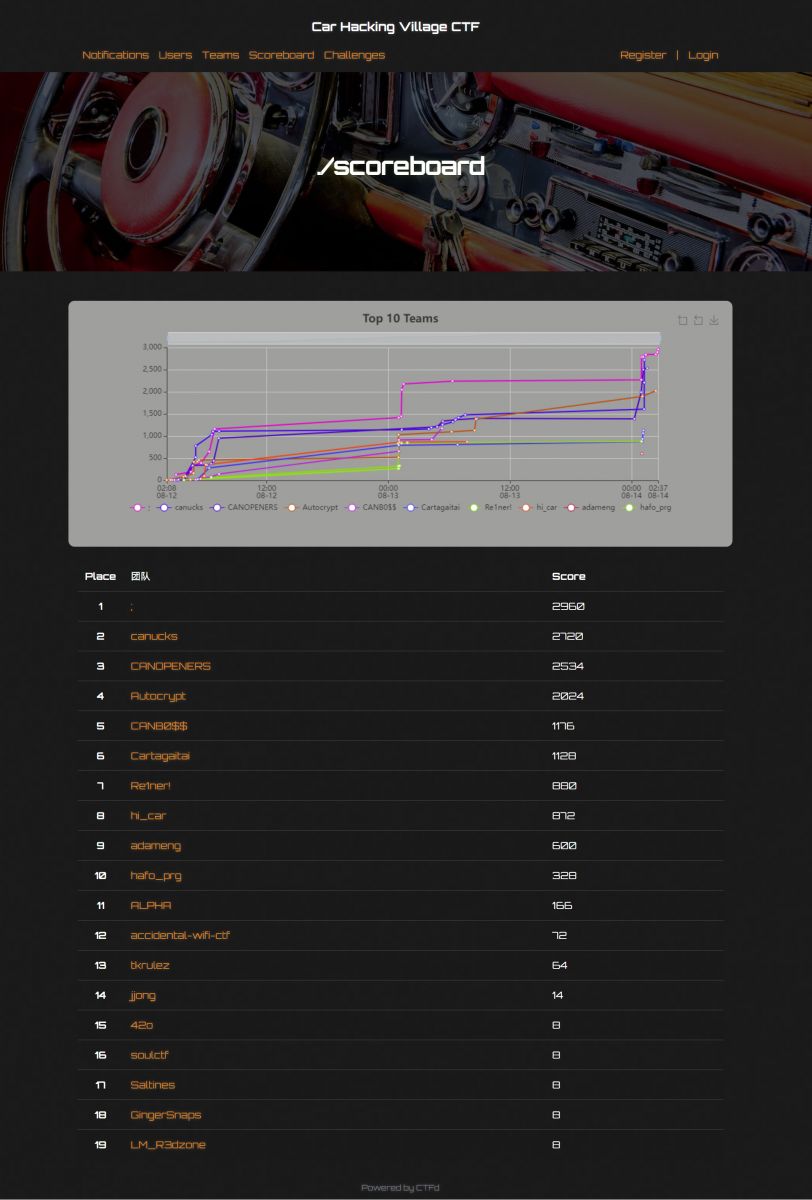

具體而言,今年這場活動50支隊伍參賽,CTF題目共有23題,第一名團隊解開了21題,獲得了2,960分,其團隊名稱是「;」。VicOne所加入的團隊「canucks」,則以2,720分獲得第二名。

張裕敏表示,其實參賽隊伍的能力差距很大,50隊中只有19隊拿到分數,其他31隊的得分為0。原因在於,這樣的競賽沒有報名限制,也歡迎在場的學生與業餘者前來挑戰,從挑戰中來接觸車輛安全的研究。

基本上,本次競賽名列前茅的隊伍,都是專業的團隊,甚至有些團隊所攜帶的設備,可能高達好幾百萬臺幣,他直言,若是沒有這些設備的幫助,其實這場CTF競賽很難玩得起來。

以VicOne的團隊「canucks」而言,報名11人,實際有6人下場挑戰,當中1人是來自VicOne的捷克資安研究人員,5人是來自VicOne今年投資的一家底特律公司Block Harbor。因此不難看出,Block Harbor的成員是他們這隊的重要關鍵。(編按:成立於2014年的美國汽車網路安全公司Block Harbor,該公司亞太營運總監江子良對於參與這項CTF競賽有更清楚的闡釋,Block Harbor自2019年就持續自行組隊參與CHV CTF,今年VicOne成為該公司新的眾多投資者之一,因此今年Block Harbor開始與VicOne合作參賽)

從上述說明我們可以看出,Car Hacking Village CTF的參與形式,並不像臺灣較熟知的世界駭客大賽DEF CON CTF,賽前與賽中的準備門檻較高,參賽者並非只要打開電腦就能競技。

實際Car Hacking的CTF競賽是什麼樣貌?VicOne汽車網路威脅研究實驗室研究員李奇霖表示,會場多張桌子上擺放許多裝置,現場甚至設置一臺經過修改的Tesla汽車,讓挑戰者作答某些題目時能體驗效果。

基本上,這裡的CTF題目分成兩大部分,包括資訊攻防類型與裝置互動類型。簡單來說,一部分是坐在位子上就能處理,一部分的題目是分散的,要到每張桌子上的裝置去找。

例如,其中一道題目令李奇霖印象深刻,其內容是針對可裝在汽車上的藍牙胎壓偵測器。這道題目的挑戰在於,該裝置裡面的韌體已被惡意竄改,因此首先需要先找出裝置的位置。

這時,如果一般用手機開藍牙搜尋,並預期這個胎壓偵測器應該在輪胎附近,是搜尋不到這個裝置的,因為該裝置的藍牙訊號已被加料混淆,因此無法藉由藍牙訊號的強度資訊,也就是距離訊號,來找出這個胎壓偵測器。

事實上,該裝置除了可以偵測胎內的胎壓與溫度,其本質也是一個無線電訊號裝置,當中也包含了MCU晶片、韌體等。因此,這時將可透過一臺頻譜分析儀來發現這個裝置。只是,這個頻譜分析儀需要自己攜帶,或是從周邊的展出供應商去借。

而這題的第二部分,就是從無線電訊號中的資料,去檢查出了什麼狀況。此時會再提示如何存取該裝置,連接方式並非藍牙,而是透過其他的協定(Protocol),檢視其傳遞的資訊,然後就是找到不正常的訊號中所包含的一段Flag訊息,也就是成功找出這道題目的答案。

李奇霖也指出,其實這次CTF有幾道題目,都是圍繞在無線電訊號。其他還有像是,一家銷售車用介面硬體與Debug工具的廠商,他們所出的一道題目,是可以使用該廠商的設備來解題。畢竟,所有參賽者不一定帶著很齊全的設備。

VicOne展示自製測試小工具,支援CAN Bus與無線電

除了CTF搶旗競賽,在Car Hacking Village的場邊活動中,許多供應商也在現場設攤相互交流,VicOne的臺灣資安研究人員也展示他們打造的小工具。

畢竟,要探討與研究汽車相關攻擊,也需要有對應環境的工具與設備。這就如同前幾年我們關注OT安全研究,大家會重視Testbed環境的建立,以及可分析OT相關協定的工具。

張裕敏表示,他們為了參加今年DEF CON,就打造了一個便於汽車測試的工具,讓喜歡的參與者能夠帶回去,或用於現場CTF解題。

這個小工具有何特殊之處?基本上,他們從主機板開始設計,外殼也是用3D列印而成,設計時考量的重點在於成本低且實用,便宜是指都是挑選容易買到的零件來組成,實用是指讓研究人員面對汽車上的通訊介面,可以不用買特殊裝置去轉接,因為這個簡化的小工具同時具有CAN Bus與無線電雙介面,能協助測試人員可以分析封包、發送測試封包,當中也具備Wi-Fi模組,因此能夠接在汽車上遠端測試。張裕敏指出,要做汽車測試的研究人員,普遍要買很多不同設備,這樣的簡化小工具,相當受到歡迎,也因此被索取一空。

在今年8月DEF CON大會的Car Hacking Village活動上,除了舉辦CTF競賽,多家廠商也在場邊設攤交流,趨勢科技旗下電動車資安子公司VicOne也不例外。他們展示了一款自製的汽車測試用小工具,具有CAN Bus與無線電雙介面,讓喜歡的參與者能夠索取,或用於現場CTF解題。(攝影/羅正漢)

在今年DEF CON 31大會上,Car Hacking Village的CTF競賽(CHV CTF)吸引50隊參與,Block Harbor與VicOne所組團隊「canucks」以2,720分獲得第二名。

從今年DEF CON 31大會的活動內容來看,包含數十項演講、競賽、展示實驗室、付費培訓、派對及聚會與活動,以及Village活動。

繼續閱讀:研究車聯網安全,懂資安也要懂機電控制知識

熱門新聞

2024-04-29

2024-04-29

2024-04-28

2024-04-29

2024-04-26

2024-04-26

2024-04-27