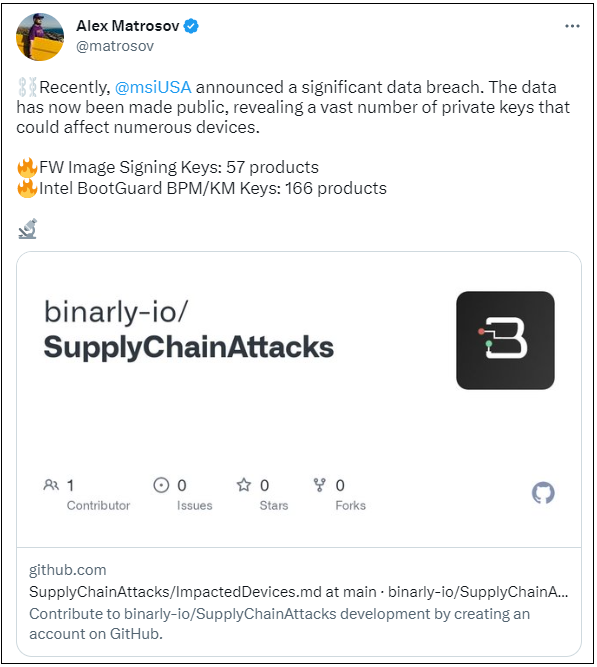

韌體供應鏈安全廠商Binarly執行長Alex Matrosov分析微星遭外洩的資料時發現,當中包含英特爾開機程序防護技術Boot Guard的簽章金鑰。

4月微星(MSI)遭到勒索軟體組織Money Message入侵、並公開竊取的公司資料。研究人員發現,在此事件中英特爾開機防護技術Boot Guard金鑰也被公開,可能影響上百種微星及其他業者產品。

上個月名為Money Message的勒索軟體駭客組織宣稱駭入微星,竊得原始碼、BIOS韌體檔案、金鑰等內部檔案,微星於4月7日證實部分資訊系統遭到網路攻擊。而約一周後,疑似未收到贖金的駭客公布了微星美國分公司3個資料庫,共528 GB資料,當中包含該公司主機板使用韌體的原始程式碼。

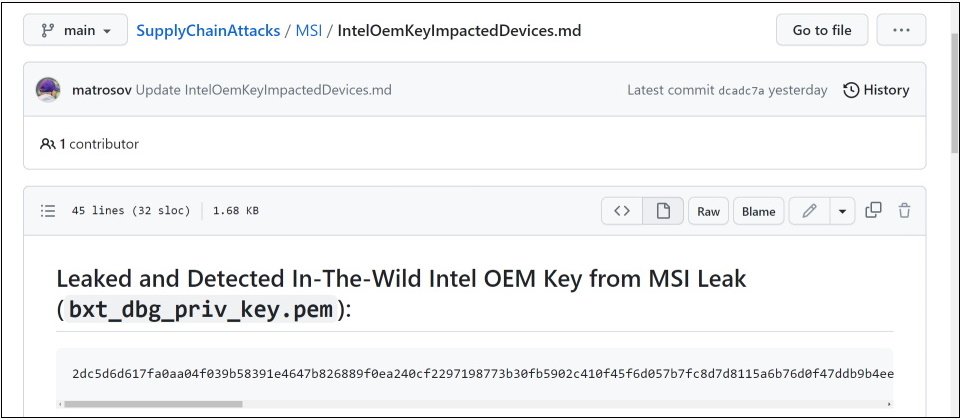

韌體供應鏈安全廠商Binarly執行長暨研究員Alex Matrosov分析外洩的資料時發現,當中包含英特爾開機程序防護技術Boot Guard的簽章金鑰。Boot Guard是英特爾提供保護UEFI BIOS遭非法竄改,透過載入經修改的韌體以繞過Secure Boot防護的技術。在執行時,電腦每次啟動時,Intel晶片中的Boot Guard會檢查載入的韌體模組是否為經過英特爾或PC製造商簽章的合法韌體。

Matrosov發現外洩的資料包含57項微星產品的簽章私鑰,以及影響116項MSI產品的Intel Boot Guard BPM/KM金鑰。他表示,此次影響十分重大,因影響的業者還包括聯想、Supermicro等業者。此外,根據他列出受Intel私鑰外洩影響OEM名單,包括HP、聯想、Star Labs、CompuLabs以及建碁(Aopen)的產品。

研究人員對《Bleeping Computer》表示,外洩的金鑰將使部分MSI產品的Boot Guard保護失效,這些產品包含使用11代Tiger Lake、12代Adler Lake及13th Raptor Lake的Intel CPU的產品。

但他指出,不只是微星,英特爾整個生態圈都受這次事件影響,因為其韌體映像檔簽章金鑰若外洩能讓攻擊者製作惡意韌體更新,透過微星更新工具遞送給用戶。

英特爾對媒體說正在調查此事。但該公司表示,這些Boot Guard OEM金鑰是由系統製造商產生,並非英特爾的簽章金鑰。

微星尚未對此做出評論。

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22