作者 IBM資深技術顧問洪國富

就價值而言,到底是資料平臺較高,或是資訊安全產品較高?在回答這個問題前,讓我們先回顧在資訊安全與資料等兩個領域的收購案。

首先,在資訊安全產品方面的收購案,我們可以看到,無論是EMC收購RSA Security(21億美元)、IBM購併ISS(13億美元)與Guardium(2.25億美元),以及HP收購了Fortify與ArcSight(15億美元)、VMware收購AirWatch(15.4億美元),或者是趨勢科技收購TippinhPoint(3億美元),收購金額多落在20億美元以內,唯有賽門鐵克,在今年6月,以天價45億美元收購BlueCoat。

反觀資料平臺的收購案,IBM花了20億美元購買一家專門提供天氣資訊的公司The Weather Company,微軟則是以262億美元收購商業社交網路平臺Linkedln,所花費的金額高得嚇人。至於Facebook,產值更是高達3,300億美元,但應該沒有公司能具備這個財力購買。

從這幾個收購案可以清楚看到,資料才是王道,企業最有價值的就是擁有的數據資料。

因此,資料如果外洩,不但意味著企業競爭力的流失,將面對刑罰的規範,還可能導致企業聲譽受損,所造成的損失,往往是無法預估與彌補的。

資料平臺的保護,需要新作法

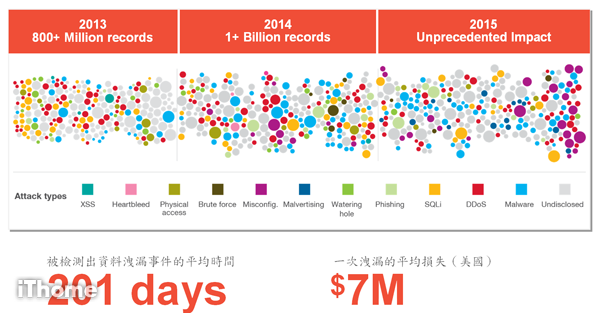

讓我們看看另外一份統計資料。根據IBM X-Force研究開發團隊公布的報告,幾乎每天都有機密或敏感資料外洩,惡意份子開始透過多種進階且持續性的攻擊手法入侵組織,以及數不清的機敏資料,在神不知鬼不覺的狀況下被竊取,更重要的是,有更多的攻擊是沒有被揭露與發現。

而且,該份研究也顯示,多數的惡意程式(觸發後)只要在幾分鐘內,就可以完成攻擊,但是,組織或企業至少需要200天以上的時間,才有辦法發現系統環境遭到惡意入侵,結果,完全無法有效預防。

而且,除了上述所提的「外患」,我們恐怕還有「內憂」要擔心。

根據去年一項調查結果報告顯示,約48%的受訪對象表示,公司內部曾發生員工洩漏或竊取公司機密的狀況;65%以上的受訪對象,擔心內部員工會蓄意破壞公司重要文件、洩漏產品價格,甚至是使用不合法或非公司允許的軟體,而影響公司營運。

但是,很多公司本身並沒有因應這些問題,而採用嶄新、有效的方式,進行防堵,仍繼續使用傳統的方式,管理這些狀況。

因此,我想建議企業在打造資訊安全防禦機制時,特別關注以下幾點,確保安全防禦機制的功效與可用性:

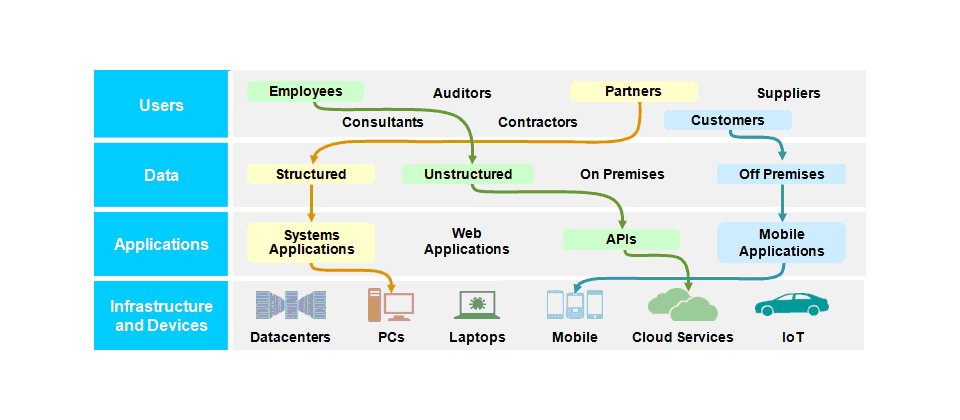

● 機敏資料是無所不在的,從企業內部的資料庫、應用服務、網路到終端裝置,都存有不同型式的機敏資料。其次,因應業務型態的不同,有些企業的機敏資料,是存在於外部環境的,此時,第三方的合作夥伴可否提供資料安全防護,也扮演極為關鍵的角色。

● 多重的數據資料存取方式,使得資料外洩管道非常多元,如惡意人士可以透過滲透企業與夥伴的郵件內容,來散布惡意程式等。面對不斷推陳出新的IT技術,固然讓我們可以更便捷地存取所需要的資訊,但我們在接納此新技術的同時,應該考量此新技術是否已具備了完善的安全防護機制。

● 內部威脅往往大於外部入侵,建議企業透過數位權限生命週期管理,強化資訊安全防護能力。舉例來說,當員工換部門或離職時,企業應該即時修改系統權限,除此之外,對於資料庫與伺服器等資訊軟硬體設備的帳號與密碼,企業也需要定期檢視及更新。

● 超乎想像的資料外洩事件不斷發生,例如:美國人事管理局,傳出外洩2,150萬筆個人資料;已婚男女交友網站Ashley Madison,發生3,600萬名用戶資料遭竊;全美第二大醫療保險業者Anthem,因資料庫遭攻擊,而外洩了8,000萬名員工與顧客資料;以及Linkedln的資料外洩事件,近來擴大至要求近億名用戶重設帳密等等。

這幾年來,資安事件數量節節高漲,根據IBM X-Force研究開發團隊公布的報告,2013年是8億件以上,2014年成長到10億件以上,值得注意的是,檢測出資料洩漏事件的平均時間是201天,以美國而言,一次洩漏的平均損失是7百萬美元。圖片來源/IBM資深技術顧問洪國富

從資料庫安全延伸至全面性的資料安全,進而與智慧安全監控平臺整合

儘管數據資料的存放地點極多元,包含資料庫、檔案系統、終端電腦、雲端等,但是,在這些位置當中,存放在資料庫裡的結構化資料,絕對是企業的核心資產。

例如,銀行的帳務系統、製造業的企業資源管理系統(ERP),以及醫療照護的醫療資訊系統(HIS)等等。因此,當組織或企業在規畫整體資訊安全防禦的機制時,絕對不能輕忽資料庫防護這一項工作。

除此之外,由於存放在檔案系統的非結構化資料,以及電子郵件信箱裡的半結構化資料當中,也有不少機敏資料,再加上這些資料的存取方式,相對多元且簡便,有心人士可以很快且輕鬆地破壞或竊取這些資料。

因此,當企業在規畫資料保護機制時,應該從資料庫監控的部分,進一步擴展,涵蓋到應用系統、檔案系統、資料倉儲、雲端環境,以及所有會產生巨量資料的環境,如此一來,才能達到全面的資料安全。

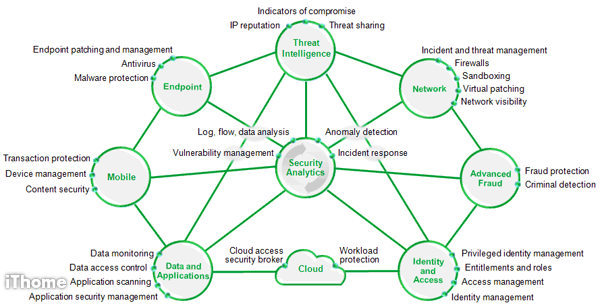

在此同時,當面對複合式的進階持續性攻擊,對於資料安全防護體系,以及其他牽涉到企業資訊安全的各個節點,我們必須將相互整合並進行相互關聯,以打造智慧安全監控平臺,真正能有效防護企業機敏資料。

而透過這個智慧安全監控平臺,企業可以將發生在不同節點的事件,很快地串連在一起,判別是否為確切的威脅。

舉例來說,經由網路及應用系統安全所定義出某一來源位置或帳號,若是被發現是有惡意的,此時,組織或企業可透過智慧安全監控平臺發動指令,讓資料安全工具將這些來源位址或帳號,定義為黑名單,避免演變成他人進一步存取機敏資料的可能性。

而當我們能真正落實這樣的事先防範措施,也才能避免資料外洩的事件一再地發生。

事實上,整合即時的威脅情報是很重要的一環,我們都期望企業所建置的資訊安全平臺,是對所有的威脅都能達到免疫的效果,而不受侵害。

這概念就像是人體的免疫系統,當我們施打流感疫苗(取得即時的威脅情報)後,對於某些病毒而言,即具有一定期間的免疫效果。

目前來看,安全威脅無所不在,攻擊手法層出不窮、攻擊頻率高達每天、甚至是隨時,對於身處於如此環境下的企業來說,唯有將被揭露的弱點與惡意程式,以更快、更好的方式通報給智慧安全監控平臺,才能夠有效縮短偵測時間,以及阻擋可能發生的攻擊行為。

因應核心資產的優先順序,企業可串連終端裝置、應用服務、網路、雲端等內部與外部節點,打造可有效防禦安全威脅的智慧安全監控平臺。圖片來源/IBM資深技術顧問洪國富

從安全監控到威脅分析

資料的存取行為監控與稽核已是基本合規要項,如果要在上面發現一些異常行為,如外部攻擊、高權限用戶不當存取等,通常需要人工介入的方式,才能清楚定義。

所以,基於資料存取活動監控之上,再納入風險評估及威脅偵測,才是更主動的作法。

因此,為了大幅提升安全預警與防護能力,資料安全平臺應該具備自動辨識異常資料存取行為,以及提供資料平臺漏洞評估與安全建議等智慧分析功能。

為了發揮資料安全平臺的最大成效,相關的IT系統當中,是否具備以下功能,變得非常重要:

● 自動探索並分類機密資料

了解企業的關鍵資產所在,並發現法規遵循風險。其實,資料的保護並不應無限上綱,而造成日常作業的困擾,也不需耗費鉅資、漫無目標地,對所有資料進行安全管控。

● 以單一的部署和管理方式,來滿足所有資料平臺安全的需求

先前提到除了結構化的資料庫外,應該擴及其他資料平臺,如大數據(Big Data)、檔案系統、雲端環境等,均納入管理。

此時如果無法以單一的解決方案去滿足這些異質資料環境,勢必會增加管理者的負擔與工作效率。

● 提供圖形化介面,並具有快速查詢功能

透過圖形化介面,甚至是系統能提供更高階的威脅視圖,可以使管理人員更容易來建構這些偵蒐案件,並確認是否有異常行為,即時做對應調整。

● 威脅診斷功能

透過掃描、診斷與檢測各式威脅的作法,預測企業可能面臨的安全威脅的樣式,例如驗證資料隱碼攻擊,或可能發生的惡意預儲程序等等。

就以往的作法來看,可能是透過工具本身定期去更新攻擊特徵碼,但這樣的作法,僅能偵測那些已知的惡意行為,對於新型態的攻擊行為,就會無法被定義,因此我們需要用許多更好的方法,以便檢測出這些複雜的攻擊。

例如,用惡意行為樣態的比對,而非特徵碼;以及,使用更多智慧型的安全檢視方法,如統計分析(時間序列)、資料採礦、風險預測等,在許多看似正常的使用者行為中,找出一些可疑的蛛絲馬跡。

這也是我們看到許多安全管理者所面臨的關鍵障礙所在。若仰賴傳統的人工檢視,已無法解決,甚至不知道從哪裡開始尋找問題。

總的來說,隨著安全攻擊從帶有惡作劇或炫技性質的手法,改變成有組織的商業化行為,單純以防火牆或防毒軟體,進行防禦的孤島式安全機制,已不敷使用。

當然,當惡意份子以進階技術,發動長期潛伏、且不易被發現的滲透攻擊,這也沒有辦法阻擋。

因此,建議企業及早採取行動,打造一個可以保護關鍵資產的資料安全監控與分析平臺,確保企業的安全防護能力,使其不會因為內部員工與客戶、夥伴、供應商等外部單位互動,而喪失功效。

作者 IBM資深技術顧問洪國富

專欄作者

熱門新聞

2025-12-24

2025-12-26

2025-12-26

2025-12-26

2025-12-29

2025-12-26

2025-12-26