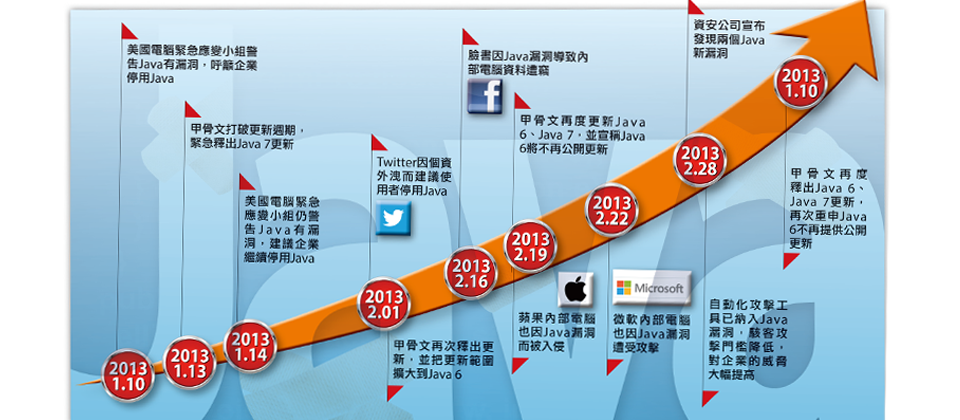

早在2012年12月美國國土安全部轄下的美國電腦緊急應變小組US-CERT就發布警告,宣布Java 7有重大安全性漏洞,雖然甲骨文緊急釋出Java 7更新,US-CERT仍再次呼籲使用者關閉瀏覽器上的Java,並且表示在甲骨文公司推出穩定Java版本前,應繼續停用瀏覽器上的Java功能。US-CERT也強調,盡量不要在瀏覽器上執行Java應用程式。隨後,蘋果公司也關閉了Safari瀏覽器執行Java 7的功能,直到2013年2月1日,甲骨文才又釋出另一版Java 7更新。

Java爆發嚴重漏洞,臉書蘋果微軟皆受駭

然而,這次更新並未將漏洞完全補好,更新過後不久,受駭消息便開始接連爆出。先是臉書安全長Joe Sullivan對外宣布,內部工程師因造訪了遭駭的行動應用程式開發網站而成為受害者。即使這些工程師的電腦上都已將Java更新至當前的最新版,也安裝了最新版的防毒軟體,駭客仍成功在其電腦內安裝惡意軟體,竊取了位於工程師筆電上的部分資料。臉書安全部門隨即啟動調查,修復了受駭系統,對此,臉書的法律部門也已展開相關行動。

緊接著臉書,蘋果公司也宣布內部員工電腦遭駭。蘋果指出,駭客經由瀏覽器上的惡意Java Applet入侵內部電腦,駭客同樣是從一個程式開發網站進行攻擊。被入侵的電腦已經立刻被隔離於公司網路,蘋果也表示,OS X的使用者如果超過35天未使用Java,則會自動關閉Java功能,此外蘋果也針對Java釋出了新版的惡意程式移除工具供使用者下載。

甚至連微軟也在隨後證實了內部電腦遭受駭客入侵。信賴運算安全部門總經理Matt Thomlinson表示,一部分Mac業務部門的電腦,遭受與臉書和蘋果同類的攻擊,而目前並沒有客戶資料遭竊的跡象。此外,日前Twitter在內部電腦被駭並導致用戶資料外洩後,也建議使用者參照US-CERT的建議關閉瀏覽器中的Java程式,這也讓外界把這舉動直接聯想至Java漏洞問題。

即使這些跨國企業都布署了完整的資安系統,然而面對這波零時差漏洞(尚無更新可解決的漏洞),仍然束手無策,相繼受駭。而面對這一連串災情,甲骨文於2013年2月19日再次釋出了Java 7更新。

但事情並未就此結束,緊接著2月的更新,Security Explorations公司執行長Adam Gowdiak對外公布兩個新問題(Java 7被發現到的第54、55號問題),藉由這兩個問題,駭客仍能成功繞過Java安全沙箱,對使用者資料進行竊取、破壞。他向甲骨文提交這兩個問題的相關影響與技術報告,但為避免被駭客知悉問題內容並加以利用,他並未對外揭露新問題的細節。

然而針對這項報告,甲骨文公司僅承認55號問題為「安全性弱點」,而將54號問題視為「可允許行為」。甲骨文發表聲明後,Adam Gowdiak隨即表示不同意此項說法,並宣稱若甲骨文堅持立場,他將把問題細節公諸於世,而甲骨文也承諾願意繼續調查。

然而,這個漏洞已被納入了自動化攻擊工具,資安公司FireEye就發現已有駭客利用RAT(Remote Access Trojan)這種攻擊方式,對使用者電腦進行入侵。RAT是讓使用者在不經意的情況下執行特定指令(如隱含在Java Applet中的惡意程式碼),於受駭電腦內植入後門,讓入侵者得以用管理者權限監控螢幕、網路攝影機、存取硬碟上資料、甚至以受駭電腦為基地散播病毒。McRAT這套自動化攻擊工具使駭客攻擊門檻降低,也使得企業受害的風險大為增高。

甲骨文則在2013年3月4日緊急釋出了另一版Java 7更新。但另一方面,由於Java 6的使用者比例仍然很高,甲骨文在每次更新Java 7的同時,也被迫要對Java 6進行修補、更新。雖然甲骨文先前表示Java 6在第41版已是最後一版更新,然而這一連串嚴重漏洞,卻迫使甲骨文在3月4日再次釋出Java 6更新。

而甲骨文也表示,這將是Java 6的最後一版更新,並建議Java 6的使用者升級至Java 7。這代表了甲骨文對於日後Java 6的漏洞,將不再公開釋出更新檔。

對於甲骨文不斷修補Java,聖藍科技研發技術長王建興表示,安全性的考量是程式開發者最易產生的盲點,因此常需多次修補、測試,才能逐漸封死目前已被駭客熟知的攻擊途徑。因此,即使目前最新版Java並未傳出災情,並不表示已完全排除了風險。

員工上網瀏覽行為,是企業面對Java漏洞防護重點

對於Java漏洞,也有數家以Java作為內部平臺的企業,開始調整Java的採用策略。臺北港貨櫃碼頭資訊部協理劉煥榮表示,目前內部採用Java 6,雖有計畫更新至Java 7,但由於這一連串漏洞,打算等Java 7更穩定之後,才會考慮升級採用。而已更新至Java 7的神通資訊科技,其資訊服務研發處處長趙元瀚表示,已計畫降低對Java單一開發環境的依賴比重,轉採用JavaScript等網頁技術。

但另一方面,也有企業並不擔憂。凌通科技經理周賢良表示,公司內部Java版本並未升級,僅使用Java 6,而由於公司業務以B2B為主,系統皆要求較高的安全等級,因此影響較小。義大醫院資訊部副理莊博昭表示,義大醫院Java版本停留在較舊的1.4版,網頁應用在醫院內的應用需求也不高,因此也暫無更新必要。

Java漏洞引發企業的擔心,而重新檢視內部平臺的Java使用現況,然而,這其中存在著迷思。王建興指出,這一連串漏洞是發生在Java Applet,而非本地端或伺服器端的Java應用程式。因此企業防護重點,應放在前端電腦的上網行為管控。而包括已升級至Java 7的企業,或是停留在舊版Java的企業,甚至是完全不使用Java做內部平臺的企業,只要員工有上網行為,都可能因瀏覽到惡意網站而受駭。

駭客利用Java 7動態語言特性,繞過Java沙箱進行攻擊

首先要認清的是,只有安裝了Java SE 7(Standard Edition 7)的使用者,才會受到漏洞影響。當使用者不慎瀏覽到含有惡意Java Applet網頁,駭客就有機會藉由Java Applet內的惡意程式碼,入侵使用者電腦。由於Java 7納入了動態語言特性,讓帶有惡意的Java Applet可以繞過Java安全沙箱,在不經使用者允許的狀況下執行,駭客能以不同使用者的權限,竊取他得以存取的資料,例如以管理者身分,來存取電腦內的所有資料。

由於使用者對於來路不明的執行檔,一般較有警覺,不會任意執行,但是Java Applet則不同。許多瀏覽器在執行Java Applet前即使有跳出詢問視窗,使用者也可能因缺乏自覺,或確信自己瀏覽的是安全的網頁,而不加思考就允許執行。正是使用者的網路使用習慣,讓駭客能在Java Applet中嵌入惡意程式碼,入侵使用者電腦。

而其他類型的Java應用,如用於手機或行動裝置上的Java ME(Micro Edition)、企業級應用的Java EE(Enterprise Edition)、Java 6以前的舊版程式,以及用於呈現網頁動態功能的JavaScript,都不受這波漏洞影響。

此外,企業必須特別注意的是,並非只有以Java開發內部平臺的企業才會遭受影響,任何企業內部的員工,只要有上網行為,都可能因造訪到惡意網頁而成為駭客攻擊目標。藉由感染一臺端點電腦,駭客可以接著入侵內部網路,並存取企業內部的敏感資料,造成企業重大損失。

任何企業都有受駭風險

由於Java漏洞影響了所有上網的使用者,因此不管企業是否以Java建置內部平臺,都可能因其員工的上網行為而成為攻擊目標,因此,任何企業都曝露於Java漏洞的威脅。對此,李日貴建議,企業應開啟防毒軟體的釣魚網站防護機制及防火牆,普奇科技資深工程師蔡昀廷也指出,企業應保持Java版本的即時更新。

但另一方面,王建興表示,由於這波Java漏洞是屬於零時差漏洞,就算企業都有即時升級Java版本,仍不代表排除了風險,蔡昀廷則認為,Java 7的漏洞是因為語言本身的變革,產生的結構性問題,因此未來可能仍可能有漏洞產生。趨勢科技臺灣區技術總監戴燊也認為,不論是Java、Flash或其他企業應用,來自駭客的攻擊都不會有停止的一天,因此企業應及早建置完整的資安系統、同時加強對員工資安教育的宣導,才能逐漸建立對抗資安威脅的能力。

Java Applet有漏洞,Java及JavaScript這次沒有

這波Java漏洞只存在於Java Applet,Java本地端應用程式與Java伺服器應用程式都不受影響。Java Applet是Java於瀏覽器上執行的Java小程式,主要用來呈現網頁動態效果。由於Java Applet會下載程式碼到使用者電腦內執行,具有較高危險性,因此會放在一個「沙盒」內執行,不讓惡意程式碼破壞沙盒外的使用者電腦。然而藉由這次Java漏洞,駭客得以設法繞開沙盒,直接在使用者電腦上執行惡意程式碼,進行破壞,因此這次漏洞只影響在網頁上執行的Java Applet。

相關報導請參考「Java還安全嗎?」

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22