儲存系統早已成為資安威脅的攻擊目標,因而資安防護也已成為當前儲存設備必須面對的主要課題之一。這也讓我們在近年的臺灣資安大會中,見到越來越多儲存廠商的身影,顯示儲存業界對於資安議題的重視。

日前舉行的2023年臺灣資安大會中,我們也見到許多國內外儲存廠商參展,其中一些廠商展出了搭配儲存應用的資安解決方案,如Dell、NetApp、群暉(Synology)、Arrosoft等,另一些廠商則是以純儲存產品供應商的角色,搭配其他廠商組成解決方案參展,如Seagate以自身EXOS儲存陣列搭配Arrosoft產品構成備份與災難備援解決方案,還有一些廠商則是改網通設備供應商的身分參與,而未以儲存產品為展出的核心,如威聯通(QNAP)。

以資料為核心的資料保護

多數資安產品都是從存取路徑與存取行為的監控著手,來保護用戶環境,主要聚焦於威脅的預防,以及危害發生時的即時處理。儲存廠商則採取了不同的路線,從資料的保全與復原方面著手,來為用戶提供應對資安威脅的手段。

我們在去年(2022)的臺灣資安大會中,便見到了這樣的趨勢,參展儲存廠商如Dell、NetApp、Pure Storage與Cohesity等,都強調了以備份、快照、異地備援等功能為基礎,再結合Air-Gap實體隔離、一寫多讀(Write Once Read Many,WORM)與不可變儲存(Immutable storage)等技術,提供安全的資料複本保全手段,以便在資安危害發生時,幫助用戶將應用環境迅速回復到可用狀態,藉此構成資安防護的最後一道防線。

而在今年的資安大會中,參展的儲存廠商除了延續去年的基調,同樣強調基於資料複本保全的防護手段外,還強調了在備份儲存與系統管理層級結合異常偵測等功能,提供更有效率的還原手段,並更完整地涵蓋整個儲存系統的防護。

強調可用性的備份應用新概念

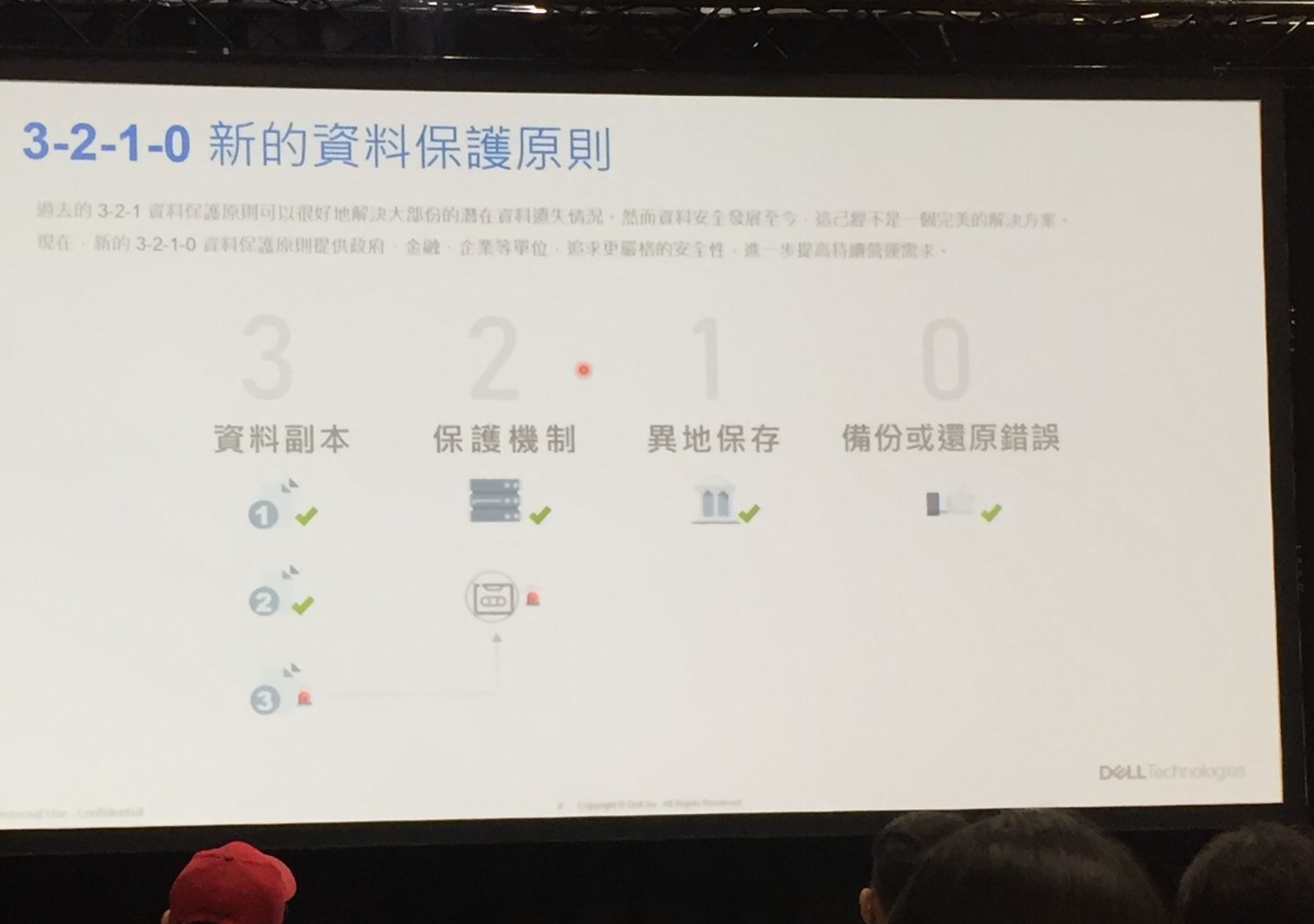

傳統的備份3-2-1原則,已不足以因應勒索軟體的威脅,除了講求備份複本的數量、備份機制外,還要確保備份複本的可用性,確保需要還原時能夠成功,這便是Dell在今年資安大會中提出的備份3-2-1-0新概念。

照片來源:Dell

結合異常偵測,提供更有效率的備份複本應用

藉由結合離線備份與WORM技術,便能提供阻絕病毒傳播與感染複本資料的手段,從而能為用戶提供用於還原的「安全複本」。

但是在實務上,僅僅只是結合離線備份與WORM,還不足以保證複本的「可用性」。資料很可能在來源端就已受到感染,因而寫入複本環境的備份複本,連帶也已受到感染,雖然在WORM技術的鎖定下,即便備份複本已受到感染,其中的勒索軟體也無法發作,但這些受感染的複本,已不能將用戶環境回復到正常狀態,失去了可用性。

理論上,只要用戶保存的備份還原點夠多,便能從中找出未受感染的複本還原點,然而問題在於,若用戶只是依賴試誤來找出可用的還原點,將十分缺乏效率,無法達到及時還原的目標。

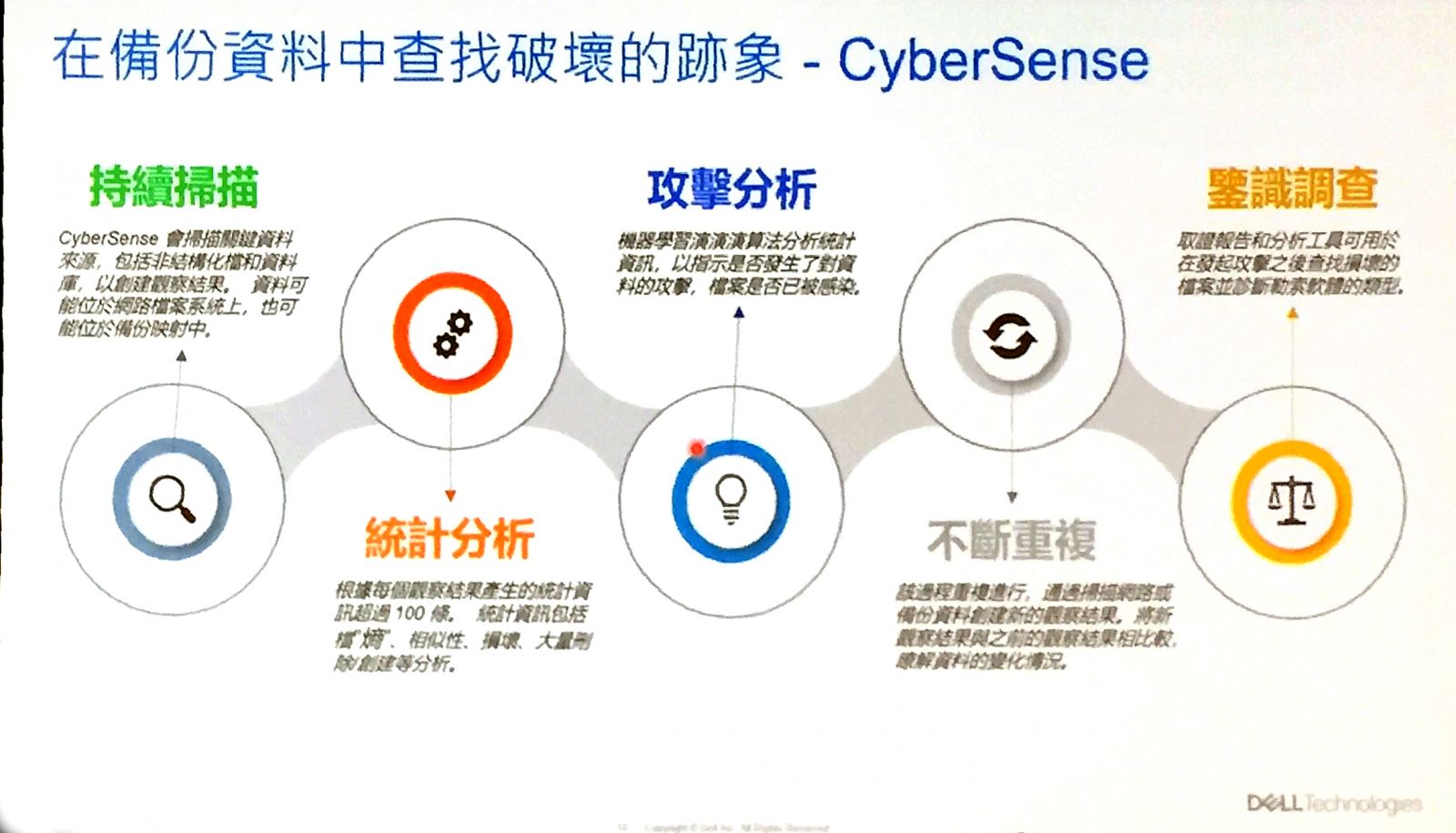

解決辦法便是結合威脅與異常偵測功能,幫助確認備份複本的可用性。我們在去年資安大會中,便見到Dell強調他們CyberRecovery資料避風港解決方案這方面的功能,可定期掃描與偵測備份複本,排除受到感染的備份複本,確保備份複本的可用性。

而在今年資安大會中,我們見到多儲存廠商也都在產品中結合了威脅與異常偵測功能,例如Arrosoft(傲索科技)的AirGap離線備份系統與BaaS備份代管服務,都含有提供異常偵測與威脅分析的資料健檢、即時偵測與異常警報功能。

追隨威脅變化、持續更新的異常偵測手段

為備份應用結合威脅與異常偵測,原則上便能確保備份複本的可用性,但這有一個前提——異常偵測功能確實能發現威脅,因而我們的疑慮便在於,儲存產品中的偵測功能,是否足以面對勒索軟體等資安威脅的迅速進化。

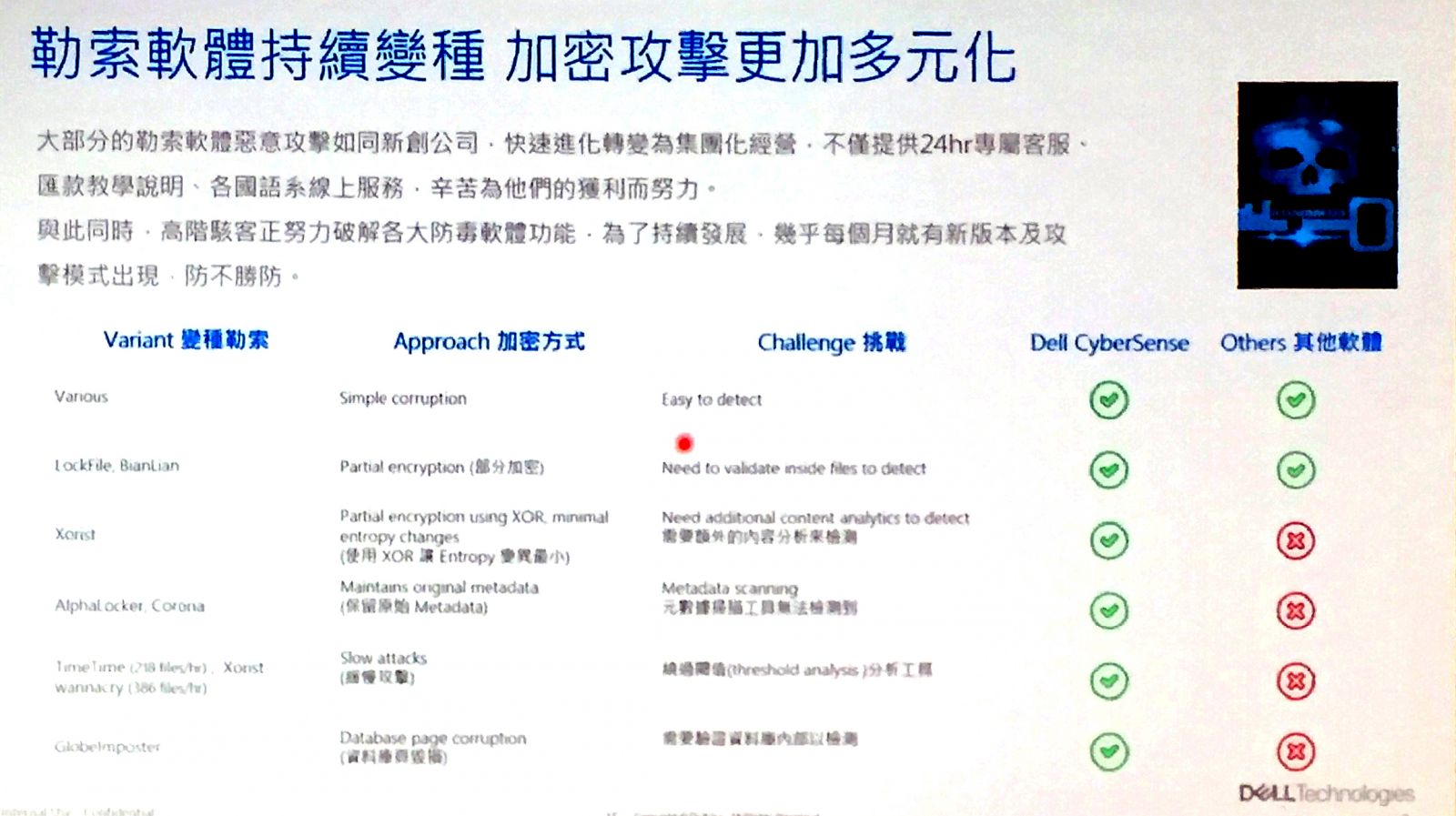

Dell在今年資安大會中便指出,隨著勒索軟體持續變種,資料加密攻擊的手段已更為多樣化,當前已出現一些可以繞過既有偵測與分析方式的加密手段,例如透過XOR運算減少資料熵值(Entropy)的變異程度,以及緩慢攻擊(Slow Attacks)、資料庫頁面毀損(Database Page Corruption)等方式。

因而偵測與分析技術也須隨之進化,才能因應這些變種的威脅,例如Dell便宣稱CyberRecovery資料避風港解決方案中,結合了資料熵值檢測與機器學習等技術,可因應勒索軟體威脅的變化。我們相信其他儲存廠商也必須採取類似的作法,才能維持威脅偵測功能的有效性。

更主動的儲存威脅防護

今年資安大會中,我們不僅見到威脅與異常偵測功能在備份儲存應用中的擴展,還見到更多樣化、更主動的應用型態。

在備份應用中結合威脅與異常偵測服務,是在「事後」排除已受感染的複本,屬於被動的資料保護應用。而NetApp則在搭配ONTAP儲存平臺的勒索軟體解決方案中,結合了基於機器學習的異常偵測與快照功能,提供「事件發生當下」的「主動」的複本防護機制。

ONTAP平臺的用戶可以利用ONTAP Security軟體功能中的ONTAP Onbox ML功能,分析檔案的異常使用狀況,用戶需先啟動學習模式(Learning Mode),NetApp要求學習時間至少7天,建議是30天,讓系統能完整掌握用戶日常存取行為。

接著當ONTAP Onbox偵測到系統出現異常時,便會立即觸發快照,保存當下資料的複本。NetApp認為,藉此不僅能提供「主動防守」的效果,還能結合自動化的快照鎖定功能,也就是防竄改的不可變快照,避免感染的擴大。

在NetApp之外,近來也陸續有一線儲存大廠,提供了搭配雲端管理平臺,來為用戶端儲存設備提供異常操作監控服務,不過只能提供異常警示而已,還沒有像NetApp ONTAP Onbox般可與快照功能連動運作,提供即時的資料保護對應能力。

NetApp對ONTAP平臺這套結合了威脅偵測與不可變快照的勒索軟體保護機制,十分具有信心,日前還推出遭勒索軟體攻擊時恢復快照資料的保證,若用戶無法藉此還原資料,NetApp將提供補償。

儲存安全防護應用的新階段

其實早在十多年前,就有少數廠商提出了結合病毒掃描的備份應用架構(如CA),不過並未形成普遍趨勢,資安與儲存被視為兩種不同的應用面向,在備份應用中整合威脅偵測,只被視為一種加值應用,而非必備。

到了勒索軟體威脅肆虐的今日,我們從這2年資安大會中可以發現,備份應用整合威脅與異常偵測,已逐漸被視為當前備份解決方案中不可或缺的關鍵環節。更進一步,除了備份應用以外,威脅與異常偵測功也已開始被整合在通用性儲存平臺中,提供日常儲存操作的監控。

不過以我們的觀察,威脅與異常偵測功能在通用儲存平臺上的普及程度,恐怕會與在備份應用中的普及程度,有著很大的落差。在通用儲存環境中整合威脅偵測,將面臨與備份環境中完全不同層次的挑戰。

備份屬於週期性作業,所以盡可以在備份窗口以外時間執行資料掃瞄與檢測作業,而不會影響到備份作業的執行。但通用儲存平臺必須持續應對存取要求,考慮到通用儲存平臺原本的I/O處理負擔,要在用戶本地端儲存設備控制器上,運行基於AI、機器學習的威脅偵測功能,恐怕是不太現實的,較可行的做法,是結合雲端平臺,將威脅偵測與異常狀況分析、學習等負載,轉移到雲端平臺上執行,本地端設備只須將操作日誌與運作參數等資料上傳雲端即可。

但這也意味著,只有一定規模與技術能力的儲存廠商,才能能力提供這類雲端平臺,進而透過雲端來提供與通用儲存平臺結合的威脅偵測能力。

備份結合威脅偵測開始普及

以Dell的CyberRecovery資料避風港解決方案為代表,有越來越多廠商在備份應用中結合威脅與異常偵測功能,以排除受到感染的複本,確保備份複本的可用性。

圖片來源:Dell

偵測能力須隨威脅而進化

隨著勒索軟體變種,已出現了可繞過偵測的新型手法,因而儲存系統的威脅偵測方式也須同步進化,才能因應威脅的變化。

圖片來源:Dell

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22