內容遞送網路及分散式域名服務供應商CloudFlare在周一(2/10)受到大規模的分散式阻斷服務(DDoS)攻擊,並宣稱這次規模大過歐洲反垃圾郵件組織Spamhaus在去年3月所受到的攻擊,創下DDoS攻擊的新紀錄。

在去年遭受阻斷式服務攻擊的Spamhaus也是CloudFlare的客戶,當時攻擊的尖峰流量為300Gbps,差點癱瘓歐洲網路。CloudFlare執行長Matthew Prince本周一在Twitter上指出,他們正遭受NTP(Network Time Protocol)類型的阻斷式服務攻擊,規模大過於Spamhaus。

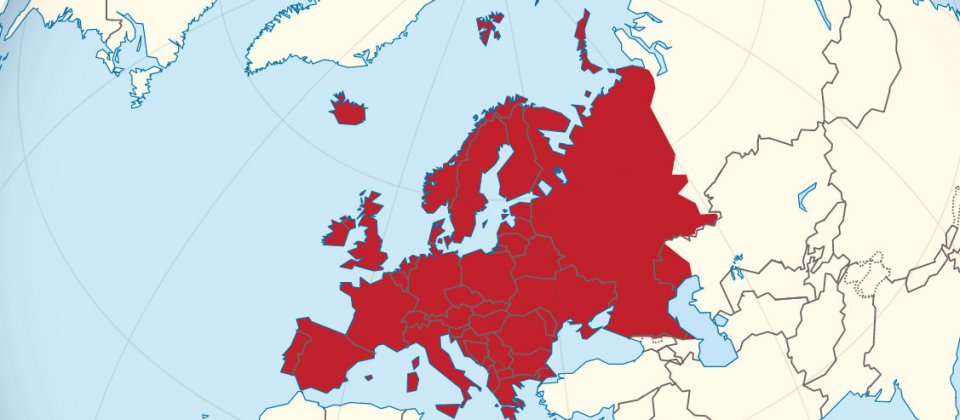

根據Matthew的貼文,這次攻擊流量約400Gbps以上,且影響最大的地區在歐洲。不過媒體引用一家法國代管業者表示,攻擊峰值為350Gbps。

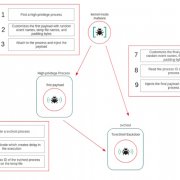

NTP類型的阻斷式服務攻擊技術與DNS類型的攻擊相仿,都是一種只要以簡單的小小要求就能造成系統龐大回應的UDP(User Datagram Protocol)類型協定。只是前者所利用的是網路時間協定。駭客以偽造的IP位址並透過受害者的電腦傳送封包到網路上具即時回覆功能的伺服器上,由於IP位址是假的,造成伺服器持續不斷傳送資料予受害者。這會產生兩種效果,一是很難追蹤實際的攻擊來源,二是當利用很多網路伺服器時,受害者可能會被來自全球伺服器的資料量淹沒,更嚴重的是,駭客即使只傳送小的假冒封包,也能引發伺服器的大量回應。

此次遭受攻擊的同樣是CloudFlare的客戶,但CloudFlare並未公布客戶名稱,僅說該客戶連續兩小時受到400Gbps流量的轟炸,進而拖慢了整個歐洲的網路流量。

美國電腦緊急應變小組(US-CERT)今年也曾警告,特定UDP類型的協議已成為潛在的攻擊媒介。UDP為一非連線式服務,傳訊的主機間不必建立工作階段,也不需保證或是認可傳輸,亦不會針對資料進行排序,它傳輸快速,可支援點對點及單點對多點的通訊,包括DNS、NTP或BitTorrent都屬於UDP。

US-CERT指出,若駭客將許多UDP封包的位址都設為同一個,那麼當網路上的伺服器在回應這些封包時,就會形成反射性的阻斷式服務攻擊(Reflected Denial of Service Attack)。傳統的DoS攻擊是駭客直接將大量封包傳給受害者,現在則是藉由小封包就能創造數百倍的頻寬攻擊流量,因而亦被稱為放大攻擊(Amplification Attack)。(編譯/陳曉莉)

熱門新聞

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31