Cisco(思科)的網路安全產品中,最廣為人知的就是PIX防火牆系列,但純粹防火牆已經難以阻擋網路上接踵而來的攻擊,因此在2006年後,思科推出新產品Adaptive Security Applicance(簡稱ASA)系列取而代之。

Cisco(思科)的網路安全產品中,最廣為人知的就是PIX防火牆系列,但純粹防火牆已經難以阻擋網路上接踵而來的攻擊,因此在2006年後,思科推出新產品Adaptive Security Applicance(簡稱ASA)系列取而代之。

此系列為整合型網路安全設備,功能包含防火牆、IPS、網頁過濾、防毒、DHCP伺服器、NAT與IPsec/SSL VPN等功能。除本機所具備的網路及安全功能外,還可以額外加裝安全模組,目前有AIP(進階掃瞄與防禦)、CSC(內容安全與控制)及擴充4GbE埠等3種不同擴充模組,管理者可視需求增加更多的安全防禦功能,或提高傳輸效能,而不必另行添購獨立設備。

網頁與專用管理程式兼具

管理者可透過Console端、網頁及專用管理軟體控制ASA,Console端採用的是純文字介面模式,能夠提供的資訊量與可讀性較低,並且還要記憶各項指令,使用上較麻煩,就連原廠說明書也建議最好能使用網頁或專用管理程式。

ASA的管理較為嚴謹,除了管理埠之外,其他網路埠都預設不得登入管理介面,設定上略為不便,但可避免因權限過於鬆散導致安全漏洞產生。在連接設備後,會看到網頁上有3個選項,管理者可以下載並安裝ASDM(Adaptive Security Device Manager,自適應設備管理員)專用管理軟體,或是以Java方式開啟管理頁面。而無論是ASDM或是網頁方式管理,所看到的操作介面都是相同的,可降低使用者的學習門檻。

ASDM管理介面的分類選項與過去PIX的配置方式大異其趣,由上而下依序分為介面、安全政策、NAT、VPN、CSD(Cisco Secure Desktop,思科安全桌面)管理者、路由、共通物件與設定選項等8大類,不過在初始設定設備時,只需要由最上面的介面選項開始,一步步依據排列順序設定下來,就可以很快且清楚的完成。

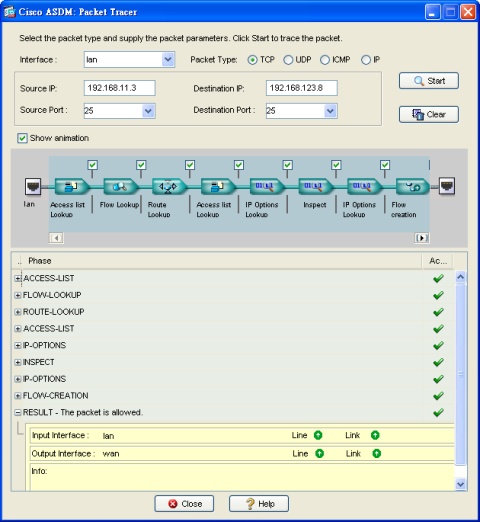

在ADSM中,我們看到有項較為特別的功能,稱為封包追蹤器(Packet Tracer),此功能可以預先檢測所設定的網路連線、NAT及安全政策是否正確,只需要輸入來源與目的地IP位址及所採用的網路服務埠,封包追蹤器就會逐一檢查封包流經的路徑及對應的安全政策。這項功能除了以動畫方式呈現檢查步驟外,也會在畫面下方顯示各個階段及檢查結果,可以讓管理人員在實際導入前,先行檢測各項設定是否正確,檢查網路連線問題時也更容易。

要讓後端網路上的設備受到ASA保護,在設定上也相當容易,只要前3項步驟設定完成,後方設備就能夠連接上網際網路。但那只是開始,其他包含內容過濾、AAA認證、VPN連線及CSD等項目,還是需要一定的經驗或教育訓練才能設定完備。

如要與後端身分認證機制整合,就必須要先定義認證伺服器。ASA支援RADIUS、TACACS+、NT Domain、SDI、Kerberos、LDAP與HTTP表單等認證機制,藉此集中管理使用者的權限。

|

|

| 封包追蹤器可以協助管理人員在實際導入前檢查網路與政策設定是否正確,在檢查網路連線障礙時也更加方便。 |

提供CSD個人端軟體,加強VPN遠端連線安全性

由於ASA是具備SSL VPN功能的UTM設備,在建立安全通道時所採用的是Java連接器,個人端電腦並不需要預先安裝JRE(java Runtime Environment),設備會自動協助使用者安裝,不需要另行至Sun(昇陽)網站下載。透過Java連接器,也能讓使用者存取非Web應用服務,提升存取效能。

雖然透過SSL VPN連線,本身就具有一定安全性,但是個人端電腦是否能避免機密資料外洩,卻不是一般使用者能夠檢查的。因此在ASA軟體7.1版之後,加入了CSD功能,能夠增加SSL VPN連線時的安全性。

CSD是一個在個人端電腦上執行的程式,目前可在Windows、Windows CE、Mac與Linux等平臺運作。在Windows CE、Mac與Linux平臺上,CSD能防護的部分較少,僅有網頁瀏覽、檔案存取及連接埠轉向等功能。

而在Windows平臺上,CSD就提供相當多安全防護機制,如群組原則、監控鍵盤側錄程式或檔案加密等項目,並且還提供主機檢測功能,可依據公司政策規範,檢查個人端電腦是否有防毒程式、防間諜軟體程式或個人防火牆,甚至是作業系統版本都可列入檢查項目中,並可在整個SSL VPN連線結束後,清除過程中所有快取與暫存檔案,就算使用公用電腦連線回公司也可安心。

此外,ASA也支援Zone Labs完整性檢測,能夠與Zone Labs Integrity伺服器連線,在使用VPN時,可進一步確保個人端電腦的安全性。

|

|

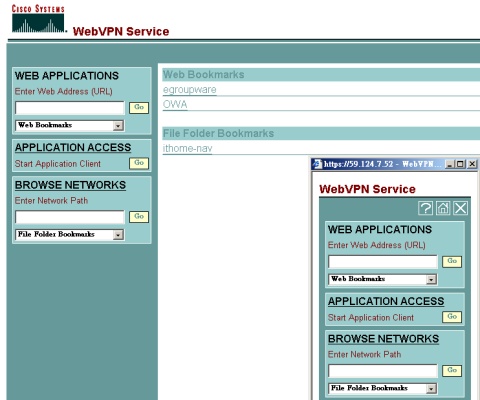

| 使用者使用SSL VPN功能時,除了預設的伺服器連線之外,也可以自行輸入欲連接的伺服器,使用上有彈性。 |

既使改變網路架構,也不會影響原有安全政策

ASA的實體網路架構設定與政策設定是互不干擾的,政策設定直接採用各連接埠的定義名稱,與實際IP位址或連線方式無關。不論我們要修改IP位址或是切換連接埠,只要原有安全政策規範沒有改變,我們都不需要修改,即可直接套用。將網路實體層與政策邏輯層切割的方式,雖然第一次設定時較為繁瑣,但日後各項維護工作就變的很輕鬆,也是目前各種網路設備相當普遍的作法。

ASA的VPN選項有Site-to-Site VPN、Remote Access VPN與Web VPN等3種,因為區分得相當仔細,設定時稍不留意就容易設錯項目。ASDM上的說明也相當清楚,想要進一步調校ASA的管理者,就不需要背誦冗長的指令,也不必跑進機房連接文字管理介面了。

話雖如此,想要妥善調校ASA還是需要一番學習,以了解更精細的設定選項,俾使能發揮出最大的功效。

支援單一登入與自動登入功能

ASA支援單一登入與自動登入功能,後端網路若已經建置好能提供單一登入的伺服器,則能夠讓ASA連接該伺服器,如此一來使用者就不需要每登入一臺伺服器就需要輸入一次帳號/密碼。另外有些伺服器不方便開放太多帳號,則可以將那些帳號/密碼記錄在ASA上,並透過ASA自動登入該伺服器,使用者不會因此感覺到不便,在此同時這些伺服器本身的安全也受到保護了。

設備也支援主機檢查機制,可使用Zone Labs安全伺服器,規範內部網路上設備應有的權限與檢核項目,建置集中式的權限管控,同時管理多臺ASA與遠端連線用戶,檢核行動用戶的個人端電腦是否合乎企業安全規範,避免因為VPN安全通道而造成更危險的災難。

ASA的設定與管理可分為基本與進階兩部分,基本設定對一般管理者而言相當容易,不過進階選項則需要一定的教育訓練才能夠妥善規畫,並且設定選項不集中,習慣使用過去集中式分類的管理者會較不習慣。但以效能及功能而言,ASA能夠提供大多數管理人員對網路協定及安全防禦機制的要求,可確保網路整體安全。文⊙羅健豪

| Cisco ASA 5510 |

|

| 建議售價:129,000元

Cisco (02)8758-7100 |

|

| 處理器 | 1.6GHz |

| 記憶體/快閃記憶體 | 256MB/64MB |

| 網路埠數 | 5×10/100,1×管理埠 |

| 用戶數 | 無限制 |

| 防火牆傳輸效能 | 300Mbps |

| IPsec VPN效能 | (3DES) 170Mbps |

| 管理介面 | 網頁、專屬管理程式 |

| 安全防禦功能 | 防火牆、IPS、IPsec/SSL VPN、防毒 |

| 高可用性 | Active-Passive |

熱門新聞

2024-06-11

2024-06-12

2024-06-11

2024-06-13

2024-06-12

2024-06-12