有鑒於近年來分散式阻斷服務攻擊(DDoS)不論是在規模、頻率或複雜度上都逐年增高,使得許多網站都轉而尋求雲端安全服務公司(Cloud-based Security Provider,CBSP)的保護。然而,由美國國家科學基金會所贊助的一份學術研究報告卻發現,在所測試的1.78萬個受到CBSP保護的網站中,有高達71.5%比例的網站真實IP位址很容易就曝光。

報告指出,不需投資基礎設備、簡單的設定,再加上持續供應的保護服務等訴求,讓雲端安全服務吸引了大量的客戶,但相關機制卻含有一個重大的弱點,而讓整個防護服務完全仰賴隱藏代管網站的IP位址,然而卻有眾多的安全漏洞會洩露IP。

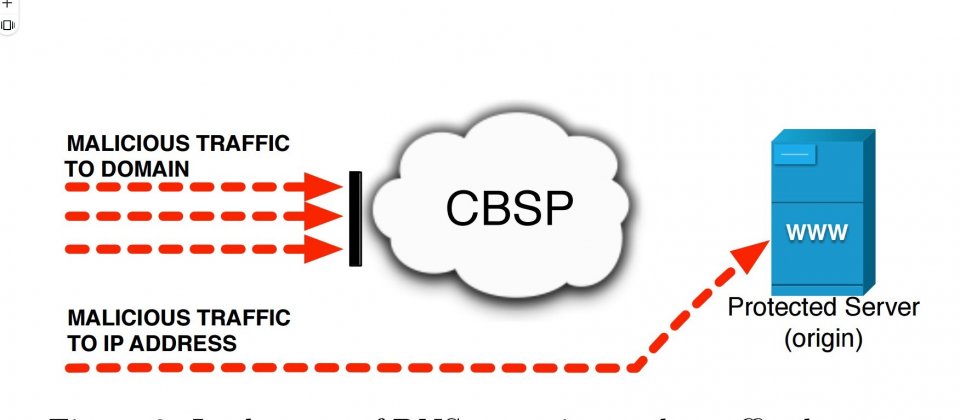

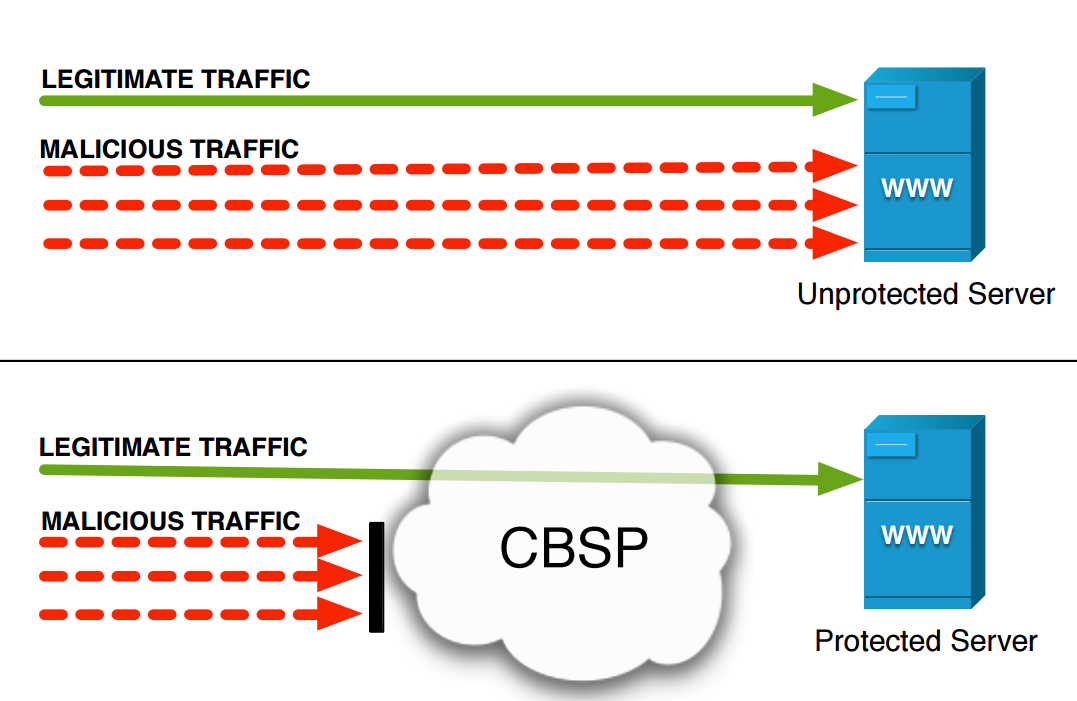

根據該報告,CBSP保護網站的作法通常是透過CBSP的網路把流量傳送至各個原始網站,以讓CBSP能夠事先偵測及處理惡意流量,避免讓這些流量觸及受保護網站的伺服器上,不過,CBSP一般不會購買專用的流量引導硬體設備,而是更改網域名稱的DNS設定,並利用CBSP的安全基礎設施來引導流量。

不過,駭客只要直接攻擊CBSP所代管網站的IP位址,就能規避上述作法,因此,藏匿這些網站的真實IP變得格外重要。

此一報告即是鎖定各種既有與新興的「原點揭露」(origin-exposing)攻擊手法來找出在CBSP保護下的網站伺服器的真實位址。研究人員於CloudPiercer中整合了8種攻擊手法,這是一個自動化的原點揭露工具,可用來找出網站的真實IP,他們測試了由五個知名CBSP所保護的17,877個網站,並成功找出其中71.5%網站的伺服器IP位址。

8種攻擊手法包括了子網域(Subdomains)、IP歷史(IP History)、DNS記錄(DNS records)、暫時DNS(Temporary DNS)、SSL憑證(SSL Certificates),敏感檔案(Sensitive files)、內容源頭(Origin in content)、PingBack與RefBack等。其中,利用前三種方式取得真實IP位址的比例最高,分別達到43.4%、40.5%與27.9%。

五大CBSP業者包括了CloudFlare、Incapsula、DOSarrest、Prolexic與Sucuri。研究人員也發現,透過Alexa流量排行榜找出的前100萬名網站中,就有4%使用上述業者所提供的安全服務。如果把範圍縮小到前1萬大網站,那麼採用CBSP的比例則提高到9%,顯示愈受歡迎的網站也愈注重雲端安全服務。

研究人員已在此報告出版前就將研究成果告知五大CBSP,以鼓勵他們採用更好的安全架構。另一方面,該報告也釋出CloudPiercer的免費服務,以讓網站能夠偵測及修復「原點揭露」相關漏洞。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12