Neohapsis的滲透測試工程師Mark Collao與Protiviti聯合總監Scott Erven在Derbycon 2015駭客會議上揭露,網路上有非常多可公開存取的醫療系統曝露在安全風險中,而且的確有駭客針對他們所設計的「蜜罐」(Honeypots)展開攻擊。

隨著愈來愈多的醫療裝置具備連網功能,這些醫療裝置的安全性也開始受到安全研究人員的關注。Collao與Erven利用專門搜尋連網裝置的Shodan搜尋引擎以及Google,並以健康、診所、醫院或MRI(核磁共震攝影)等關鍵字進行搜尋,找到了數千個可公開存取的醫療系統。

他們在某家大型醫療院所的伺服器上發現了6.8萬個醫療裝置的詳細資訊,包括裝置用途、主機名稱、所在位置,與所屬醫生,而且這只是其中之一。事實上他們找到了數百個醫療系統,若計算與這些系統連結的第三方系統,或是改用其他關鍵字,可透過網路存取的醫療系統總數可能達到數千。

這6.8萬個在網路上曝光的醫療裝置包含了麻醉器材、心臟病裝置、核子醫療裝置、注射系統、MRI掃描器、通訊裝置與照片存檔等。

研究人員指出,在充份了解某一醫療系統的地理位置、樓層分配、電話號碼、系統與醫療裝置的類型、員工姓名、所有醫療裝置的主機名稱之後,就能執行實體的攻擊、網釣攻擊、或是針對既有漏洞展開網路攻擊,例如他們找到某個醫療系統採用XP作業系統,而且內含MS08-067安全漏洞。

在針對GE Healthcare所生產的醫療裝置進行搜尋時,他們同時也研究了GE產品的公開文件,並發現即使裝置的型號不同,也經常使用同樣的預設密碼。

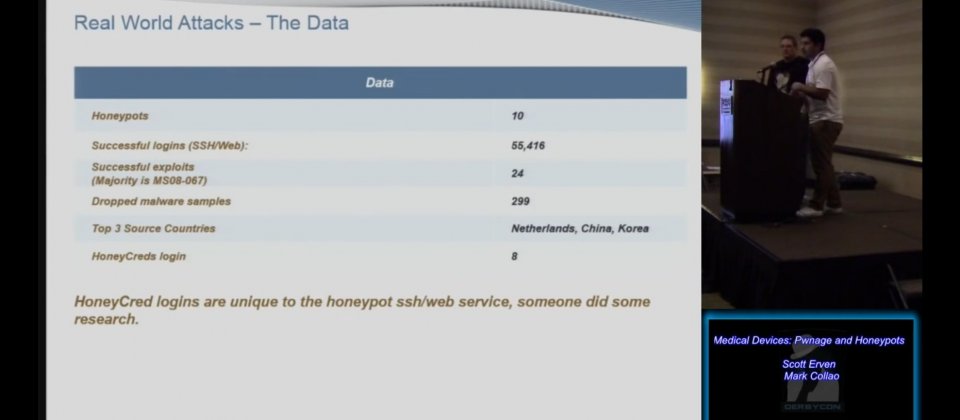

為了測試駭客是否對醫療裝置感興趣,這兩名安全研究人員也設計了10台偽裝成醫療系統的電腦,發現總計被成功登入55416次(包括SSH或web),並經歷299次的惡意程式攻擊,以及24次的漏洞攻擊。只是他們並不確定駭客是亂槍打鳥還是真的鎖定醫療系統。不過,研究人員警告,就算只是毫無目標的攻擊,醫療系統或醫療裝置肯定都非常容易受駭。

Collao與Erven強調,所有的軟體都有漏洞,連網則增加了被入侵的風險,基於軟體的連網醫療裝置當然是容易受駭的系統,而且醫療裝置的安全風險不僅攸關病人的隱私,也會對病人的生命安全造成威脅。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12