日前網路安全業者TrapX才警告,醫療裝置已成為駭客攻擊的主要目標。本周南阿拉巴馬大學的研究人員發表一份報告,說明如何成功攻陷iStan醫療假人,可遠端存取該模型的各種功能。

研究人員表示,醫療訓練裝置愈來愈仰賴科技技術,也帶來了新的安全漏洞問題。過去的醫療裝置研究通常鎖定個別裝置的安全漏洞以及與相關漏洞的技術細節,但此一報告探討的則是駭進醫療培訓人體模型的可行性,而其概念性驗證研究的結果即顯示這是可能發生的。

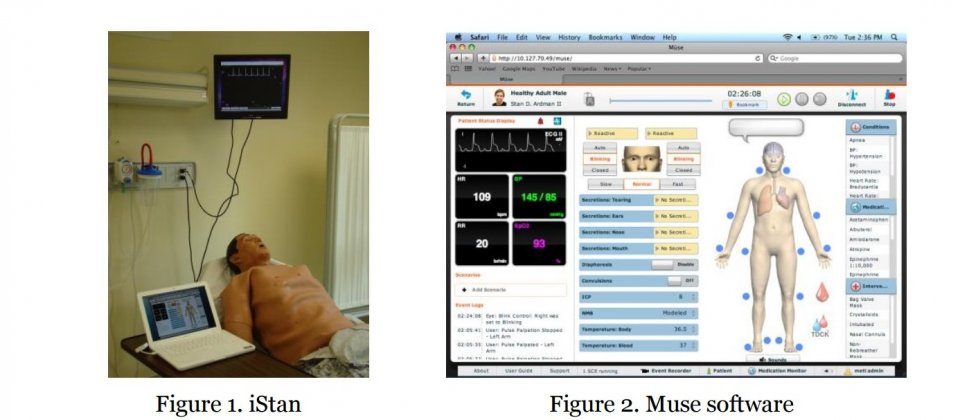

研究人員的攻擊目標是該所大學護理學院所使用的iStan醫療假人,這個模型有血液也有體液,還有血壓、心跳、呼吸、氣管與關節,並可透過Muse軟體來管理iStan,以模擬真實的病人狀態,用來協助學生學習。

在詳讀iStan文件與Muse軟體功能後,他們找出可用來執行暴力破解攻擊、阻斷服務攻擊,與安全控制攻擊的相關漏洞,且分別針對這些漏洞展開攻擊。

MotherBoard引述主導此一研究的Mike Jacobs表示,此一iStan醫療人體模型有一個心臟起搏器,所以他們得以遠端加速或變慢iStan的心跳,不只是起搏器,他們可以操控任何配置在iStan上的醫療裝置,並導致這位假人病患受傷或死亡。

這群研究人員攻擊的對象是作為教具的醫療人體模型及其系統,而非臨床使用的醫療裝置。研究人員表示,該報告的目的主要是為了評估是否擁有基本資訊技術與電腦科學背景的學生在短時間內就能成功入侵醫療裝置的漏洞,而答案是肯定的。

目前這篇報告尚未經過同儕審核(peer reviewed),但研究團隊認為,這顯示出未來醫生恐怕也要懂得如何在醫院處理駭客及網路攻擊的問題。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12