近日有兩名安全研究人員不約而同地揭露了防毒軟體產品的安全漏洞,一是安全研究人員Kristian Erik Hermansen宣稱他發現FireEye產品中的4個安全漏洞。二是Google的安全工程師Tavis Ormandy在Twitter上提及Kaspersky Lab產品的漏洞。

Hermansen先公布了FireEye核心產品中的一個零時差漏洞,詳述如何攻陷此一遠端檔案外洩漏洞,還說此一漏洞已存在超過18個月,將允許未授權的駭客遠端存取FireEye裝置內的檔案系統。

除了此一漏洞外,Hermansen說他還發現其他3個FireEye產品漏洞,其中一個漏洞可用來繞過登入機制,另兩個則屬於命令注射漏洞。Hermansen並未揭露這3個漏洞的細節,而是在Twitter上公開販售。

FireEye在得知此事後立即與Hermansen聯繫,並感謝研究人員挖掘潛在的安全漏洞以協助他們改善產品,但也鼓勵安全研究人員遵循責任揭露準則(Responsible Disclosure)。此一準則希望安全研究人員在公布漏洞之前,先通知製造商,並給予修補緩衝期之後再對外公開。

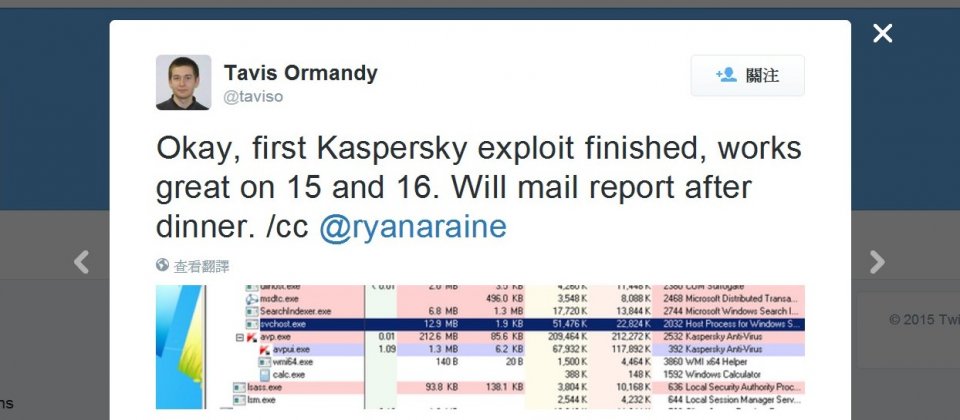

至於之前曾因公布微軟XP作業系統零時差漏洞細節而引起爭議的Ormandy也是透過Twitter宣稱他完成了Kaspersky產品的首個攻擊程式,展示如何在遠端於Kaspersky的產品中執行計算機程式,顯示這可能允許駭客用來執行任何程式,而且確定該攻擊程式可於Kaspersky今年與明年的新產品上運作。

Ormandy說明,這是個遠端攻擊漏洞,而且是完全不需要互動的系統漏洞,藏匿在預設的配置中,是個非常危險的漏洞。

Ormandy在開發出攻擊程式之後才通知Kaspersky Lab,Kaspersky Lab則說這是個堆積溢位漏洞,在收到通知後已於24小時內修補完成,並透過自動更新遞送給全球用戶。

事實上資安產品上有安全漏洞並不是什麼新鮮事,不只是FireEye與Kaspersky Lab,先前Sophos與ESET的防毒產品中也曾被發現安全漏洞。(編譯/陳曉莉)

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05

2026-01-02