三名安全研究人員本周在第24屆的USENIX的安全會議上發表一篇名為「拆解Megamos加密:無線破解汽車防盜系統」的研究報告(Di1)smantling Megamos Crypto: Wirelessly Lockpicking a Vehicle Immobilizer),其實這份報告早在兩年前就撰稿,但當時牽涉其中的福斯汽車(Volkswagen)一狀告上法院,使得法官禁止研究人員出版該篇報告,如今才讓這份足以讓汽車駕駛人心驚膽跳的報告公諸於世。

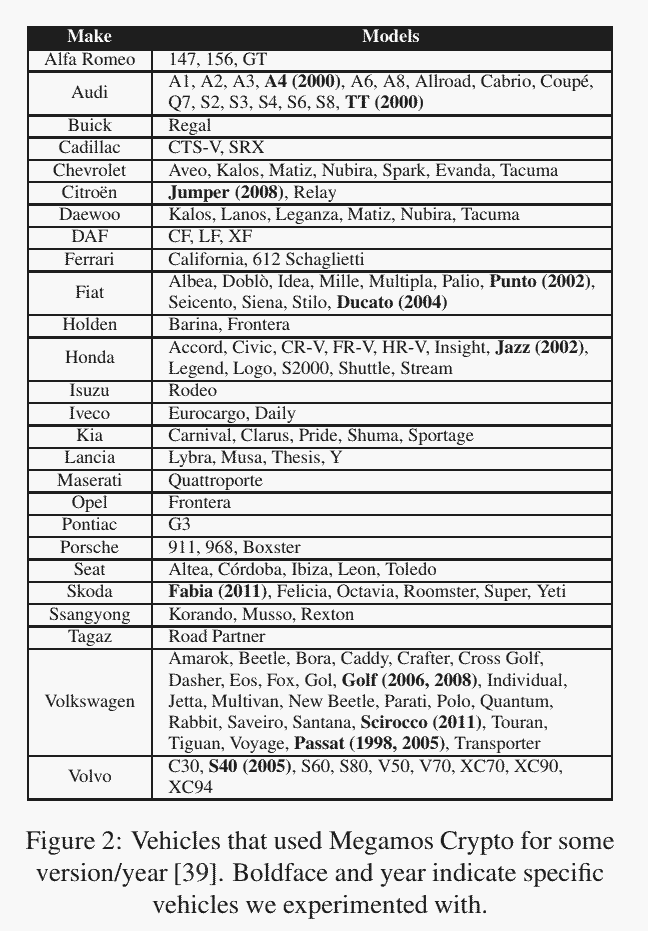

從事此一研究的是荷蘭內梅亨(Radboud University Nijmegen)大學資工系的Roel Verdult與Barıs Ege,以及來自英國伯明翰大學電腦科學學院的Flavio Garcia,他們針對高級車種常用的電子防盜裝置Megamos Crypto詢答器(transponder)進行研究,並找出3種攻擊手法,只要經由無線通訊,就算沒有鑰匙也能把車子開走,包括Audi、福斯、Honda、Volvo、Porsche都使用了Megamos Crypto。

研究報告指出,在與當地警方合作下得知,有些汽車的竊案完全找不到原因,警方強烈懷疑竊賊使用了所謂的「汽車診斷」工具藉以繞過汽車的防盜機制,完全不需要汽車鑰匙就可直接發動汽車。這個資訊引起他們對汽車防盜器的研究動機。而市面上四種知名品牌中其他三款,也就是DST40、Keeloq以及Hitag2都已知道有攻擊案例,因此他們對於第四個品牌也就是Megamos Crypto特別感興趣。

安全部落格Cybergibbons說明了詢答器與汽車之間的互動指出,汽車與相對應的詢答器都知道獨特的汽車金鑰號碼及其演算法,汽車能夠隨機產生一個新號碼並傳送給詢答器,雙方各自利用這兩個號碼進行演算並產生一致的第三個號碼,再將第三個號碼拆成兩個部份,彼此傳遞其中的一部份藉以確認身份,之後才能啟動汽車。

研究人員則利用逆向工程拆解了詢答器的安全機制,包含密碼與驗證協定,發現當中含有多個漏洞,他們針對這些漏洞打造了3個攻擊程式,都只需要經由無線通訊就能取得金鑰。其一是破解詢答器上的密碼設計與驗證協定,其二是利用金鑰更新機制的安全漏洞,第三則是以筆電破解汽車製造商在汽車上所設定的弱加密金鑰。

Megamos Crypto被整合到數十個品牌的汽車上(如下圖),包含Alfa Romeo、Audi、Buick、Cadillac、Chevrolet、Ferrari、Daewoo、Fiat、Honda、Kia、Lancia、Porsche、Volkswagen與Volvo等。

研究人員認為,雖然機械式鑰匙逐漸被揚棄,但加密鑰匙卻不足以保障汽車的安全,他們建議汽車產業應從較弱的私有加密技術轉移到像是AES等更強大的加密技術。

這3名研究人員發現相關漏洞之後,於2012年通知Megamos Crypto詢答器製造商,接著在2013年通知福斯汽車,並打算在2013年的USENIX會議上發表。然而福斯旋即遞交訴狀,法官認為,雖然言論自由誠可貴,但該報告可能會危及市場上眾多的車種,因而禁止該報告的出版。而現在得以公諸於世的主要原因是研究人員在報告中刪去了一個句子,但該句子事關重製攻擊行動的關鍵描述。

雖然有媒體嘲諷福斯汽車情願告上法院也不願修補漏洞,但彭博社引述安全專家指出,目前尚無快速解決此一問題的辦法。(編譯/陳曉莉)

熱門新聞

2025-12-24

2025-12-29

2025-12-29

2025-12-26

2025-12-30

2025-12-26