去年BGA即曾展示類似的手法,只是當時透過的是FM頻率,現在則是GSM。

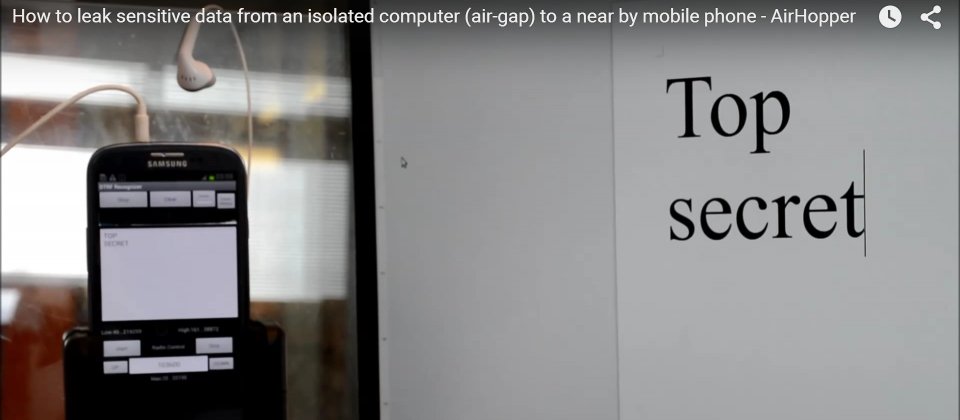

以色列本古里安大學(Ben-Gurion University,BGU)的網路安全研究中心最近發展出一項新的駭客技術,在離線電腦植入惡意程式之後,即可把電腦中的機密資訊透過GSM頻率傳出,再以傳統的功能手機接收資料訊號。

主導此一研究的是BGU的博士班學生Mordechai Guri,該團隊打造名為GSMem的惡意程式,可以讓電腦的記憶體匯流排產生特定的無線電電波,把電腦變成手機訊號的傳輸天線,再藉由手機接收電腦所傳出的少量資訊,諸如安全金鑰或密碼。

BGA的網路安全研究中心去年即曾展示類似的手法,在電腦與手機都離線的狀態下,手機仍然能夠側錄鍵盤輸入顯示使用者在電腦上所敲打的文字,只是當時透過的是FM頻率。

BGA網路安全研究中心技術長Dudu Mimran表示,可安裝在Windows與Linux系統上的GSMem軟體只佔了很小的運算足跡,因此很難被偵測到,若有專用的接收器,隔空竊取資料的傳輸距離最遠可達30米,這將讓全球重新思考離線電腦的安全性。

Guri則說,雖然很多企業禁止使用手機或是限制手機功能,不過,這些功能受限的手機仍能接近離線電腦,再加上現代化的電腦能發射出不同的電波或強度的電磁輻射,還能輕易被手機接收,為駭客創造出入侵的機會。

在BGA的實驗中,他們使用了老舊的功能性手機Motorola C123來接收電腦所傳出的訊號,雖然傳輸距離只有5米,每秒的傳輸速度只有1~2 bit,但已足夠用來傳遞簡短卻重要的金鑰資訊。

根據媒體報導,之所以選用Motorola C123原因有二。一是一些高科技公司可能會在一些管制區禁止帶入智慧型手機,但允許攜帶較古早的這類功能手機。二是手機基頻晶片必需經過改寫才能夠用來接受GSMem惡意程式的訊號,而Motorola C123是少數基頻晶片使用開放源碼的手機。

也因此,BGA建議企業應該替重要的離線電腦設置完全的隔離區域,禁止員工攜帶任何的手機或裝置靠近,但還需注意駭客亦可強化接收裝置以擴大接收距離。此一研究成果將在本周於華盛頓舉行的USENIX安全座談會上發表。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12