資安業者Check Point於黑帽大會(Black Hat 2015)上揭露另一個對Android裝置有重大影響的安全漏洞,該漏洞可利用由Android手機製造商或電信業者所認證的不安全程式,以存取手機資訊或安裝後門程式,估計受影響的Android裝置數以億計,影響層面不輸Stagefight。

Check Point說明,此一漏洞存在於遠端支援工具(Remote Support Tools,RSTs)架構上,此一架構專供Android裝置製造商或電信業者在手機上安裝各種遠端控制工具,或是提供個人化的技術支援。然而,該架構卻出現了多個認證門(Certifi-gate)漏洞,允許駭客冒充原始的遠端支援服務商而取得該裝置的系統特權。

駭客可藉由認證門漏洞,讓惡意程式悄悄取得幾近不受限的裝置存取能力,將權限擴張到可存取使用者資訊,或是執行通常只有使用者才能執行的功能。麻煩的是,這些含有漏洞的第三方RST程式通常都是由製造商或是電信業者預裝在Android裝置上,提高了修補的困難度,也很難被移除。

Check Point在黑帽大會上展示了兩種攻擊手法,一是安裝一個只有少許權限的程式,但之後卻能藉由漏洞讓該程式搖身一變成為可完全掌控裝置的程式,其次是只要傳送一則文字簡訊就能迫使RST程式執行任何指令。

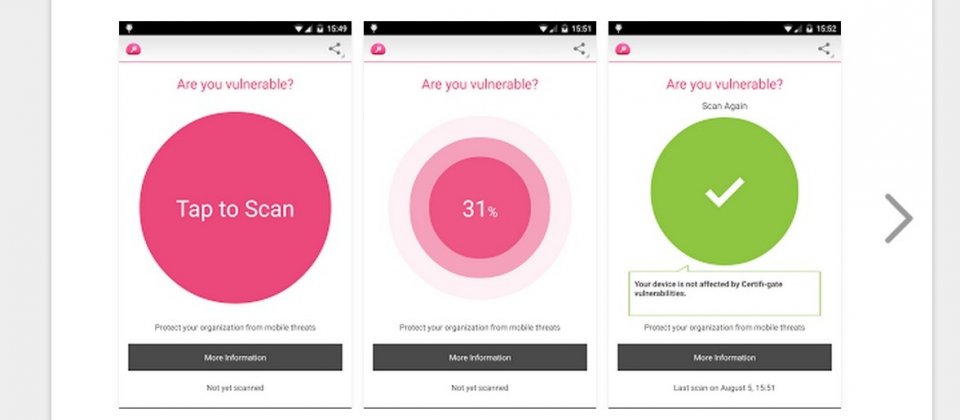

使用者也許並不知道自己的Android裝置是否安裝了RST程式,為此Check Point釋出認證門掃瞄器(Certifi-gate Scanner),協助分析使用者的Android手機或平板電腦是否含有認證門漏洞,並提供相關漏洞的說明與建議。

值得慶幸的是,Check Point先前便已將該漏洞提報給Google、三星、HTC、華為及電信業者,且多數業者皆已修補,但估計目前還有數百萬台Android裝置含有相關漏洞。(編譯/陳曉莉)

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05