Akamai的安全研究團隊PLXsert發布一安全威脅報告,指出駭客利用1988年釋出的RIPv1協定漏洞來執行反射性的分散式阻斷服務攻擊(DDoS),而且只利用了少數採用RIPv1協定的裝置就能夠讓目標網站停止運作。

RIP的全名為Routing Information Protocol,此一路由資訊協定屬於內部路由協定,可根據路徑所經過的設備數目來決定最佳路徑,基於該協定的路由設備每隔30秒就會互相更新路由資訊。而此次攻擊所使用的RIPv1為1988年釋出的第一個RIP版本,由於有安全弱點而幾乎已遭棄用,在1998年已有第二個版本RIPv2,之後也有支援IPv6的RIPng。

PLXsert說明,RIPv1在小型的路由網路上能夠很快速且輕易地分享路由資訊,基於RIPv1的路由設備在啟動後就會送出請求,任何收到請求的裝置皆會以路由名單回應,駭客於是利用此一等同於廣播效應的模式嵌入目標網站的IP位址。

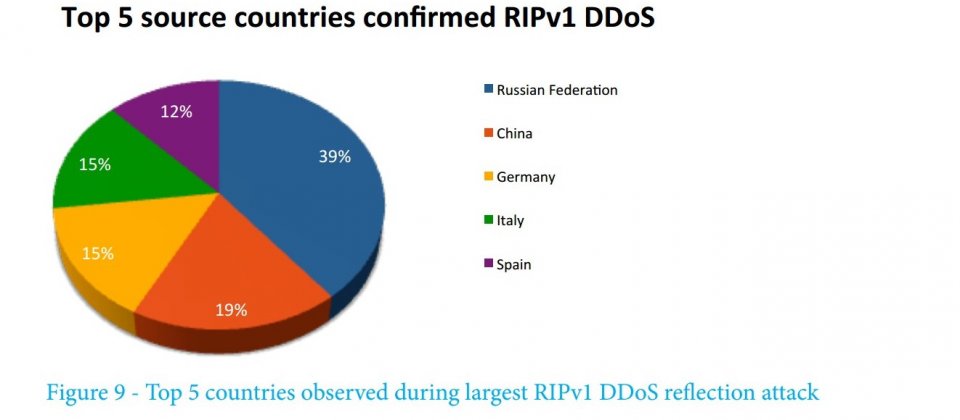

在最近的攻擊行動中,駭客偏好那些RIPv1路由表上擁有大量可疑路徑的路由器,利用了500個仍採用RIPv1的路由器,並讓每個單一請求都傳送504位元的封包到目標網站,造成該站最多每秒收到320萬個封包,尖峰攻擊流量達到每秒12.8Gb。

根據PLXsert的監控,目前網路上約有53,693個基於RIPv1的路由設備,且絕大多數都是SOHO路由器,大部份位於美國。

PLXsert建議路由設備用戶升級到RIPv2或RIPng並啟用認證機制。(編譯/陳曉莉)

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05

2026-01-08