維基共享資源;作者:Bob Lord

微軟於本周四(3/5)發布的資安通告證實,Windows平台也受到FREAK(Factoring RSA Export Keys)漏洞的影響,可能會緊急修補或是經由每月的例行性更新釋出修補程式,建議使用者暫時關閉RSA的出口金鑰功能。

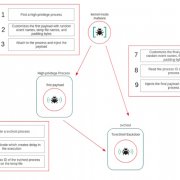

此一編號為CVE-2015-0204的漏洞存在於多個OpenSSL版本中,肇因於OpenSSL用戶端會在非出口RSA金鑰的密碼交換中接受一個暫時的出口金鑰,而降低了此一交易期間的安全等級,可能因此造成中間人攻擊,允許駭客攔截用戶端與伺服器端的通訊。OpenSSL為一建置SSL及TLS加密協定的開放原碼專案,被廣泛應用在各種作業系統中,包含Linux、Mac OS X與Windows等。

微軟的調查發現,此一漏洞繞過了Windows上的「安全通道」(Secure Channel, Schannel)安全機制,允許駭客執行中間人攻擊,在Windows用戶端系統上執行SSL/TLS連結時強迫降級所使用的密碼套件,影響所有支援Schannel的Windows版本,涵蓋Windows Vista/7/8/8.1/RT及Windows Server 2003/2008等。

微軟還強調,此一漏洞並非專屬於Windows作業系統,而是牽涉到整個IT產業。

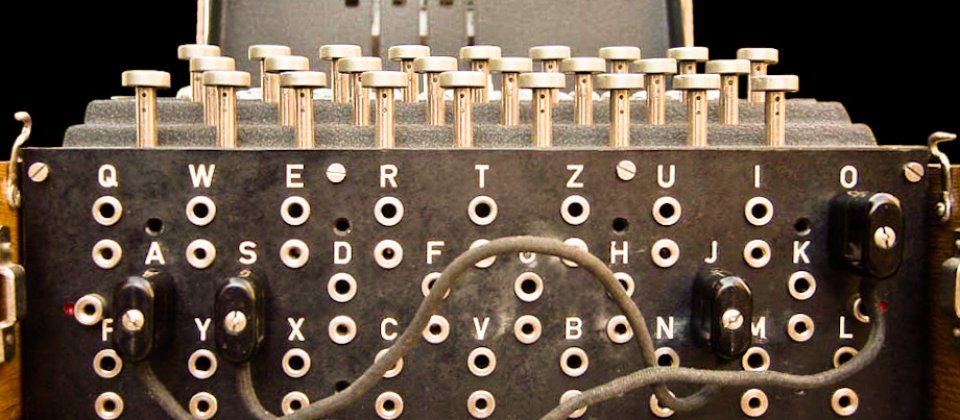

所謂的出口金鑰源自於美國早期的密碼出口限制,二次大戰開始美國嚴格管制加密裝置與相關技術的出口,主要的考量為國防通訊安全,一方面防止其他國家竊聽美國的通訊,另一方面也可在技術優勢下竊聽他國通訊。而大約在1990年代發展的不對稱加密金鑰(RSA)在該限制之下刻意被削弱,其最大長度為512bit,而對稱加密金鑰(DES)的最大長度則是40bit。

目前最普及的RSA金鑰長度為1024bit,但已被資安社群認為不夠安全並鼓吹業者升級到2048或4096bit。資安業者指出,要破解512bit的RSA金鑰只要在Amazon EC2上花100美元與12小時的時間就能完成,也能暴力破解DES金鑰。

即使美國現在幾乎已完全不限制加密技術的出口,然而這些舊的出口密碼套件也許是因為要向下相容,因此仍然存在包括OpenSSL在內的許多程式庫中。

事實上,就算有些網路伺服器仍舊支援出口密碼套件,然而多數的瀏覽器在與伺服器建立連結時並不允許弱金鑰,原本已知受到波及的瀏覽器包括Safari與Android瀏覽器。

OpenSSL已於去年10月修補該漏洞,紅帽(Red Hat)則是在今年1月更新旗下使用OpenSSL的Red Hat Enterprise Linux 6/7,蘋果與Google也在進行修補中,此一漏洞尚未傳出任何實際攻擊的災情,但由於影響範圍頗大,其威脅等級已由低度升溫到中度。(編譯/陳曉莉)

熱門新聞

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31

2025-12-31