索尼影業(Sony Pictures)在上周一(11/24)遭到駭客入侵,導致內部網路及電腦全數停擺,除影片及員工資料外流,並傳出內部電腦資料全數遭刪除。介入調查的FBI隨後緊急警告美國業者應留意一款可執行毀滅性網路攻擊的惡意程式,資安業者對該惡意程式研究發現,駭客在正式展開攻擊的48小時前才編譯執行程式,顯示在攻擊之前就已掌握目標對象的所有網路及鎖定的目標機器。

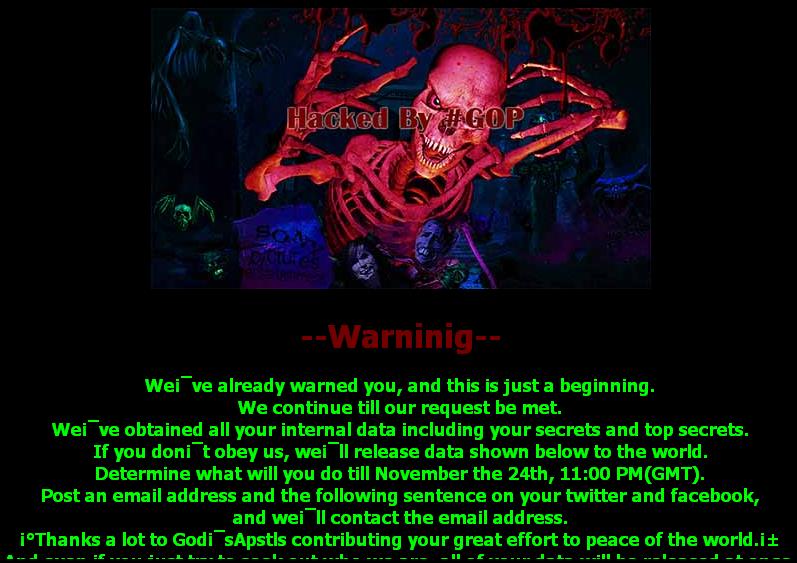

包括趨勢科技、賽門鐵克、卡巴斯基實驗室,與Blue Coat等資安業者都分析了FBI所提及的Destover惡意程式,發現該惡意程式專門鎖定Sony Pictures,熟悉其內部電腦架構。除了記錄Sony內部主機名稱與IP位址的關係,還含有許多可進入共享網路的使用者名稱與密碼。當滲透到Sony網路之後,惡意程式就會開始運作,包括刪除使用者的檔案,刪除近端或遠端磁碟的檔案還有用來開機的主啟動磁區(MBR)。此外,Destover中還有一個BMP桌布檔的「Hacked By #GOP」畫面與Sony被駭時所出現的電腦畫面一致。

卡巴斯基實驗室比較了Destover與其他毀滅性攻擊的惡意程式,發現它與去年造成南韓電視台及銀行內部網路中斷的DarkSeoul或是與鎖定中東國家基礎建設的Shamoon病毒都可透過類似的途徑回復資料。Destover與DarkSeoul則都有駭客宣告畫面(Hacked By...),只不過DarkSeoul宣稱來自Whois組織,Destover則是#GOP。

特別的是,Destover與DarkSeoul都是在正式展開攻擊的48小時前才編譯執行程式,顯示出他們不太可能在這麼短的時間內以魚叉式攻擊攻陷大量使用者,比較像是在攻擊之前就已掌握目標對象的所有網路。相較之下Shamoon在編譯程式與執行的間隔則為5天。

Blue Coat資深軟體工程師Kiel Wadner分析取得的初步樣本表示,樣本裡內含一個純文字檔,裡面有超過10,000內部主機名稱及IP位址的對應資料(mappings),這顯示出攻擊者早就已經做好網路偵察及滲透工作,並掌控了他們想要瞄準的目標機器。甚至,駭客還將憑證程式碼直接寫在(hard coded)樣本裡面,再再顯示攻擊者事前做好了完善的準備,而且完完全全就是針對Sony Pictures而來。

北韓幕後操控?

截至目前為止,Sony Pictures以及介入調查的FBI都未曾公開說明這次的攻擊事件,使得外界對該起事件繪聲繪影,充滿許多猜測。首先是The Verge報導指出,可能是外聘員工為爭取工作平等所做,而且公司內部有內應幫忙。

而近日國外各大媒體則紛紛將幕後指使者指向北韓政府,甚至Re/code於日前報導Sony影業即將正式宣布北韓主導了Destover攻擊行動。然而,除了北韓外交官已否認北韓政府與這起事件有關之外,Sony影業也否認該篇報導,表示仍在調查中,尚未確認攻擊來源。

雖然北韓與Sony皆對媒體否認,但此一攻擊行動的幕後指使者確實有許多指向北韓的原因。一是北韓政府近來強力抗議Sony計畫於聖誕節上映的喜劇片《名嘴出任務》(The Interview)描寫了刺殺北韓領袖金正恩的情節,二是該惡意程式有些配置檔案是以韓文撰寫,三是它與去年造成南韓電視台及銀行內部網路中斷的DarkSeoul攻擊有很多相似之處。

↓ 《名嘴出任務》描寫了刺殺北韓領袖金正恩的情節(圖片來源:Sony Pictures網路宣傳片),疑似惹來了北韓的報復。

不過資安業者多數對該攻擊事件與北韓的關係持保留看法,例如Blue Coat的Kiel Wadner表示,外界報導指出,北韓因為Sony Pictures諷刺金正恩的喜劇而受到攻擊,我們並不做這個或那一個可能原因的臆測,但可以確認的是裡面的確有韓文。

卡巴斯基實驗室則表示,Destover、DarkSeoul或Shamoon內建了許多類似的功能與工具,意味著毀滅式的攻擊行動有著類似的特性,但並不代表它們是來自於同一個集團,而且迄今仍無法確定上述任何惡意程式的首腦。(編譯/陳曉莉)

相關連結:趨勢科技分析;卡巴斯基;Blue Coat;賽門鐵克

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12