駭客透過吸引人的話題寄送惡意電子郵件,利用CVE-2014-4114 PPSX漏洞進行攻擊。

趨勢科技

趨勢科技、艾斯酷博(Xecure Lab)紛紛提出警告,國內已出現微軟CVE-2014-4114 PPSX漏洞的攻擊,並呼籲儘快修補該漏洞,同時不要輕易開啟可疑的電子郵件。

CVE-2014-4114 PPSX為iSight所發現的漏洞,影響包括微軟Vista以後的Windows作業系統,以及Windows Server 2008及2012。該漏洞存在於Windows系統的OLE封裝管理程式,駭客利用寄送電子郵件附檔Excel PowerPoint檔案針對漏洞進行攻擊,攻擊一旦成功就能從遠端任意執行程式碼。

微軟上週已針對該漏洞發佈例行性的安全公告並釋出修補程式,國外已有俄羅斯駭客鎖定北大西洋公約組織及歐盟相關單位,目的為竊取資料,國內現在也發現攻擊案例,而且是鎖定政府單位的APT攻擊。

趨勢表示,透過該漏洞進行攻擊的病毒為TROJ_MDLOAD.PGTY,駭客會寄送電子郵件,內含PowerPoint檔案,開啟後會下載INF檔的惡意程式(INF_BLACKEN.A),下載安裝BKDR_BLACKEN.A後門程式,駭客從遠端進行惡意行為。

趨勢認為針對漏洞的攻擊並不複雜,但可能被駭客大量利用,趨勢旗下APT防護產品已能偵測該病毒,建議用戶更新防毒系統,一般用戶則儘快修補漏洞,避免開啟可疑電子郵件的PowerPoint檔案。

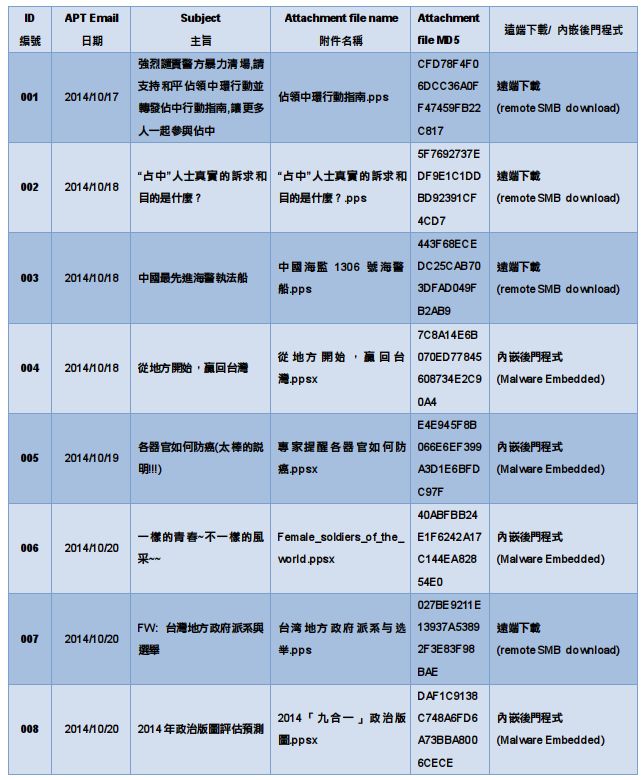

另一家資安業者艾斯酷博也在其部落格上提出警告(部落格連結在此),在10月17日開始發現許多利用漏洞的活動,並已被用來鎖定台灣政府單位進行APT攻擊,寄送惡意的電子郵件。

由於對駭客而言攻擊簡單而效果顯著,且可避開資安防護機制執行任何程式,艾斯酷博以「非常恐佈」形容針對該漏洞攻擊的資安風險程度。以艾斯酷博發現CVE-2014-4114 PPSX的變種攻擊,從遠端下載改良到本地端觸發安裝APT的惡意程式。

↓艾斯酷博整理了蒐集到的惡意電子郵件主題,郵件內容五花八門,大多結合熱門時事誘騙收信者上當,包括假冒佔中學聯代表尋求支持,搭上食安話題的專家建議器官保健、選舉等等,建議收到類似內容者不要輕易開啟。(圖片來源:艾斯酷博部落格)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12