小米手機先前面對各界對其回傳使用者資訊回北京伺服器一事,都以其他競爭同業都做同樣的事情一語帶過,合理化其回傳使用者資訊的作為。因此,iThome同樣聯繫資安公司芬安全(F-Secure)位於馬來西亞的亞洲資安實驗室,測試iPhone手機是否如同小米手機宣稱一樣,其實像蘋果公司也會不經使用者同意,就回傳使用者資訊。不過,芬安全亞洲資安顧問吳樹謙表示,iPhone5s測試過程很「安靜」,所有的資訊都已經加密並以HTTPS傳輸,沒有回傳未經使用者同意的使用者資料到蘋果伺服器。

檢測全新iPhone5s,加密傳輸經加密的手機資訊

為了確保檢測過程的精準,避免其他不必要的變數干擾,iThome請芬安全亞洲資安實驗室,在馬來西亞當地經蘋果授權的經銷商,採購一支全新銀色、16GB的iPhone5s手機進行測試,該手機執行作業系統版本是iOS 7.1版。

同樣由具有逆向工程及惡意程式分析經驗的工程師,在芬安全亞洲資安實驗室進行測試。首先,打開手機電源後,連上芬安全實驗室的無線基地臺,這個程序是為了確認,蘋果手機開機後,是否有像小米手機一樣,會以明碼方式回傳手機的IMEI碼和電話號碼到小米北京伺服器。

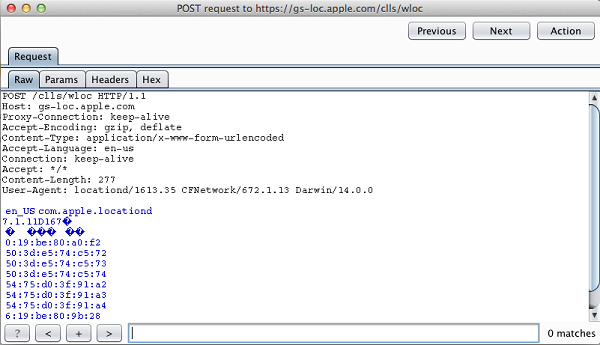

根據測試結果,連上無線網路的iPhone5s,會先傳送手機所在地的地理資訊回蘋果伺服器。接著,芬安全將手機SIM卡插入受測的iPhone5s後並連上無線網路,新增手機通訊錄名單,測試撥打與接聽電話,以及收發文字簡訊及多媒體簡訊。從測試結果發現,蘋果此時會以加密傳輸方式,將手機的IMEI碼、IMSI碼、SIM卡手機號碼、手機序號及裝置代碼等資料,加密回傳蘋果伺服器。

吳樹謙指出,因為蘋果會根據地理資訊自動調校手機時間,所以在手機啟用連網後,會出現iPhone5s有回傳地理資訊到蘋果伺服器,也會以加密方式傳輸手機的IMEI碼回蘋果。至於,裝上SIM卡後的測試則發現,蘋果回傳伺服器的各種手機資訊,資料本身都已經加密並經過加密傳輸。

啟用蘋果雲端服務,iCloud密碼以SHA512加密方式傳送

小米手機檢測到的資安風險,除了一開始以明碼方式回傳手機IMEI碼和手機號碼外,其他的資安問題還包括:由芬安全先前檢測小米手機時發現,小米手機未經使用者同意自動啟用網路簡訊服務,並以明碼方式回傳包含使用者電話在內的個人資訊,回傳小米北京伺服器。另外則是由臺灣資安公司戴夫寇爾測試一支使用中的紅米手機時發現,沒有啟用小米雲服務的前提下,卻會回傳應用程式清單回小米伺服器。

面對相關的資安檢測,小米科技在2天內快速修補未經使用者同意便啟用網路簡訊及明碼傳送手機資訊的漏洞,提供啟用網路簡訊服務的選項,並以加密方式回傳使用者資訊。但是小米手機仍未回答,沒有啟動雲端服務、不應該存在雲端App備份服務時,小米手機為何持續回傳應用程式清單回小米伺服器呢?而這個資安隱憂在小米手機OTA修正後,依舊存在。

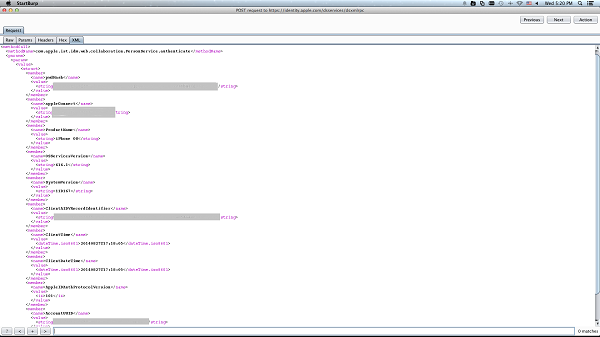

因此,芬安全在測試iPhone5s時,也特別在意雲端服務的啟用內容。首先,芬安全先將測試手機連網並啟用蘋果雲端服務iCloud,但此時並沒有裝上手機的SIM卡。吳樹謙說,從測試結果發現,沒有裝上SIM卡、只有連網的iPhone5s,即便啟用雲端服務,依舊只加密回傳地理資訊和手機IMEI碼而已。

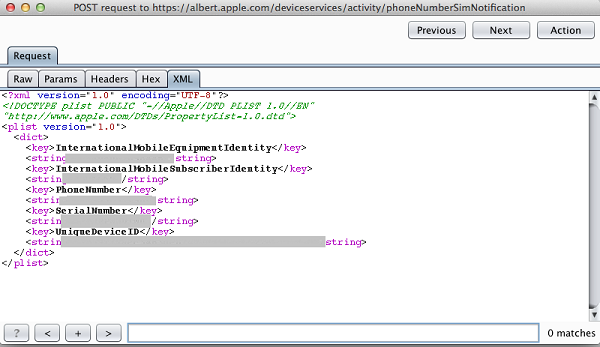

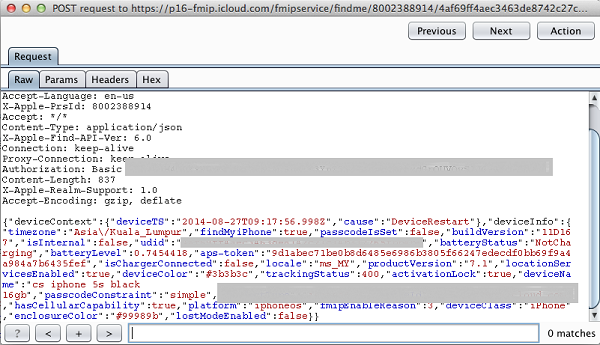

接著,芬安全將iPhone5s連網、啟用雲端服務、裝上手機SIM卡,建立通訊錄名單後,進行撥打電話以及收發文字與多媒體簡訊。芬安全測試後發現,蘋果會加密回傳包括使用者聯絡電話等資訊外,也有回傳登入iCloud的資訊,只不過iCloud密碼是以SHA512加密方式傳送;啟用iCloud雲端服務後,測試發現蘋果回傳的訊息中有「Find My iPhone」的服務在內。

吳樹謙說:「蘋果iPhone5s從連網到裝上SIM卡啟用,一直到啟用iCloud雲端服務後,都以HTTPS加密傳輸的方式,將手機資訊加密回傳蘋果伺服器。」他表示,以目前的測試結果看來,蘋果公司回傳的資料內容,都以該服務啟用所需的內容資訊為主,並未看到過度回傳有關使用者個人隱私的資訊。

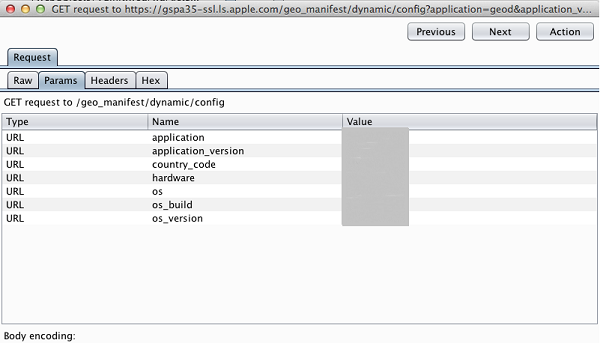

iPhone5s只連網、還沒有插上SIM卡時,回傳手機所在地的地理資訊回蘋果伺服器。

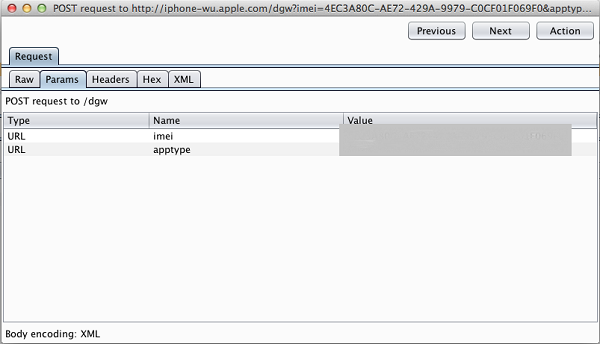

iPhone5s只連網、沒有擦入手機SIM卡時,以加密方式回傳手機IMEI碼回蘋果伺服器。

iPhone5s只有連網時,回傳地理資訊是為了調教手機時間。

手機SIM卡插入受測的iPhone5s後並連上無線網路後發現,蘋果會以加密傳輸方式,將手機的IMEI碼、IMSI碼、SIM卡手機號碼、手機序號及裝置代碼等資料,加密回傳蘋果伺服器。

iPhone5s插上SIM卡、啟用雲端服務後,啟用Find My iphone服務。

iPhone5s登入雲端服務後,會以加密方式回傳登入資訊到蘋果伺服器,不過,iCloud登入密碼是以SHA512加密方式傳送。

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12