趨勢病毒實驗室(TrendLab)發佈警告,指中國業者「磊科」(Netcore)旗下的路由器產品含有後門,駭客可上傳、下載路由器檔案,甚至進行中間人攻擊(Man-in-the-middle attack)。磊科尚未針對此事回應。

根據趨勢的說明,磊科Netcore旗下的路由器的後門,可被駭客輕易的偵測利用以發動攻擊。其產品在海外市場上以Netis品牌銷售,其中包括台灣市場。

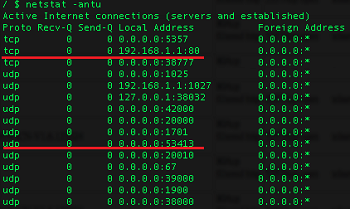

經過分析,後門存在於53413埠上的開放UDP埠,並可在WAN環境下存取,因此駭客在網際網路就能利用該漏洞,儘管這個漏洞被寫入韌體的密碼所保護,但所有Netcore/Netis的路由器都使用相同的密碼保護,使得密碼保護形同虛設。

經由此後門,駭客可任意上傳、下載、執行檔案,幾乎等於控制了這個路由器,也可修改路由器設定以進行中間人攻擊。

趨勢還發現,其web-based控制台所儲存的資料沒有任何加密,駭客可以輕易的下載含使用者帳號、密碼路由器的設定檔,所有的資料看光光。趨勢研判Netcore/Netis旗下的路由器都有後門存在。趨勢進一步以 ZMap 掃描具有漏洞的路由器在全球的分布,發現有超過200萬個IP位址的UDP埠向全世界洞開,這些路由器絕大多數位於中國,少數分布於南韓、台灣、以色列及美國等地。

趨勢已向Netcore反映此問題,不過,迄今仍未獲得回應。記者也詢問Netis的台灣代理商,截稿前暫時未取得回應。趨勢指出,對消費者而言,欠缺資源來解決後門,使用者也無法自行關閉後門,目前看來唯一的解決方式可能就是更換設備。

趨勢科技副總經理劉榮太表示,雖然磊科大多數的用戶在中國市場,但其路由器產品在台灣也有銷售,包括政府、學術單位。後門雖以密碼保護,但所有路由器都是同一組很簡單的保護密碼,使得駭客容易利用後門下載、更新,從路由器截取封包或修改DNS,對使用者帶來相當大的資安風險。

事實上「磊科」Netcore的Netis產品在台灣不難買到,各大通路都有銷售外,記者實際走訪燦坤就發現,其商品整整陳列了一整排。另外要注意的是,台灣的碩泰網通英文名稱也叫 Netcore,隸屬於上奇集團的碩泰主要業務為機房及網路工程服務,及代理A10、Aruba及Juniper等公司的網通產品。

劉榮太表示,這些路由器後門並非後天造成,而是先天一開始就存在,即便磊科在中國與360合作推出的路由器仍有後門存在。若為企業用戶,可以入侵防護來加強對路由器的保護,但對消費者而言需透過特別針對磊科路由器的開源資源解決,但這類的資源相當有限,消費者可能難以處理。

路由器爆發後門的情事不僅發生在中國業者,去年就有安全研究人員揭露 D-Link多款機型存有後門漏洞,可讓駭客進入管理介面設定路由器功能。今年初法國的安全系統工程師更發現,思科、Linksys與Netgear的無線路由器有後門,這些路由器都是由台灣的中磊電子(Sercomm)所製造。

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05

2026-01-08