趨勢科技警告,一專門鎖定網路銀行用戶的攻擊行動已經從歐洲漫延到亞洲地區,該攻擊會在被害者不知情下完全不留痕跡的盜用其網路銀行服務。

這項攻擊行為稱為Operation Emmental(愛曼托行動),趨勢發現該攻擊手法先前在奧地利、瑞典、瑞士盛行,現在已在日本出現,使亞洲地區受到攻擊的風險提高。

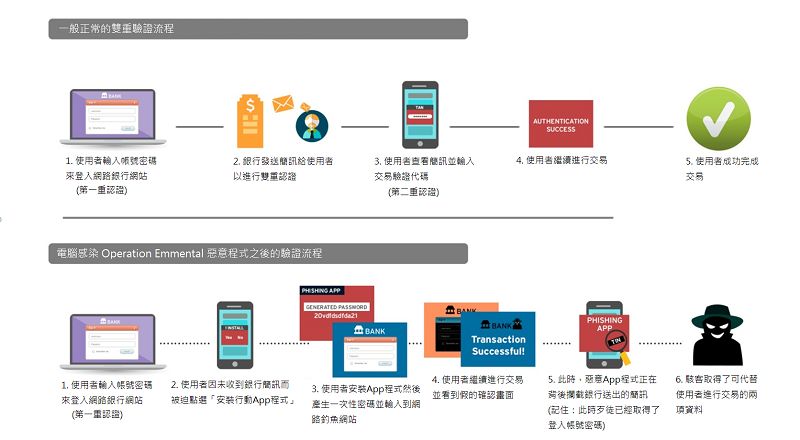

趨勢指出,該攻擊手法鎖定網路銀行用戶,先以被害者所在地區的銀行或購物網站名義寄送電子郵件,誘使被害者開啟附檔後在其電腦內安裝惡意程式,修改電腦系統中DNS伺服器設定,指向駭客控制的伺服器,並安裝駭客的SSL憑證,使瀏覽器進入駭客的釣魚網頁時不會跳出警告訊息。完成這些動作後,惡意程式會自動刪除,不留下痕跡,讓使用者無法偵測到惡意程式的存在。

駭客再透過釣魚網頁誘騙使用者的網路銀行帳號、密碼及其他資料,要求被害者依照程序在其手機內安裝App,以App產生的一次性密碼輸入釣魚網頁來完成身份認證,否則便無法使用網路銀行服務。實際上該App為鎖定Android手機的惡意程式,目的是攔截真正由銀行傳送給用戶含有驗證交易密碼的簡訊,如此駭客便能盜用其身份進行網銀交易。

↓ 一般網路銀行交易認證及Operation Emmental攻擊的比較。顯示Operation Emmental利用偽造的銀行釣魚網頁先騙取網銀用戶帳號密碼資料,再要求使用者在手機內下載假裝為產生驗證密碼的App,實際上為攔截真正由銀行傳出驗證交易密碼簡訊的惡意程式,取得網銀帳號密碼及銀行的驗證交易密碼,駭客便能盜用被害者的網銀服務。(圖片來源:趨勢科技)

此攻擊手法先是以當地銀行、網路購物業者名義寄送惡意郵件,偽造奧地利、瑞士、日本等多家銀行的釣魚網頁,還有含有這些銀行標誌的App,以攔截真正由銀行送出的交易認證簡訊,另外,也會將使用者手機號碼、型號、電信服務商等資訊傳到駭客控制的伺服器,並從遠端控制手機。趨勢分析背後的攻擊者可能來自羅馬尼亞或俄羅斯。

趨勢科技資深技術顧問簡勝財表示,多年來銀行一直試圖透過各種安全機制來防止網路犯罪者入侵客戶的帳戶,諸如密碼、PIN碼、座標卡、交易認證代碼等等。但另一方面,犯罪者的攻擊手法也日益精進。在這項攻擊中結合了多種技巧,像是在地化郵件、目的完成即消失的惡意程式、偽造的DNS、網釣、Android惡意程式、幕後操縱伺服器及後端伺服器。銀行必須建置完整、涵蓋不同層面及入侵的防禦機制。

熱門新聞

2025-12-24

2025-12-29

2025-12-29

2025-12-26

2025-12-30

2025-12-26