資安業者CloudFlare在上周四(4/11)舉行了Heartbleed挑戰賽,設定了一台採用含有該漏洞的伺服器,並號召社群來竊取該伺服器的SSL私密金鑰(private SSL keys),當天就有兩名研究人員成功藉由Heartbleed臭蟲取得金鑰,隔天再有另外兩名研究人員達陣。

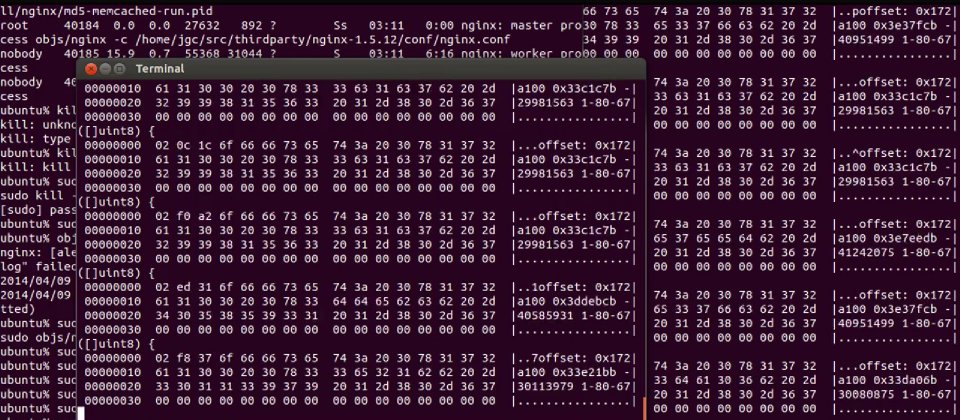

開放源碼加密協定建置工具OpenSSL上周被揭露含有一個名為heartbleed的臭蟲,只要傳遞特製的封包到一個含有未修補OpenSSL的伺服器上,駭客就能取得伺服器上最多64k的記憶體資訊,由於各界一直懷疑該漏洞是否會洩露伺服器的私密金鑰,卻從未被驗證過,使得CloudFlare決定舉辦heartbleed挑戰賽。

事實上,在競賽舉行之前,CloudFlare已經仔細研究過Heartbleed臭蟲,再加上內部不斷地測試,都未能成功利用該臭蟲取得伺服器金鑰。

率先攻陷Heartbleed臭蟲的是軟體工程師Fedor Indutny,他在當天傳遞了至少250萬次的請求,第二名是來自芬蘭網路安全中心的Ilkka Mattila,約傳遞了10萬次請求,他們大約花了9個小時的時間。隔天達陣的則有劍橋大學博士班學生Rubin Xu及安全研究人員Ben Murphy。而且CloudFlare已經確認上述參賽者都只利用Heartbleed漏洞就取得了伺服器的私密金鑰。

CloudFlare表示,此一結果提醒他們,不要輕乎群眾的力量,同時也彰顯了該漏洞所帶來的風險。

伺服器私密金鑰的外洩代表駭客得以設立一個偽造的網站來接收訊息,還可解碼客戶端與網站間傳送的訊息,即使網站業者可以撤銷並重新申請金鑰,卻也可能帶來災難,倘若每個網站都撤銷了金鑰,全球網路的效能將會受到嚴重的影響。(編譯/陳曉莉)

熱門新聞

2026-01-12

2026-01-12

2026-01-12

2026-01-12

2026-01-12