電子郵件是駭客最常用來接觸攻擊目標的手段之一,他們往往引誘收信人點選信件裡面的連結,將他們帶往釣魚網站,為了減少使用者上當的情況,有些企業會導入資安業者提供的連結防護服務來因應,這些服務會重新包裝郵件連結的網址,在用戶點選連結的過程當中,進行掃描及封鎖威脅,不過,近期有資安業者發現,駭客也濫用這類機制,降低用戶的警覺。

在7月底資安業者Cloudflare揭露有人濫用Proofpoint、Intermedia兩家公司提供的服務之後,資安業者Raven發現了另一波類似的攻擊行動,這次駭客濫用的標的,是思科郵件安全閘道及上網安全套件提供的連結防護服務Safe Links。

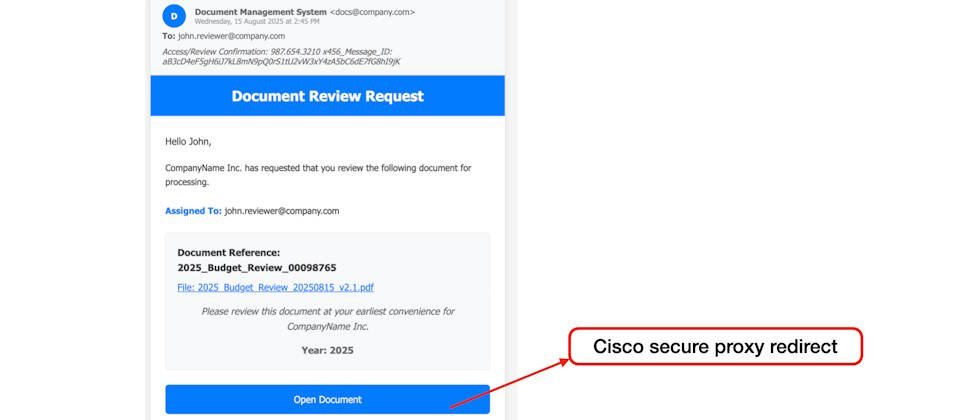

在其中一起鎖定企業首長竊取帳密資料的釣魚郵件裡,Raven發現駭客濫用Safe Links提供的安全網址,意圖藉此迴避掃描機制及網路過濾器。

究竟駭客如何濫用Safe Links?Raven提出4種可能的手法,其中一種是入侵受到思科保護的企業組織,並建立帳號,然後寄送帶有惡意連結的電子郵件給自己,從而取得經過此連結防護服務處理過的URL,再將其用於攻擊行動。

第二種是從受到思科保護的企業組織挾持電子郵件帳號,然後假借寄送挾帶惡意連結的測試信,以此產生Safe Links處理的URL;第三種是針對受到思科保護的雲端服務下手,攻擊者註冊這類服務,觸發自動寄送的郵件挾帶惡意連結,並寄給自己。

至於最後一種,則是將過往網釣攻擊使用的Safe Links連結,重新用於新的活動。

熱門新聞

2025-12-12

2025-12-15

2025-12-15

2025-12-12

2025-12-15

2025-12-12