Securonix

資安業者Securonix揭露名為Frozen#Shadow的攻擊行動,攻擊者利用名為SSLoad的惡意程式,以及滲透測試工具Cobalt Strike、遠端管理工具ScreenConnect,目的是秘密滲透受害組織的網路環境,並收集機敏資訊。

而對於攻擊者的目標,研究人員指出駭客透過網釣郵件對亞洲、歐洲、美洲的組織下手,這些電子郵件內含URL,一旦收信人點選就會下載JavaScript檔案out_czlrh.js,執行該檔案就有可能觸發感染鏈。

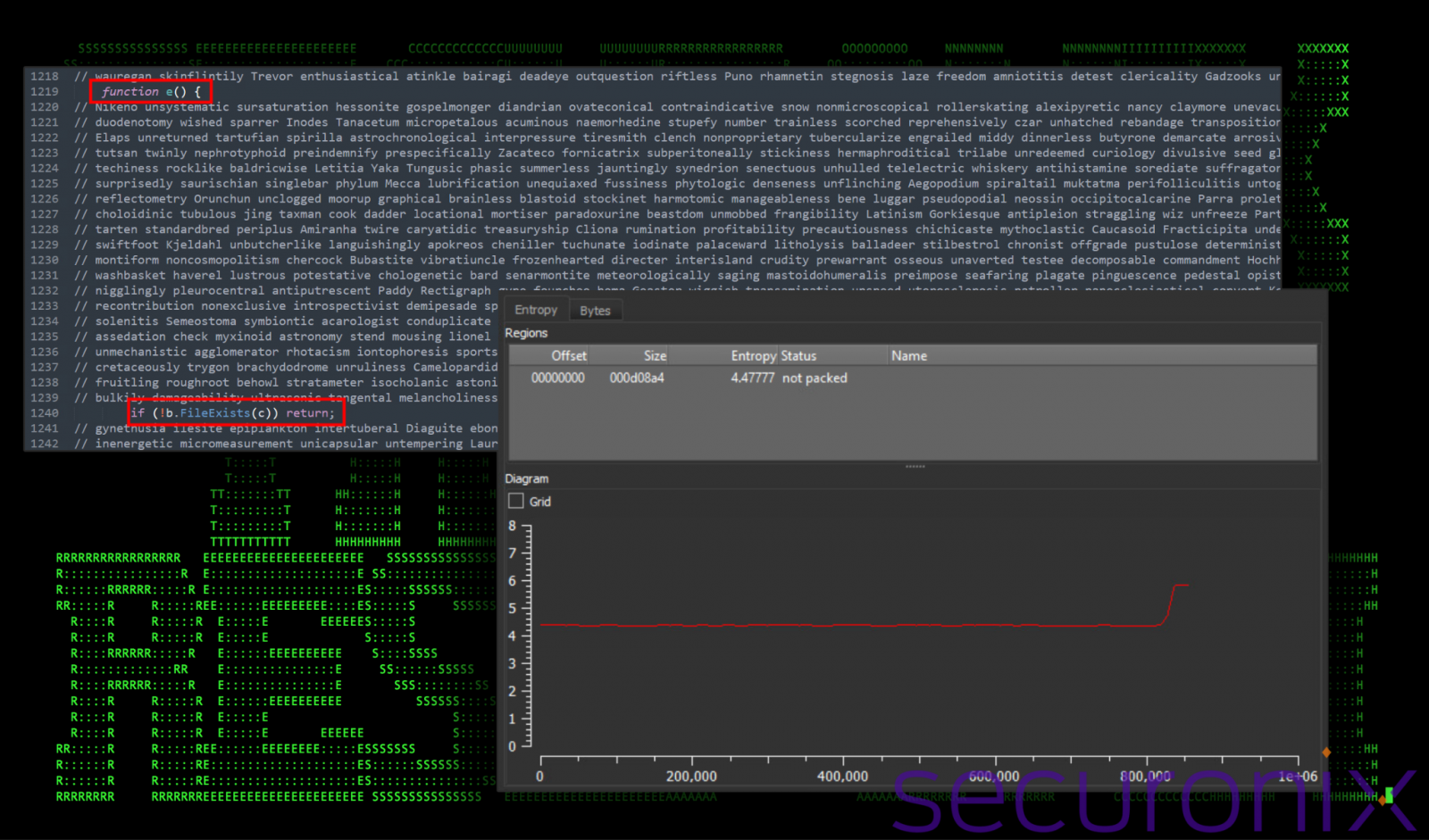

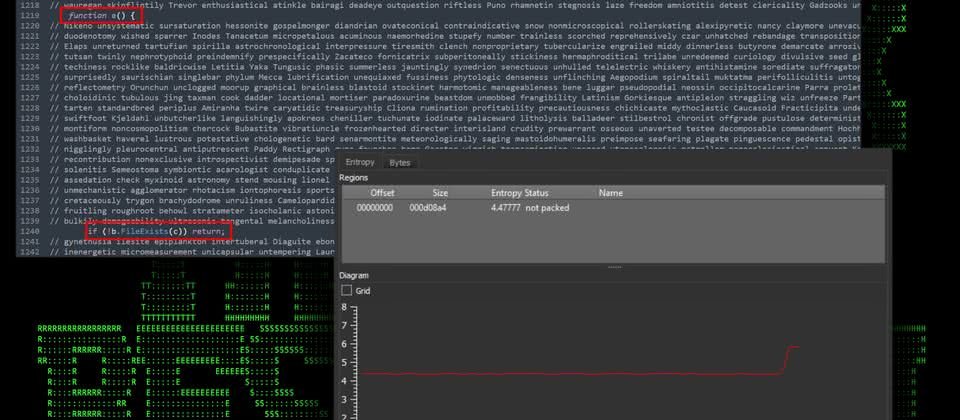

值得留意的是,上述的JavaScript指令碼採取的混淆手法並不常見,對方夾雜大量垃圾註解內容,而使得資安系統難以察覺有害。研究人員去除註解區塊,結果發現,該指令碼的檔案大小,從835 KB減至僅有20 KB。

一旦收信人依照指示開啟附件,攻擊者就會利用wscript.exe啟動out_czlrh.js,電腦便會連線到特定的網路共享資料夾下載MSI安裝檔並執行。

此MSI檔會連結攻擊者控制的網域,並利用rundll32.exe取得SSLoad有效酬載,收集受害主機資訊。

接著,對方利用Cobalt Strike進行偵察工作,然後下載、部署ScreenConnect,從而讓攻擊者遠端存取受害電腦。

藉由遠端管理工具完全控制電腦,攻擊者嘗試收集相關帳密資料,並將目標轉向網域控制器,最終建立自己的網域管理員帳號,來危害受害組織的網域。

熱門新聞

2024-04-30

2024-05-01

2024-04-29

2024-04-29

2024-04-30

2024-04-30

2024-04-28

2024-04-29