微軟

鎖定Kubernetes(K8s)環境並將其用於挖礦的攻擊行動不時傳出,其中最常見的做法是藉由拉取Docker映像檔來推送惡意程式而得逞,但最近有人運用特定元件的已知漏洞來發動攻擊。

3月15日中繼資料管理平臺OpenMetadata漏洞維護團隊發布資安公告,指出該系統存在CVE-2024-28255、CVE-2024-28847、CVE-2024-28253、CVE-2024-28848、CVE-2024-28254等5個漏洞,其CVSS風險評分介於8.8至9.8,他們推出1.2.4、1.3.1新版予以修補,並指出一旦利用這些漏洞,攻擊者可遠端執行任意程式碼。事隔不久,微軟的研究人員在4月初,發現上述漏洞被用於攻擊K8s環境。

攻擊者疑似尋找曝露於網際網路,執行OpenMetadata的K8s工作負載,並確認是否存在前述漏洞,一旦確認是含有漏洞的版本,對方就會藉此在OpenMetadata容器執行程式碼。

接著,這些駭客會確認他們能夠控制受害系統的程度並進行偵察,向OAST網域發出ping請求,在不會觸發資安系統警報的情況下進行驗證,然後讀取工作負載的環境變數,研究人員推測這麼做的目的,是能夠橫向移動到其他資源。

在成功確認掌握的存取權限並驗證連線後,對方就會從遠端伺服器下載挖礦軟體,這些伺服器位於中國。

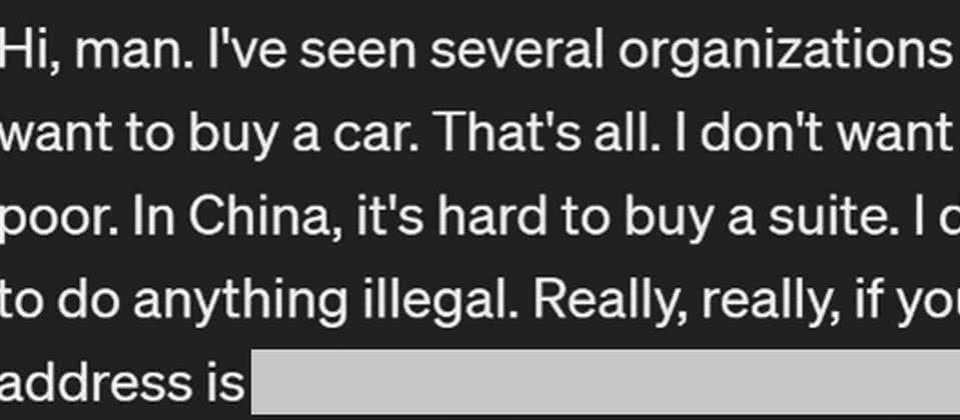

耐人尋味的是,這些駭客還留下勒索訊息,打出悲情牌,希望受害者能同情他們不要計較,並且「捐助」加密貨幣。

他們宣稱,攻擊的目的是為了買車,強調自己窮到在中國連西裝都買不起,並非真的想要從事非法行為,希望受害者能放他們一馬,並且給予門羅幣。

熱門新聞

2024-04-29

2024-04-29

2024-04-30

2024-04-30

2024-04-28

2024-04-29

2024-05-01

2024-04-30