電腦、行動裝置搭配各式藍牙配備,已是相當普遍,但這種裝置配對機制存在弱點的情況,近期有多名研究人員公布相關研究,希望敦促裝置開發者儘速改善這類問題。

最近有研究人員公布新的漏洞CVE-2023-45866,並指出攻擊者可藉此配對「假鍵盤」,從而操作目標裝置,影響macOS、iOS、Linux、安卓作業系統的電腦或行動裝置,值得留意的是,研究人員今年8月通報後,蘋果目前尚未對此漏洞進行修補。

【攻擊與威脅】

繼美國發生多起水力設施的攻擊事故,且傳出起因可能是伊朗駭客鎖定採用以色列工控系統的設備下手,現在也有其他國家出現資安事故。根據愛爾蘭媒體Western People報導,有人針對Erris地區的自來水公司發動攻擊,導致上週四、五(12月7日、8日)無法供水,目前已知有Binghamstown、Drum這兩個鎮約180人受到影響。

駭客以Eurotronics的水泵系統為目標,並留下恐嚇訊息,指出他們發動攻擊的原因,是這套系統由以色列製造。對此,這家自來水廠表示,攻擊者能夠得逞的原因,很有可能是因為防火牆不夠強大,而能入侵並破壞系統。

俄羅斯駭客組織Star Blizzard使用新型態的帳密竊盜手法

五眼聯盟上星期針對俄羅斯駭客Star Blizzard(亦稱Seaborgium、TA446、ColdRiver)全球網釣攻擊行動,提出警告,指出從去年開始,這些駭客的攻擊目標,擴及國防工業與能源設施,參與調查的微軟也揭露相關的攻擊手法。

五眼聯盟上星期針對俄羅斯駭客Star Blizzard(亦稱Seaborgium、TA446、ColdRiver)全球網釣攻擊行動,提出警告,指出從去年開始,這些駭客的攻擊目標,擴及國防工業與能源設施,參與調查的微軟也揭露相關的攻擊手法。

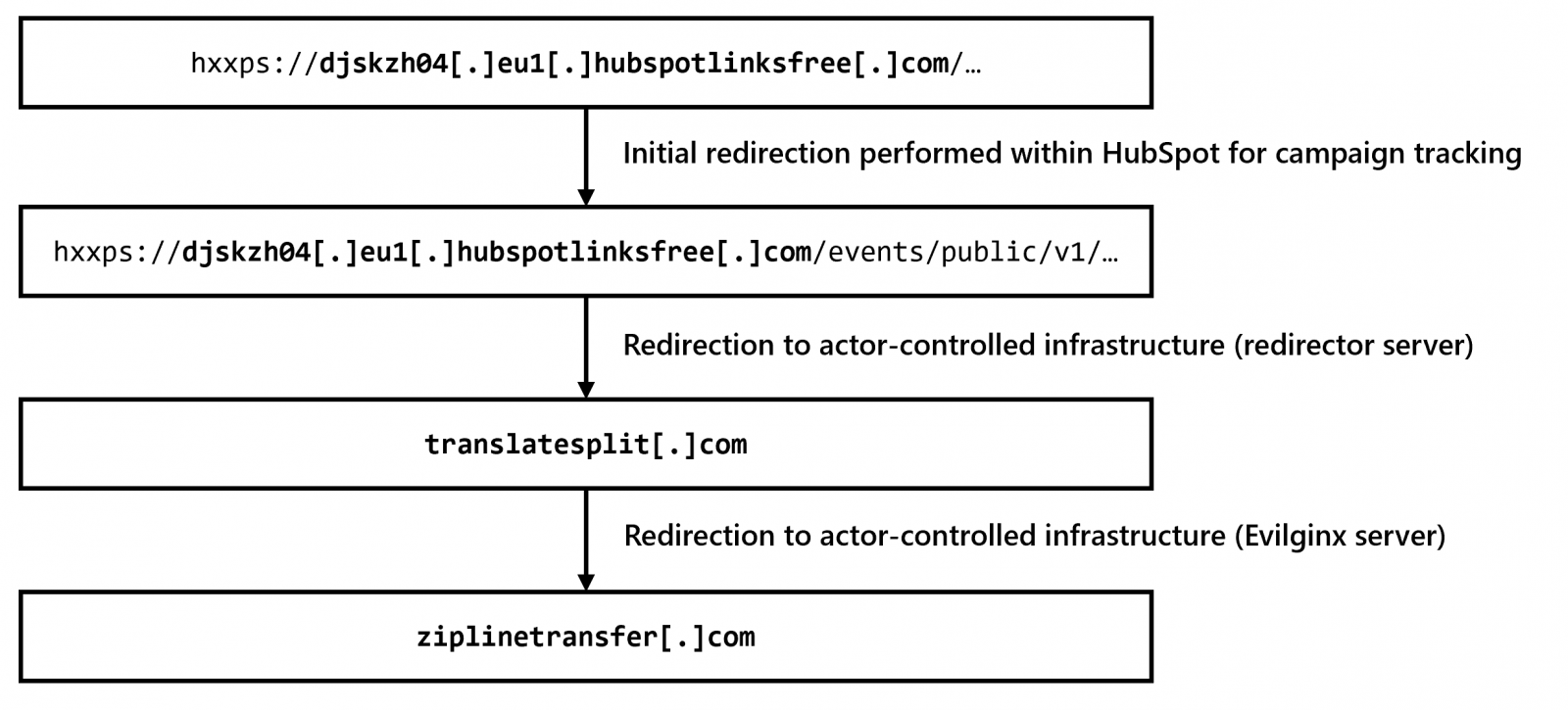

根據微軟的觀察,這些駭客自今年4月以來採用新型態的迴避手法,而使得攻擊行動更難被察覺,其中包含:

(一)在伺服器利用指令碼來避免Evilginx網釣基礎設施曝光,這種指令碼會在將連線階段(Session)導向Evilginx伺服器前,執行JavaScript程式碼檢查使用者的瀏覽器;

(二)濫用電子郵件行銷平臺來埋藏寄件來源;

(三)濫用DNS服務隱匿他們虛擬專用伺服器(VPS)的IP位址;

(四)濫用雲端檔案共享平臺存放當作誘餌的PDF檔案;

(五)將使用者導向惡意網域的過程中,採用更為隨機的網域產生演算法(DGA)。

Log4Shell公布2年,企業組織仍有近4成Log4j元件曝險

2年前Apache發布日誌框架系統Log4j 2.15,當中修補CVSS風險評分達到滿分的重大漏洞CVE-2021-44228(Log4Shell),其漏洞影響範圍極為廣泛,當時資安業者Veracode推測近九成企業組織都採用Log4j而可能曝險,美國國土安全部(DHS)評估可能需要10年才能完全修補,近年研究人員再度公布套用緩解措施的情形。

資安業者Veracode根據8月15日至11月15日的掃描資料,針對3,866個採用Log4j的企業組織進行調查,這些組織總共於38,278個應用程式上採用該元件,結果發現,約有38%的Log4j曝露於已知漏洞,或是採用生命週期已經結束(EOL)的版本。

值得留意的是,僅有2.8%採用2.0-beta9至2.15.0版本的Log4j,而曝露在Log4Shell的風險,大部分曝險的其實是使用過時的1.2版(2015年8月生命週期結束),占32%;另一個引起研究人員關注的是,採用已完全修補Log4Shell的2.17版達到3.8%,但這些應用系統曝露於CVE-2021-44832。

【漏洞與修補】

資安業者SkySafe軟體工程師Marc Newlin揭露藍牙鍵盤注入漏洞CVE-2023-45866,這項漏洞影響執行macOS、iOS、Linux、Android作業系統的電腦與行動裝置,允許攻擊者在無需用戶確認的情況下,連線至目標裝置並注入按鍵指令,也就是代表攻擊者從遠端執行各式工作,如同在目標裝置操作鍵盤,例如:安裝應用程式、執行任意命令、轉發訊息,以及其他惡意行為。

這種漏洞並非單純的實作錯誤,亦包含藍牙協定本身的設計缺陷,其原理是能欺騙作業系統藍牙晶片的狀態,從而與假鍵盤進行配對。研究人員先是從蘋果電腦與行動裝置找到這項漏洞,並發現就算是使用者啟用了封閉模式(Lockdown Mode),還是無法防堵攻擊者藉此控制裝置。

後來他也在Linux電腦、安卓裝置也發現相同弱點,並指出雖然Linux基金會曾在修補CVE-2020-0556就予以處理,但大部分版本Linux預設並未啟用,僅有ChromeOS不受影響;安卓裝置一旦啟用藍牙功能就有可能曝險,研究人發現Google在2012年推出的4.2.2版就存在該漏洞,目前該公司在12月例行更新當中,對於11版以上的安卓作業系統進行修補。

新型態攻擊手法SLAM鎖定AMD處理器而來,即將問世的Intel、Arm處理器也可能曝險

阿姆斯特丹自由大學系統與網路安全小組(VUSec)揭露針對處理器的新型態攻擊手法SLAM,這是結合推測執行(Spectre Execution)與Intel的Linear Address Masking(LAM)安全功能結合的攻擊手法,研究人員在執行Ubuntu作業系統的電腦來驗證其可行性,他們利用未遮罩的小工具,使得使用者區域(Userland)處理程序觸發漏洞,曝露任意的ASCII編碼核心資料。

雖然這項漏洞是以Intel推出的LAM命名,但AMD、Arm也在較新的處理器提供類似功能,分別命名為Upper Address Ignore(UAI)、Top Byte Ignore(TBI),因此這些廠牌的處理器晶片也同樣可能曝險。比較特別的是,除了AMD處理器,這種漏洞有可能影響尚未推出的新世代產品。

對此,Linux開發團隊推出更新來預設停用LAM;Intel打算日後推出具備LAM功能的處理器之前,先提供軟體開發指引;Arm對於支援TBI的處理器,將發布相關的指引;至於AMD,他們表示,現有的Spectre v2緩解措施已能緩解SLAM弱點。

【其他新聞】

高通、聯發科5G晶片存在5Ghoul漏洞,700款蘋果、安卓手機曝險

醫療影像DICOM系統元件曝露重大漏洞,攻擊者恐用來發動RCE攻擊

RAT木馬Krasue透過嵌入rootkit在Linux伺服器上隱匿行蹤

近期資安日報

【12月8日】 五眼聯盟針對俄羅斯駭客Star Blizzard大規模網釣攻擊採取法律行動,祭出千萬美元獎金緝捕兩名駭客

熱門新聞

2024-05-06

2024-05-10

2024-05-06

2024-05-06

2024-05-06

2024-05-07