Akamai

資安業者Akamai本周揭露,他們發現駭客正在利用網路監視器(NVR)與路由器的零時差漏洞來散布JenX Mirai變種病毒,以將這些裝置納入名為InfectedSlurs的殭屍網路,並且已分別通報相關裝置的製造商,業者預計於今年12月修補漏洞。

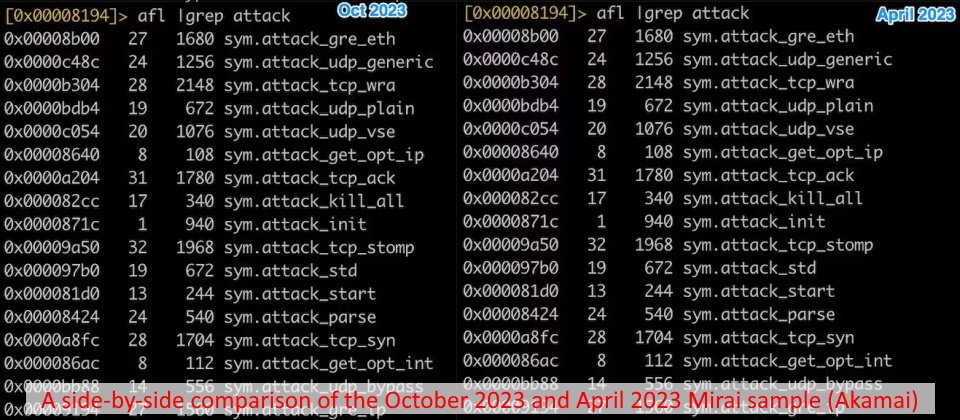

Akamai長期利用誘捕系統來觀察網路上的惡意活動,今年10月下旬起開始發現小規模且頻率不一的攻擊探測行動,駭客先藉由POST請求以通過身分驗證,成功後再企圖注入命令。

這家資安公司的安全研究人員Larry Cashdollar向《Ars Technica》解釋,這些IoT裝置通常不允許於管理介面執行程式碼,因此駭客必須透過命令注入、以便遠端執行程式,而且必須先進行身分驗證。

研究人員在駭客於NVR植入的酬載找到所用的憑證,發現它們屬於裝置的常用預設帳號密碼,有許多不同的品牌與產品都採用這組帳號密碼,但有某個品牌在多個NVR產品操作手冊明列預設帳號密碼。繼之針對該品牌的漏洞管理進行調查,結果找到一個新的零時差漏洞。

另一個遭到駭客鎖定的攻擊對象是路由器,且是專為飯店及住宅所設計,基於插座的無線區域網路路由器,亦內含可被植入JenX Mirai惡意軟體的零時差漏洞。

Akamai已經通知遭到攻擊的NVR與路由器製造商,這些業者都計畫在12月修補。

現階段並不確定此一攻擊規模,僅知該NVR業者生產逾100種NVR / DVR / IP攝影機產品,而且該路由器業者生產多款交換器與路由器,雖然看來只有一個路由器型號遭到駭客鎖定,但駭客攻陷的漏洞存在一個常見功能,而且,其他產品也可能沿用同樣的程式碼。

熱門新聞

2024-04-30

2024-04-29

2024-04-29

2024-05-01

2024-04-30

2024-04-30

2024-04-29

2024-04-28