自10月上旬巴勒斯坦激進組織哈瑪斯突襲以色列,引發以巴衝突,有上百個駭客組織表態聲援兩大陣營,並透過DDoS攻擊敵對國家的企業組織來表達訴求。但也有駭客組織採取更為激進的手段,造成更為嚴重的破壞。

10月底資安業者SecurityJoes揭露針對以色列組織而來的BiBi-Linux資料破壞軟體(Wiper),疑似哈瑪斯駭客所為,專門針對Linux主機而來,而BiBi字串很有可能指的就是以色列總理Benjamin Netanyahu的暱稱;接著資安業者ESET的研究人員看到此惡意程式的變種,可攻擊Windows電腦與伺服器,攻擊者是名為BiBiGun的哈瑪斯駭客,以色列電腦緊急回應團隊(IL-CERT)也發出警告,並提供YARA特徵碼讓企業組織能夠偵測相關攻擊行動,如今,有研究人員公布進一步的調查結果。

針對Windows電腦的惡意程式出現

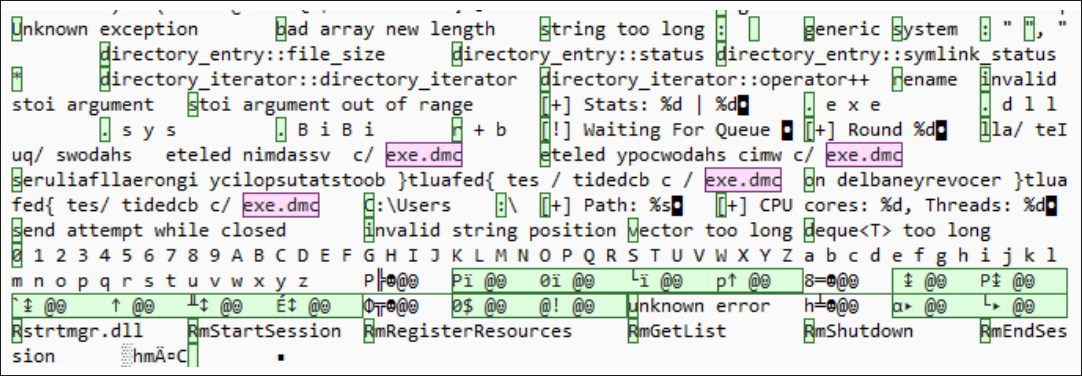

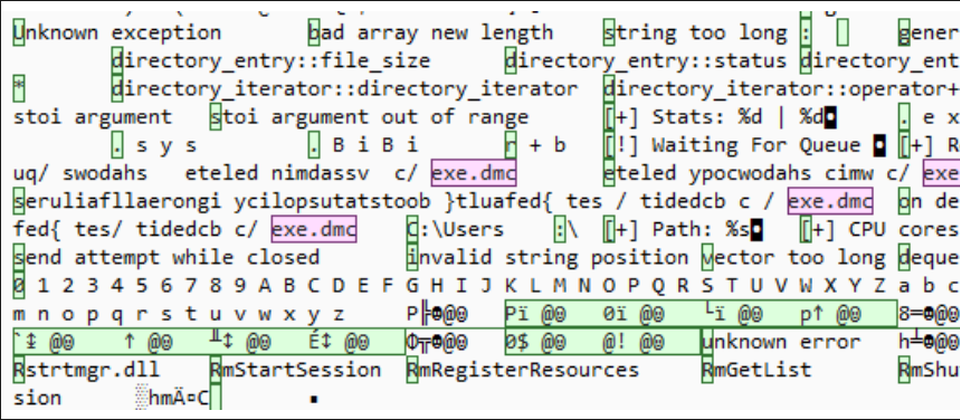

資安業者BlackBerry指出,Windows版的資料破壞軟體BiBi-Windows是10月21日製作,由微軟Visual Studio 2019編譯,本體為64位元的可執行檔,大小僅203 KB。一旦電腦受到感染,此資料破壞軟體會先檢查電腦的處理器架構及執行緒的數量,為了盡可能加快破壞資料的速度,此惡意程式通常會使用12個執行緒、占用8個處理器核心,並破壞EXE、DLL、SYS以外的檔案,刪除磁碟區陰影複製服務(Volume Shadow Copy)的備份資料、停用Windows還原功能。

而對於破壞檔案的方式,上述的資料破壞軟體會寫入隨機檔案來進行,導致檔案無法使用,而且無法復原。再者,就是會將已經破壞的檔案重新命名,更換由10個隨機字元組成的檔案名稱,並搭配BiBi1至BiBi5的副檔名。研究人員指出,駭客排除破壞上述3種類型檔案的原因,就是要維持電腦的作業系統能正常運作,以便讓破壞資料的工作能夠完成。

為了讓攻擊流程能順利進行,這些駭客還濫用Windows作業系統內建的模組Restart Manager,以及名為Rstrtmgr.dll的程式庫。

利用Restart Manager的目的,很有可能是為了強制將資料解除鎖定後進行破壞,而這種攻擊手法先前也曾出現,2020年VMware旗下的威脅防護小組指出,勒索軟體Conti就利用上述方式,加密遭到鎖定的檔案。(編按:攻擊者如何濫用這種工具的方法可參考資安業者CrowdStrike的說明)

為了迴避偵測,攻擊者所發動的所有指令內容,採用由右至左(RTL)的順序儲存,而有機會逃過部分防毒軟體的特徵碼。但究竟駭客如何散布此資料破壞軟體?研究人員表示仍不得而知。

研究人員先看到Linux惡意程式的攻擊行動

這並非在以色衝突之後,首度針對以色列而來的資料破壞軟體攻擊。資安業者Security Joes的事件回應團隊在協助以色列企業組織調查的過程中,發現名為BiBi-Linux的資料破壞軟體,顯然是鎖定該國企業組織而來,背後疑似由隸屬哈馬斯的駭客打造,意圖在戰爭當中製造混亂。

研究人員指出,這款資料破壞軟體特別之處,在於不與C2連線,也不會外洩受害組織的資料,更沒有留下要脅付款的勒索訊息。

取而代之的是,此資料破壞軟體藉由無用的資料來覆寫檔案,導致資料難以復原,甚至影響整個作業系統,而且,該程式運用多個處理程序,並透過排程系統執行,最終遭到破壞的檔案會含有BiBi字串的副檔名。駭客這麼做的目的,顯然是為了讓破壞行動的效率最大化。

與Windows版本的BiBi-Windows類似,駭客也會排除.out和.so檔案,原因是Linux版資料破壞程式bibi-linux.out和nohup.out兩個檔案,以及Linux作業系統運作所需的.so程式庫。

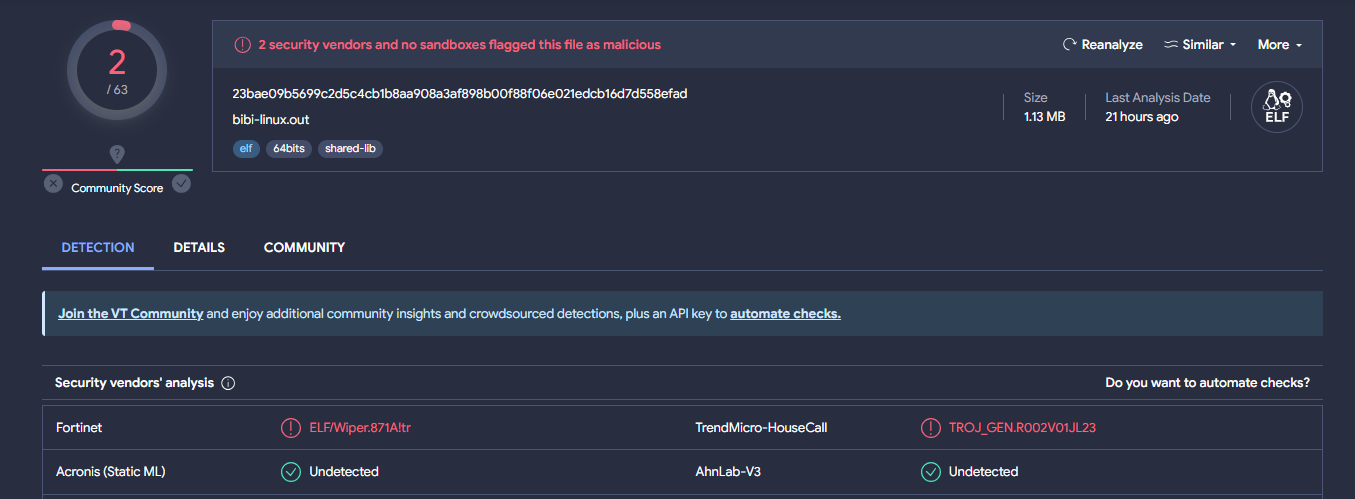

值得留意的是,研究人員在公布這個惡意程式的時候,惡意軟體分析網站VirusTotal僅有兩款防毒引擎將其視為有害。

而對於攻擊者的身分,研究人員後來進一步透露調查結果,發起上述相關資料破壞攻擊行動的駭客,自10月7日設置了名為Karma的Telegram頻道,口號是「Bibi will shatter our dream of turning 80」,很有可能與以色列即將於2028年建國滿80週年有關,這些駭客企圖偽裝成以色列組織,企圖散布與該國總理有關的假資訊。

根據研究人員掌握的證據,認為發起攻擊的駭客與伊朗駭客組織Moses Staff有關。

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22