軟體開發商RARLab於7月下旬修補的零時差漏洞CVE-2023-38831,繼俄羅斯、中國有多個國家級駭客利用這項漏洞發動攻擊,有其他國家級駭客也跟進,將其用於攻擊行動。

資安業者Seqrite揭露巴基斯坦駭客組織SideCopy近期的攻擊行動,這些駭客鎖定印度,積極利用WinRAR的漏洞CVE-2023-38831,對Windows電腦部署AllaKore RAT、DRat等惡意軟體,但他們也看到駭客對於Linux電腦植入Ares RAT變種惡意程式。

SideCopy的攻擊行動最早可追溯自2019年,長期以來都是針對南亞國家下手,其中又以印度國防產業、阿富汗政府機關為主要目標。研究人員指出,從今年初,他們每個月幾乎都會看到新的攻擊行動,也陸續發現駭客所使用的新工具,像是Double Action RAT、另一個以.NET開發的RAT木馬程式,而在戰術、技術、程序(TTP)上,這些駭客也開始透過PowerShell遠端執行命令。

此外,這些駭客今年更積極針對大學生下手,並洩露學生資料,研究人員推測很有可能是替恐怖組織招募成員。再者,該組織不光攻擊Windows電腦,他們近期也開發了Poseidon及其他公用程式,使得Linux攻擊工具更為強大。

特別的是,研究人員提及,該組織還會利用蜜罐陷阱(Honeypot)引誘國防人員上當,藉由網路間諜行動竊取機密情報。

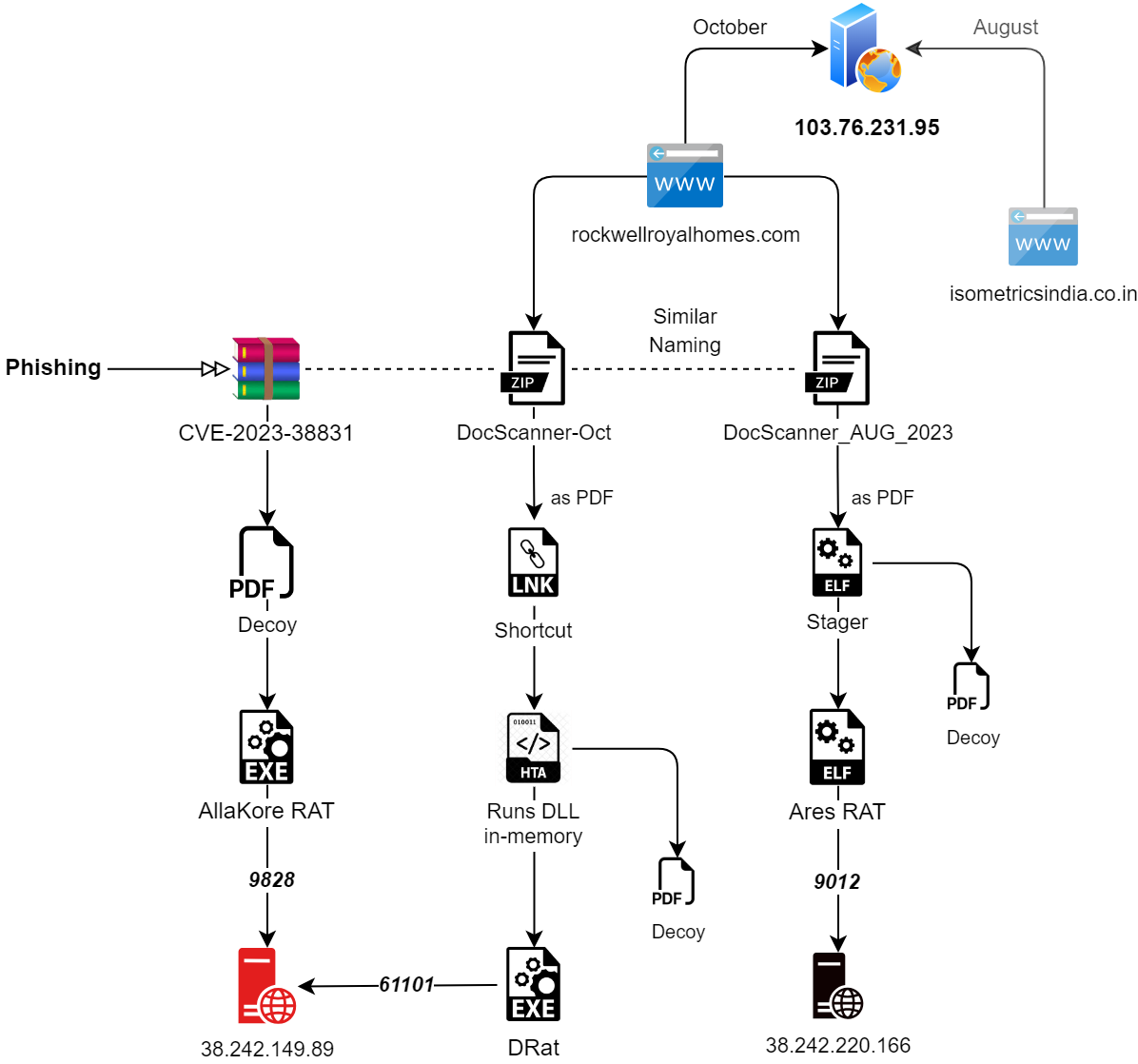

而對於這波利用WinRAR漏洞的攻擊,駭客先是透過網路釣魚手法,引誘使用者下載PDF誘餌檔案,但實際上為Windows捷徑檔案(LNK),一旦開啟此檔,電腦就有可能執行遠端的HTA檔案,從而檢查電腦安裝的.NET版本、防毒軟體資訊,然後使用Base64編碼解密,於記憶體內執行惡意DLL檔案,為了執行這個DLL檔案,駭客會濫用Windows內建的公用程式,如credwiz.exe、rekeywiz.exe,以DLL側載(DLL Side-loading)手法載入惡意DLL檔案。

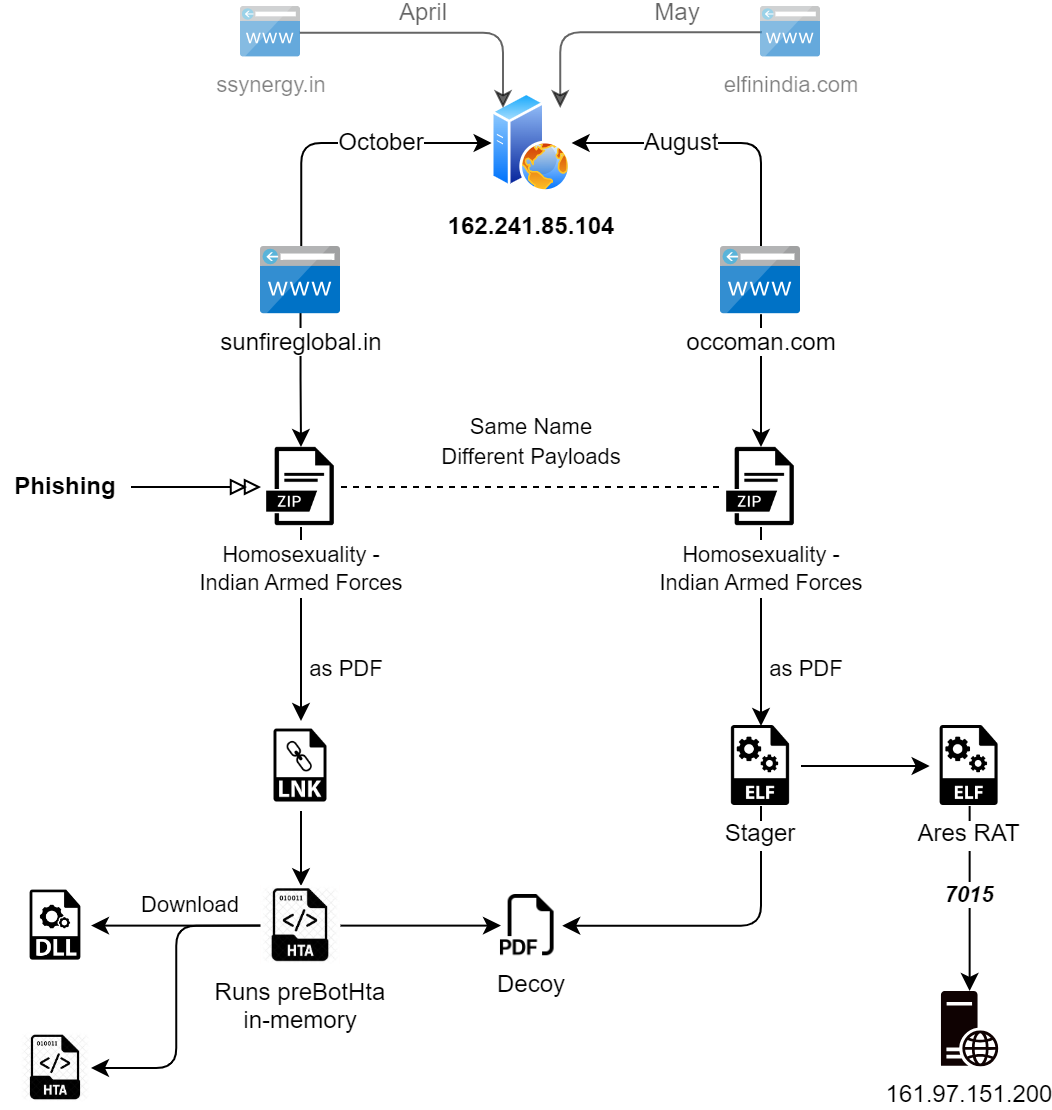

在其中一起攻擊行動裡,駭客散布聲稱與印度太空研究組織NSRO有關的PDF檔案,檔名是ACR.pdf或ACR_ICR_ECR_Form_for_Endorsement_New_Policy.pdf,針對Windows電腦而來。但研究人員進一步調查發現,這些攻擊者也將這兩個PDF檔案用於散布Linux變種的Ares RAT。再者,兩次攻擊駭客使用的網域,都指向相同的IP位址。

而在針對Windows電腦的攻擊行動當中,使用者若是依照指示開啟PDF檔案,電腦就會從駭客的網域下載ZIP檔案,當中含有偽裝成PDF檔案的Windows連結檔案,其中一個是Homomaleity – Indian Armed Forces ․pdf.lnk。一旦使用者開啟,就會觸發遠端的HTA檔案,這個檔案內容包含了誘餌PDF檔案、惡意DLL程式庫,並會檢查電腦安裝的.NET版本、收集防毒軟體資訊,然後將DLL檔案解碼、在記憶體內執行。

這個DLL程式庫先會開啟誘餌檔案降低使用者戒心,然後向駭客的網域發送訊號,從而下載最終的HTA及DLL檔案,並根據受害電腦採用的防毒軟體程式(Seqrite、Quick Heal、卡巴斯基、Avast、Avira、Bitdefender、Microsoft Defender),移動至特定的資料夾,啟動最終的DLL檔案。

而另一個駭客所使用的Homomaleity – Indian Armed Forces.zip壓縮檔,則是內含ELF執行檔,研究人員反組譯後,發現該惡意程式會在受害電腦部署以Python打造的Ares RAT。

而在另一起攻擊行動當中,駭客會在網路釣魚的過程裡利用了前述的WinRAR漏洞。一旦使用者依照對方指示操作,電腦便會下載惡意壓縮檔,內容是PDF檔案及同名資料夾,使用者若透過WinRAR開啟,並執行PDF檔案,有效酬載就會透過WinRAR的ShellExecute功能函數觸發。研究人員指出,駭客所使用的PDF誘餌檔案,與全印度非公報軍官組織(AIANGO)有關。

在上述壓縮檔內的資料夾裡,含有名為AllaKore RAT的惡意酬載,其功能包括竊取系統資訊、鍵盤側錄、截取螢幕畫面、上傳或下載檔案,甚至能讓攻擊者遠端存取受害電腦。

研究人員也根據惡意網域、C2的IP位址,與其他攻擊行動建立關聯。這些駭客曾在4月假借沙烏地阿拉伯代表團的名義,散布另一款惡意程式DRat,後來又在8月以美中貿易戰為誘餌再度進行攻擊。同樣在8月,該組織又以印度國防部及議會事務為幌子,散布Ares RAT惡意程式。

附帶一提,資安新聞網站Hacker News認為,這些駭客針對Linux電腦下手並非巧合,原因是印度政府與國防部門打算使用名為Maya OS的Linux版本,逐步取代Windows作業系統。

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22