為了利用合法流量掩護非法,駭客濫用雲端服務架設命令與控制(C2)伺服器的情況相當常見,其中最常見的是利用Google Drive、OneDrive、Dropbox等檔案共享服務,也有濫用能夠挾帶命令內容的文字共享服務的情況。但如今,線上的行事曆服務也成為駭客濫用的標的。

Google於近期發表的第8份威脅視野報告(Threat Horizons report)當中,揭露從今年6月出現的惡意程式Google Calendar RAT(GCR),開發者表明他所打造的指令碼,能夠將Google Calendar的事件描述轉換成C2加以濫用,該公司旗下Mandiant威脅情報團隊發現,這種隱密的手法引起網路犯罪圈高度關注,雖然上述工具尚未被用於攻擊行動,但已有許多駭客於地下論壇分享這種概念性驗證攻擊(PoC)程式。

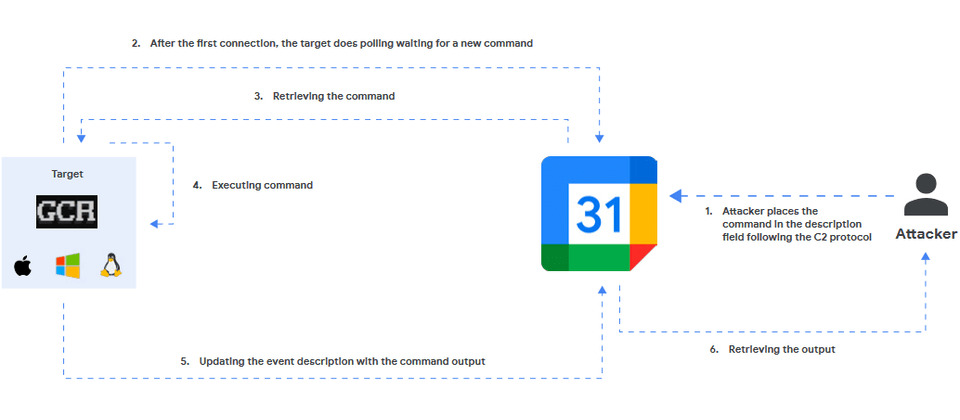

為了映證作法可行,這名開發者透過影片展示攻擊手法,他利用兩個Google帳號來控制、操作GCR。其中一個是GCP的服務帳號,當中包含用於回應API的金鑰,用途是當作Beacon;另一個則是Gmail攻擊帳號,攻擊者將其用於與行事曆服務進行互動。

研究人員指出,攻擊者若在受害電腦執行GCR,該程式會定期從Google Calendar拉取事件描述,從而執行其中的命令,然後再以執行輸出的結果更新事件描述內容。由於過程中都使用Google的基礎設施,導致防守方要察覺異常活動更加困難。

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-25

Advertisement