最近訊息導向中介軟體ActiveMQ、DevOps協作平臺Confluence分別出現重大漏洞CVE-2023-46604、CVE-2023-22518,如今皆有駭客對其發動勒索軟體攻擊、加密檔案,而造成災情。

其中,值得留意的是針對Confluence的攻擊行動,因為過程中駭客不只利用最近才修補的漏洞,還串連另一個上個月揭露的重大漏洞進行攻擊,這代表受害組織兩個漏洞都還沒修補,而讓對方有機可乘。

【攻擊與威脅】

勒索軟體Cerber利用Atlassian Confluence重大漏洞發動攻擊

上週軟體開發服務業者Atlassian發布資安通告,指出旗下DevOps協作平臺Confluence存在重大漏洞CVE-2023-22518,影響所有版本的Confluence Data Center、Confluence Server,如今傳出有勒索軟體駭客將其用於攻擊行動。

上週軟體開發服務業者Atlassian發布資安通告,指出旗下DevOps協作平臺Confluence存在重大漏洞CVE-2023-22518,影響所有版本的Confluence Data Center、Confluence Server,如今傳出有勒索軟體駭客將其用於攻擊行動。

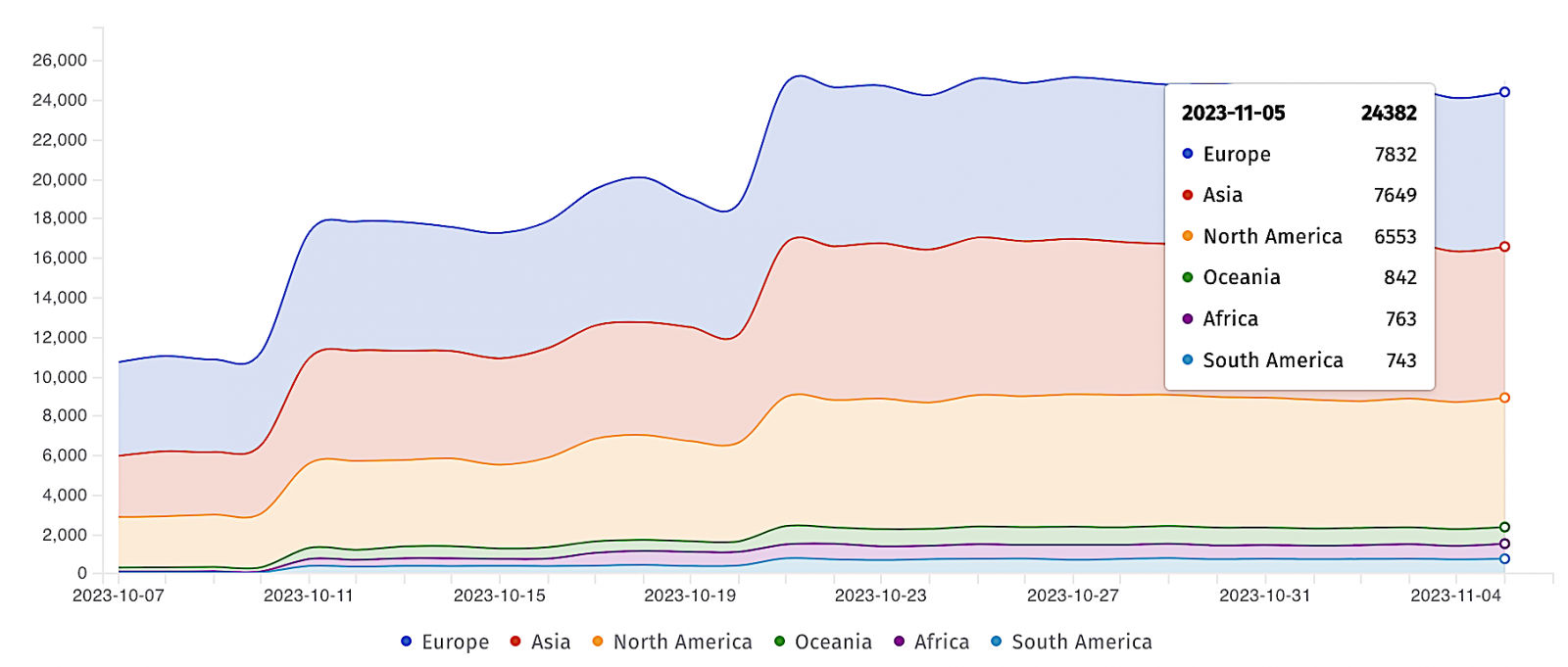

威脅情報業者GreyNoise提出警告,他們看到漏洞攻擊行動從11月5日開始出現,資安業者Rapid7則是在客戶的Confluence伺服器上,發現攻擊者不僅利用CVE-2023-22518,還利用另一個漏洞CVE-2023-22515(CVSS風險評為10分)進行權限提升,後續攻擊者從特定IP位址下載惡意酬載,導致Confluence伺服器感染勒索軟體Cerber。

而對於該漏洞曝險的狀態,Shadowserver基金會指出,全球有超過2.4萬個Confluence系統曝露於網際網路,但究竟有多少執行個體存在漏洞,仍有待釐清。

資料來源

1. https://twitter.com/Andrew___Morris/status/1721164901052268590

2. https://www.rapid7.com/blog/post/2023/11/06/etr-rapid7-observed-exploitation-of-atlassian-confluence-cve-2023-22518/

3. https://dashboard.shadowserver.org/statistics/iot-devices/time-series/?date_range=30&vendor=atlassian&model=confluence&group_by=geo&style=stacked

勒索軟體TellYouThePass針對Apache ActiveMQ重大漏洞下手

10月底訊息導向中介軟體ActiveMQ公告修補漏洞CVE-2023-46604,因CVSS風險高達10分而引起大家關注,繼資安業者Rapid7發現勒索軟體HelloKitty的攻擊行動,前幾天又有研究人員看到新的漏洞攻擊。

11月3日資安業者Arctic Wolf指出,利用上述漏洞的攻擊行動很可能在10月10日就開始,他們最初看到有人在Windows Server伺服器上,部署惡意程式SparkRAT,此為Go語言打造的跨平臺木馬程式,會為受害伺服器建立指紋,並回傳C2。後來,有第二組人馬從另一個IP位址,進行兩起勒索軟體攻擊,其中一起就是Rapid7揭露的勒索軟體HelloKitty攻擊,這是針對Windows電腦而來的攻擊行動;而另一起攻擊行動則是針對Linux版ActiveMQ伺服器而來,攻擊者利用勒索軟體TellYouThePass的變種「HelloKittyCat」加密檔案。

值得留意的是,這些勒索軟體攻擊行動,不僅攻擊來源IP位址相同,所使用的比特幣錢包位址也一樣,很有可能是同一組人馬所為。

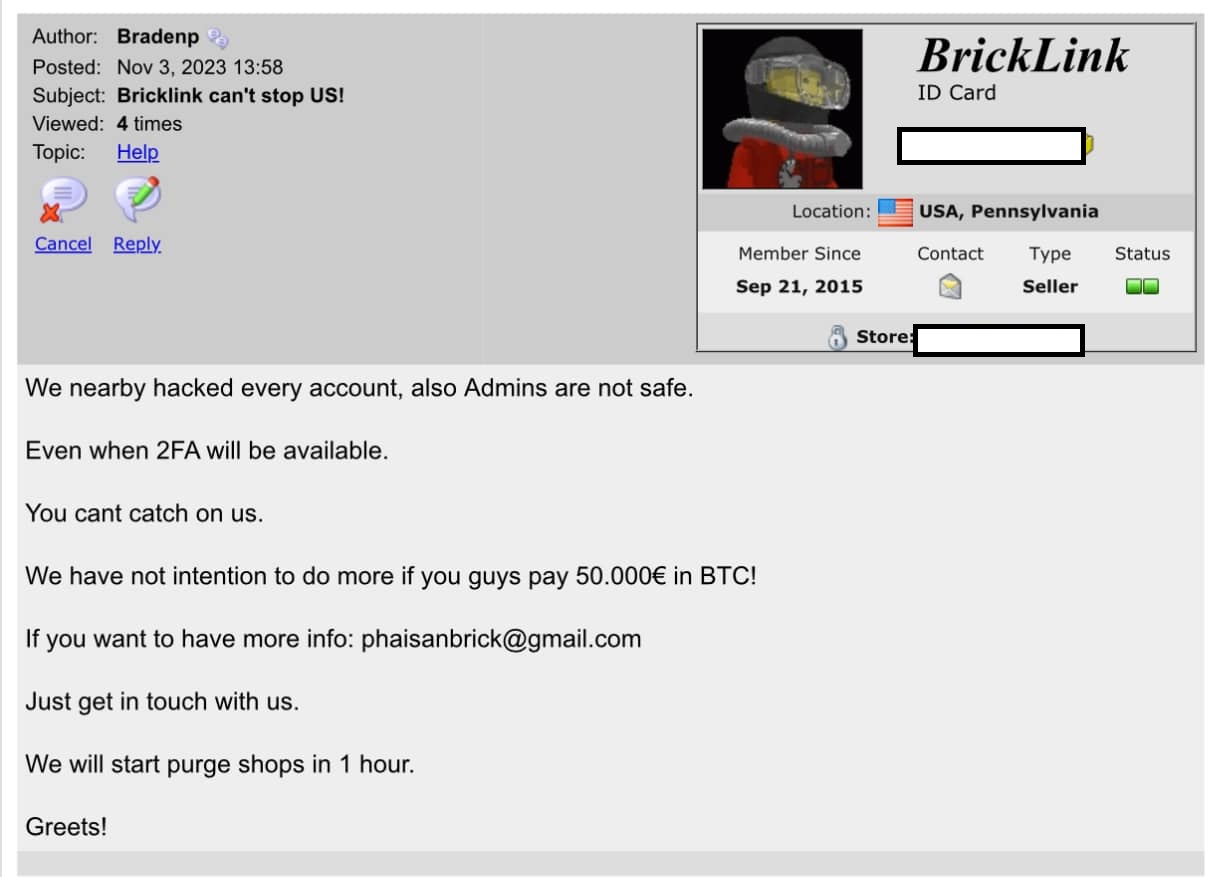

根據樂高新聞網站Jay's Brick Blog的報導,樂高交易市集BrickLink於11月3日關閉,此消息發布之際,市集已停止服務近5個小時,當時業者僅透露正在著手調查異常活動。

根據樂高新聞網站Jay's Brick Blog的報導,樂高交易市集BrickLink於11月3日關閉,此消息發布之際,市集已停止服務近5個小時,當時業者僅透露正在著手調查異常活動。

而根據該市集用戶於臉書社團、Reddit群組的討論,他們懷疑BrickLink遭遇網路攻擊事故,多個商店與賣家的帳號外洩,而這些賣家也張貼自己遭到勒索的訊息,駭客要求限時以加密貨幣支付贖金 ,否則將清除市集裡的商店及庫存等資料。攻擊者聲稱,他們挾持包含管理員在內的所有BrickLink帳號。

11月6日,BrickLink經營團隊終於公開坦承現況,他們表示,有少部分帳號遭到未經授權存取。而對於該網站離線的原因,有人推測,很可能是因為駭客存取了數十個買家及賣家的帳號並用來行騙,BrickLink經營團隊為防止事態擴大,決定將網站關閉。

資料來源

1. https://www.reddit.com/r/Bricklink/comments/17n24zi/has_bricklink_been_hacked/

2. https://twitter.com/BrickLink/status/1721279577262043605

3. https://www.reddit.com/r/Bricklink/comments/17n6mpq/public_service_announcement_regarding_bricklink/

跨國聯鎖五金零售業者Ace Hardware系統遭遇網路攻擊,有駭客企圖騙取零售門市的帳號

10月30日跨國聯鎖五金零售業者Ace Hardware向客戶發出公告,表明在29日早上偵測到網路安全事故,影響該公司大部分的IT系統,包含倉庫管理系統、Ace零售行動助理ARMA、發票系統、客戶回鐀系統Ace Rewards、客戶關懷電話系統皆面臨中斷或暫停運作的情況。

該公司後來於30日晚間發布新的公告,表示相關系統仍持續停擺,電子商城雖然能搜尋及檢視產品,但無法下單,此外,零售門市的POS系統與信用卡處理系統不受影響。資安新聞網站Bleeping Computer指出,Ace Hardware向零售門市透露,他們經營的1,400臺伺服器當中,有1,202臺遭到網路攻擊,該公司著手復原當中。

但在此同時,有人對零售門市進行網路釣魚攻擊,有些攻擊者寄送釣魚郵件,要求在Ace Hardware系統恢復之前,將款項支付給替代網站;也有人聲稱是Epicor Software Corporation的代表,打電話給這些零售門市,要他們提供帳密資料進行故障排除。

【漏洞與修補】

11月4日臺灣NAS設備製造商威聯通(QNAP)發布資安通告,指出旗下的網路設備作業系統QTS、QuTS hero、QuTScloud存在重大漏洞CVE-2023-23368、CVE-2023-23369,這兩個都是作業系統命令注入漏洞,攻擊者有可能遠端執行命令,CVSS風險評分為9.8、9.0。

值得留意的是,這兩個漏洞的影響範圍不同,CVE-2023-23368牽涉到QTS 4.5及5.0、QuTS hero h4.5及h5.0、QuTScloud c5.0.1,另一個漏洞則是影響QTS 4.2、4.3.3、4.3.4、4.3.6、5.1,以及多媒體管理應用程式Multimedia Console 1.4、2.1,多媒體串流附加元件500.0、500.1。

資料來源

1. https://www.qnap.com/zh-tw/security-advisory/qsa-23-31

2. https://www.qnap.com/zh-tw/security-advisory/qsa-23-35

IT監控解決方案Veeam ONE存在重大漏洞,攻擊者可遠端執行任意程式碼

11月6日Veeam針對旗下IT監控解決方案Veeam ONE發布資安通告,他們公布了4個漏洞,其中有2個是重大等級。

根據CVSS風險評分的分數來看,最嚴重的是CVE-2023-38547,攻擊者能在未經授權的情況下,用於取得Veeam ONE配置資料庫的存取資訊,而有可能遠端於此系統搭配的SQL Server上執行任意程式碼,CVSS風險評分為9.9,影響11、11a、12版Veeam ONE。

另一個重大漏洞是CVE-2023-38548,攻擊者若是能夠存取Veeam ONE的網頁版用戶端,並使用不具特殊權限的用戶身分,有機會收集Veeam ONE Reporting Service所使用的帳號之NTLM雜湊值,CVSS風險評分為9.8,影響12版Veeam ONE。

【其他新聞】

Google警告駭客濫用旗下Calender服務充當C2基礎架構

惡意程式載入器SecuriDropper繞過新版安卓防護機制部署惡意程式

間諜軟體CaneSpy透過竄改的即時通訊軟體WhatsApp散布

身分驗證管理業者Okta對10月遭駭事件完成調查,134位客戶資料被洩漏

近期資安日報

【11月6日】 濫用企業臉書帳號散布NodeStealer竊資軟體的攻擊行動再度出現,想看裸照的使用者是目標

熱門新聞

2023-12-03

2024-04-24

2024-04-25

2024-04-26

2024-04-22

2024-04-22

2024-04-22